Certyfikowany haker etyczny - ludzie często mówią o „hakowaniu” witryny. Być może widzieliście wiadomości o hakowaniu popularnych witryn przez grupę osób lub osobę. W cyberprzestrzeni ludzie, którzy dokonują takich „przestępczych” czynów, nazywani są hakerami. Mogą to być inteligentni programiści lub administratorzy sieci, którzy robią to dla dreszczyku emocji lub kradną informacje lub przejmują kontrolę nad stroną internetową lub portalem.

Aby znaleźć luki w systemie lub nieruchomości, najlepszą metodą jest zatrudnienie złodzieja i znalezienie go. W zakresie technologii informatycznych luki i słabości witryny są wykrywane przez firmy, stosując etycznych hakerów. Są przeszkoleni certyfikowani ludzie z wieloletnim doświadczeniem w wykrywaniu luk, dzięki czemu firmy mogą szybko je podłączyć i zapobiec ogromnej stracie w przypadku nieoczekiwanego włamania lub ataku wirusa na stronę.

Nasilenie cyberataków można zmierzyć na podstawie planu działania Białego Domu w USA, aby wydać 19 mld USD na inicjatywy w zakresie bezpieczeństwa cybernetycznego, w tym edukację konsumentów w zakresie korzystania z uwierzytelniania dwuskładnikowego. Wynika to z niedawnego włamania, które naruszyło dane osobowe obywateli USA - w listopadzie władze federalne oskarżyły trzech mężczyzn o włamanie do systemów dziewięciu instytucji finansowych, w tym JP Morgan, Dow Jones, Scottrade i eTrade, narażając dane 100 mln klientów na ryzyko.

Badanie przeprowadzone przez Ponemon Institute w 2014 r. Wykazało, że średni koszt naruszenia danych dla dotkniętej firmy wynosi 3, 5 mln USD

Wiele badań i raportów branżowych wskazuje na rosnące naruszenia bezpieczeństwa w witrynach i sieciach komputerowych, zwiększając w ten sposób szanse wyszkolonych lub licencjonowanych hakerów etycznych.

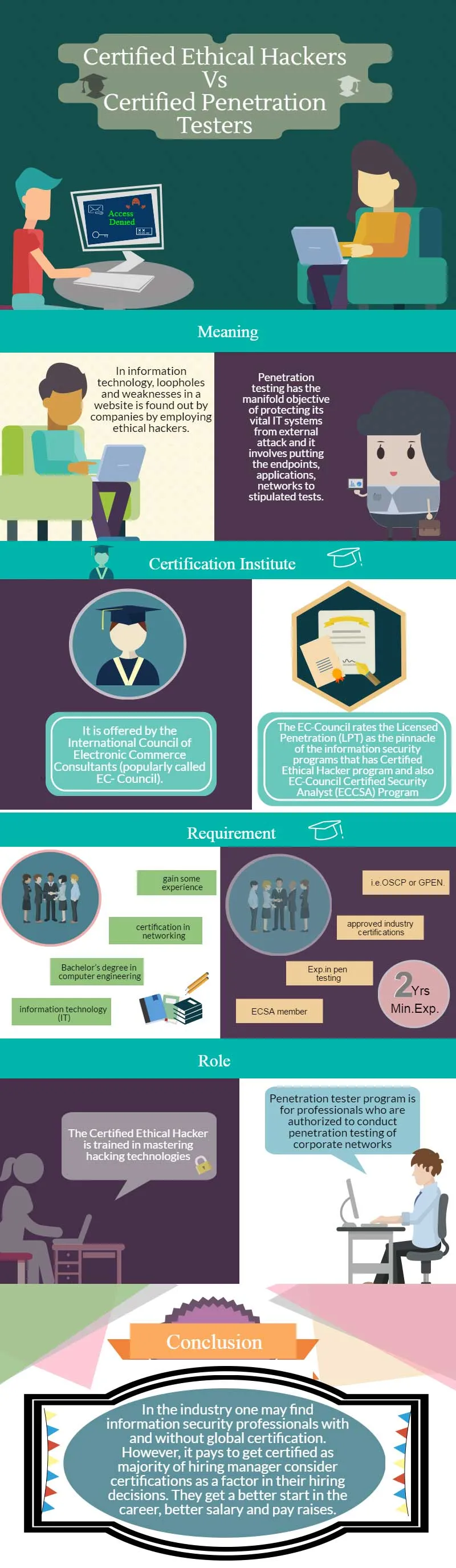

Infografiki CEH vs CPT

Jak zostać Certyfikowanym Hakerem Etycznym?

Istnieje wiele instytucji oferujących szkolenia hakerów, ale ostatecznie powinno to doprowadzić do uzyskania certyfikatu Certified Ethical Hacker (CEH) oferowanego przez Międzynarodową Radę Konsultantów Handlu Elektronicznego (popularnie zwaną Radą WE).

Nie jest łatwo każdemu zostać etycznym hakerem lub certyfikowanym hakerem etycznym, ponieważ wcześniejsze doświadczenie w branży IT jest wymagane do formalnego wykształcenia w tej dziedzinie. Idealnie, etyczny haker powinien mieć doświadczenie w programowaniu z tytułem licencjata w dziedzinie inżynierii komputerowej lub technologii informatycznych (IT). Pierwszym krokiem jest uzyskanie certyfikatu w zakresie sieci, zdobycie doświadczenia w tej dziedzinie przed przystąpieniem do certyfikacji Cisco CCNA (Cisco Certified Network Associate). Jest to certyfikat, który potwierdza zdolność specjalisty do zrozumienia konfiguracji, obsługi, konfiguracji i rozwiązywania problemów z przełączanymi i routowanymi sieciami średniego poziomu, a także obejmuje weryfikację i implementację połączeń za pośrednictwem zdalnych stron korzystających z WAN.

Następnie lepiej jest zdobyć dodatkowe certyfikaty w Securty, CISSP lub TICSA. Umożliwi to osobie uzyskanie pozycji w zakresie bezpieczeństwa informacji. Na tym etapie lepiej będzie zdobyć doświadczenie w testach penetracyjnych. Test penetracyjny polega na ocenie bezpieczeństwa wdrożenia IT w organizacji. Odbywa się to w celu zidentyfikowania słabych punktów w sieci. Obszary, które są wrażliwe, obejmują serwery, systemy operacyjne, sieci bezprzewodowe, urządzenia mobilne, usługi, konfiguracje i aplikacje. Testy te można wykonać ręcznie lub za pomocą automatycznych programów.

Następnie, po uzyskaniu większego zaangażowania w branży, można próbować uzyskać międzynarodowy certyfikat Certified Ethical Hacker (CEH) wydany przez Międzynarodową Radę Konsultantów Handlu Elektronicznego (EC-Council). Według EC, program Certified Ethical Hacker jest szczytem najbardziej pożądanych programów szkoleniowych w zakresie bezpieczeństwa informacji dla profesjonalistów.

Oprócz lekcji sieciowych, etyczny haker powinien mieć wiedzę na temat poleceń i dystrybucji Unix / Linux, programowania w C, LISP, Perlu lub Javie. Znajomość baz danych, takich jak MySQL, przyda się także etycznym hakerom.

Oprócz wiedzy technicznej potrzebują również umiejętności rozwiązywania problemów i umiejętności ludzi lub inżynierii społecznej. Powinny nakłonić ludzi do ujawnienia swoich danych uwierzytelniających, ponownego uruchomienia lub zamknięcia systemów lub wykonania plików.

Etyczne hakowanie składa się z pięciu etapów: 1) Rozpoznanie, 2) Zdobycie dostępu 3) Liczenie, 4) Utrzymanie dostępu i 5) Ostatecznie obejmujące twoje ślady. Rozpoznanie polega na zebraniu informacji o zamierzonym celu złośliwego włamania poprzez sondowanie systemu docelowego. Porty są skanowane w celu wykrycia słabych punktów w systemie i wykrycia luk w zaporze sieciowej i routerach. Po wykryciu haker może opracować środki dostępu do systemu. Istnieją dwa rodzaje rozpoznania - aktywne i pasywne.

Rozpoznanie pasywne może nie mieć nic wspólnego z bezpieczeństwem informacji lub systemami informatycznymi, ale może obejmować wiedzę na temat rutyny firmy - czasów, kiedy pracownicy przychodzą i odchodzą. Lub mogą to być zmiany protokołu internetowego (IP), konwencje nazewnictwa, ukryty serwer lub sieci. Haker monitoruje przepływ danych, aby zobaczyć, o której godzinie mają miejsce transakcje i trasy ruchu.

Dostęp do systemu jest najważniejszą fazą ataku hakerów. Może się to zdarzyć za pośrednictwem sieci lokalnej (LAN) lub Internetu, lokalnego dostępu do komputera, a nawet dostępu offline. Obejmuje przepełnienia buforowania na stosie, odmowę usługi (DoS) i przejęcie sesji.

Faza wyliczenia lub skanowania obejmuje zbadanie sieci na podstawie informacji zebranych podczas rozpoznania. Stosowane narzędzia to dialery, skanery portów, mapery sieci, zamiatarki i skanery narażenia na atak.

Utrzymanie dostępu jest niezbędne, aby zachować go do wykorzystania w przyszłości. Czasami zachowują wyłączny dostęp przez backdoory, trojany, rootkity. Ostatnim etapem jest obejście torów, aby uniknąć wykrycia przez personel ochrony. Program Certified Ethical Hacking (CEH) obejmuje szczegółowo te tematy i jest testowany przez Radę WE przed przyznaniem certyfikatu kwalifikującego kandydata do podjęcia trudnych zadań w branży.

Egzamin sprawdza wiedzę i umiejętności kandydatów w następujących obszarach:

-

- Telekomunikacja, sieci, cybermedia i systemy informatyczne

- Dobrze rozumiesz protokoły bezpieczeństwa związane z systemami operacyjnymi MAC, Linux i Windows,

- Powinien być w stanie włamać się do systemu komputerowego organizacji w celu oceny jej słabych punktów i słabych punktów z odpowiednim pozwoleniem-

- Podejmij środki zapobiegawcze i naprawcze przeciwko złośliwemu atakowi

- Powinni być biegli w rozpoznawaniu i łamaniu różnych rodzajów haseł oraz udaremnianiu ataków haseł.

- Poznaj techniki szyfrowania i szyfrowania za pomocą infrastruktury klucza prywatnego / publicznego.

- Powinni mieć wiedzę na temat cyberataków, w tym trojanów, adresów URL, zaciemniania, kradzieży tożsamości i inżynierii społecznej.

Dowiedz się, jak chronić firmy przed niebezpieczeństwami złośliwego hakowania. Ocena bezpieczeństwa systemów komputerowych za pomocą technik testowania penetracyjnego. Rozwijaj etyczne umiejętności hakowania.

Testy penetracyjne

Testy penetracyjne mają różnorodny cel, jakim jest ochrona kluczowych systemów informatycznych przed atakiem zewnętrznym, i polegają na poddaniu punktów końcowych, aplikacji, sieci określonym testom. Umożliwia specjalistom ds. Bezpieczeństwa zapobieganie wszelkim potencjalnym zagrożeniom z dużym wyprzedzeniem poprzez inicjowanie działań naprawczych w przypadku wykrycia luk.

Regularne testowanie pisaków jest korzystne dla firm, aby wiedzieć z wyprzedzeniem, na jakie wszystkie zagrożenia bezpieczeństwa narażony jest system informatyczny. Terminowe środki zaradcze zapobiegają włamywaniu się hakerów do sieci, narażając cenne dane. Pozwala to uniknąć kosztów związanych z naruszeniem bezpieczeństwa, które mogą przynieść miliony dolarów i utratą wizerunku w zakresie ochrony danych klientów i informacji biznesowych między firmami, w tym również danych osób trzecich. Testy penetracyjne pomagają organizacji w przestrzeganiu przepisów dotyczących zgodności / audytu, takich jak GLBa, HIPAA i Sarbanes-Oxley. Firmy mogą zaoszczędzić znaczną część pieniędzy poprzez grzywny związane z nieprzestrzeganiem zasad bezpieczeństwa w testach penetracyjnych. Będą w stanie przejść testy zgodnie z wymogami federalnych FISMA, PCI-DSS lub NIST.

Polecane kursy

- Profesjonalne usługi sieciowe w kursie Java

- Szkolenie certyfikacyjne w zakresie tworzenia gier w C ++

- Szkolenie z etycznego hakowania online

- E1261 Profesjonalne szkolenie Vegas Pro 13

Licencjonowane testy penetracyjne przeprowadzane przez Radę WE

Rada WE ocenia Licencjonowaną Penetrację (LPT) jako szczytowy program bezpieczeństwa informacji, który ma program Certified Ethical Hacker, a także program EC-Council Certified Security Analyst (ECCSA).

Egzamin LPT Rady WE jest najtrudniejszym egzaminem praktycznym przed przyznaniem certyfikatu. Wersja online kursu zawiera ponad 39 intensywnych modułów, ponad 2300 slajdów, które przedstawiają złożone aspekty testów penetracyjnych. Kurs zawiera 1100 narzędzi, które pomogą im zanurzyć się głęboko w nauce testów penetracyjnych.

Rada WE twierdzi, że egzamin LPT został opracowany we współpracy z małymi i średnimi przedsiębiorstwami oraz praktykami na całym świecie po dokładnej analizie pracy, roli, zadania i luki umiejętności. Symuluje w czasie rzeczywistym złożoną sieć organizacji wielonarodowej.

Wersja online kursu umożliwia personelowi ochrony informacji naukę testów penetracyjnych z dowolnego miejsca na świecie i ubieganie się o licencję LPT. Licencja stanowi gwarancję dla twoich interesariuszy, że posiadasz kompetencje oparte na umiejętnościach, aby przeprowadzić dokładną ocenę bezpieczeństwa.

Kryteria kwalifikacji

Nie wszyscy specjaliści IT są uprawnieni do ubiegania się o licencję EC-Council, szczególnie na testy Pen. Kandydat musi być członkiem ECSA o dobrej opinii, posiadającym co najmniej dwuletnie doświadczenie w przeprowadzaniu testów, a także posiadać zatwierdzone certyfikaty branżowe, takie jak OSCP lub GPEN. Wnioskodawcy mogą składać wnioski bezpośrednio do Rady WE za pośrednictwem formularza internetowego.

Zalety certyfikacji

- Certyfikacja pozwala kandydatom ćwiczyć testy penetracyjne i konsultacje na całym świecie.

- Akceptacja branży jako prawna i etyczna specjalistka ds. Bezpieczeństwa

- Dostęp do oprogramowania, szablonów i metodologii testowania Rady WE.

Chociaż różne agencje zapewniają certyfikację, certyfikacja EC-Council daje im możliwość ćwiczenia swoich umiejętności, aby mogły działać jako licencjonowany tester penetracyjny.

Chociaż etyczne hakowanie i penetracja należą do dziedziny bezpieczeństwa informacji, różnią się subtelnością pod względem roli i funkcji. Certyfikowany haker etyczny jest przeszkolony w opanowaniu technologii hakerskich, a licencjonowany program testowania penetracji przeznaczony jest dla profesjonalistów, którzy są upoważnieni do przeprowadzania testów penetracyjnych sieci korporacyjnych.

Zgłoszenia do egzaminu certyfikacyjnego Rady WE są przyjmowane online z https://cert.eccouncil.org/lpt-application-form.html.

Certyfikowany haker etyczny Ankit Fadia to także program uznawany na całym świecie. Został opracowany przez światowej sławy autorytet w dziedzinie bezpieczeństwa komputerów. Zapewnia najnowsze techniki i metody narzędzi wykorzystywane przez cyberprzestępców i terrorystów. Pokazuje także, jak z nimi walczyć. Ankit Fadia pokazuje także, jak włamuje się do stron internetowych, kont, telefonów komórkowych i haseł na twoich oczach.

Potencjał testów penetracyjnych i marketingu etycznego jest ogromny, ponieważ wiodący indyjski portal usługowy Naukri.com wyświetla 115 wolnych stanowisk w tym obszarze.

Rola certyfikowanego hakera etycznego (CEH) i testera penetracji jest różna, chociaż należą do dziedziny bezpieczeństwa informacji. CEH odpowiada za ochronę systemów informatycznych, wykonując określone procedury chroniące system przed zagrożeniami zewnętrznymi. W tej dziedzinie eksperci zatrudnieni są jako audytorzy bezpieczeństwa, specjaliści ds. Bezpieczeństwa sieci, testerzy penetracji, administratorzy witryn, konsultanci ds. Bezpieczeństwa w zależności od wiedzy, umiejętności i doświadczenia. Eksperci w tych obszarach posiadający certyfikat Rady WE są bardzo poszukiwani w sektorze rządowym, wojskowym i obronnym. Kursy etycznego hakowania, które są zgodne z programem nauczania Rady WE, przygotowują personel ds. Bezpieczeństwa informacji do uzyskania certyfikatu Rady WE. Są oferowane przez szkoły w sektorze prywatnym, uniwersytety w kilku krajach.

Wniosek

W branży można znaleźć specjalistów ds. Bezpieczeństwa informacji z globalną certyfikacją i bez niej. Jednak opłaca się uzyskać certyfikat, ponieważ większość menedżerów ds. Rekrutacji uważa certyfikacje za czynnik przy podejmowaniu decyzji dotyczących zatrudnienia. Mają lepszy start w karierze, lepsze zarobki i podwyżki.

Według US Bureau of Labor Statistics zapotrzebowanie na analityków bezpieczeństwa informacji wzrośnie o 18% od 2014 do 2024 r., Co jest znacznie szybszym wzrostem niż w przypadku większości innych zawodów. Według danych Narodowego Stowarzyszenia Firm Oprogramowania i Usług (NASSCOM) w Indiach jest tylko 50 000 specjalistów ds. Bezpieczeństwa cybernetycznego, ale naród potrzebuje pięciu milionów specjalistów do 2020 roku.

Kraj wymaga 77 000 nowych etycznych hakerów rocznie, ale obecnie tylko 15 000 jest przeszkolonych w tej dziedzinie. Nawet najlepsi hakerzy muszą uczyć się więcej i uzyskać globalny certyfikat, aby uzyskać wiarygodność. Zgodnie z rosnącym popytem na etycznych hakerów i testerów penetracji pojawiło się kilka instytutów w sektorze prywatnym oferujących różne kursy.

Według McKinsey około 70% indyjskich firm jest podatnych na cyberataki. W jednym z ostatnich incydentów firma musiała zapłacić ogromne pieniądze, aby odzyskać kontrolę nad skradzionymi danymi.

W USA przepisy są surowe pod względem zgodności. Indie nie mają odpowiednika Ustawy o przenośności i rozliczalności ubezpieczeń zdrowotnych, przyjętej przez Kongres USA w 1996 r. Ustawa ta ma na celu ochronę i przetwarzanie poufnych informacji zdrowotnych w Ameryce. Firmom, które nie przestrzegają przepisów HIPAA, trudno jest prowadzić działalność w USA.

Eksperci twierdzą, że wraz z etycznym hackowaniem, testami penetracyjnymi, oceny luk w zabezpieczeniach zyskują popularność, ale często mylą się z testami penetracyjnymi.

Polecany artykuł

Oto kilka artykułów, które pomogą Ci uzyskać więcej informacji na temat certyfikowanych testerów penetracyjnych Certified Ethical Hacker VS Certified, więc po prostu przejdź przez link.

- Kali Linux vs Ubuntu: Korzyści

- Linux vs Ubuntu

- Niesamowity przewodnik po definicji etycznego hakera Certyfikacja | szkolenie | Początkujący