Wprowadzenie do Cloud Security Tools

Bezpieczeństwo przetwarzania w chmurze odnosi się do szerokiego zestawu technologii, które kontrolują, wykorzystują i chronią zwirtualizowane aplikacje danych, ich unikalny adres IP, usługi oraz zintegrowaną infrastrukturę przetwarzania w chmurze. Jest to podjednostka bezpieczeństwa komputerowego, bezpieczeństwa sieci i nie tylko w zakresie bezpieczeństwa informacji. Problemy z bezpieczeństwem są związane z jednostką chmurową. Organizacje używają technologii chmurowej do różnych celów, a każdy model ma unikalne funkcje. Różnym modelem usług chmur jest Oprogramowanie jako usługa, Infrastruktura jako usługa oraz Platforma jako usługa, która jest wdrażana w dowolnej chmurze prywatnej, publicznej, hybrydowej i społecznościowej. Kwestie bezpieczeństwa dzielą się na dwie szerokie kategorie: jedna z nich dotyczy dostawców usług w chmurze, a druga - klientów. W tym artykule omówimy szczegółowo niektóre z ważnych narzędzi bezpieczeństwa w chmurze.

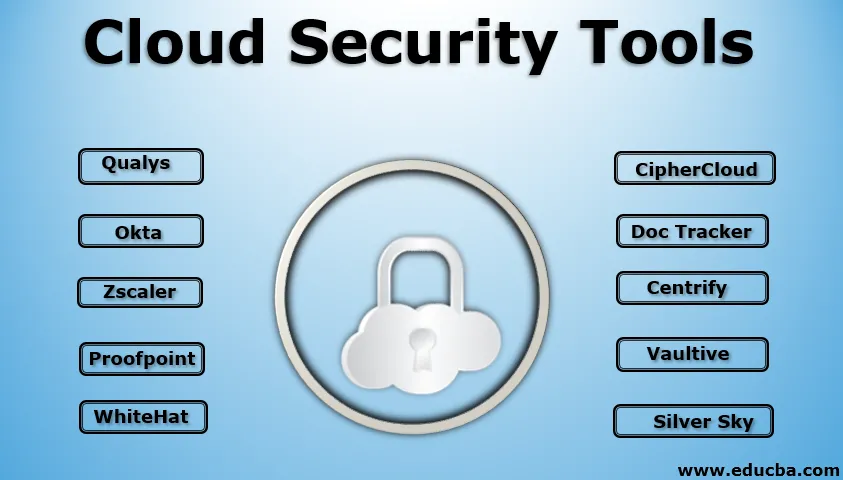

Najlepsze narzędzia bezpieczeństwa w chmurze

Wielkość firmy nie jest kwestią bezpieczeństwa. Nawet telefon komórkowy ma wiele haseł i blokad wzorów, aby chronić dane użytkownika. Hakerzy rozprzestrzeniają się w każdym miejscu, aby przyciągać dane w przypadku słabej zapory ogniowej. Dlatego bezpieczeństwo jest pierwszym obowiązkowym sprawdzanym okresowo. Oto kilka narzędzi bezpieczeństwa, które są obiecujące i przyjazne dla kieszeni do zainstalowania na twoim sprzęcie i oprogramowaniu.

1. Qualys

Zainstalowane narzędzia Qualys do sprawdzania zagrożeń i zabezpieczania urządzeń oraz aplikacji internetowych i stron internetowych za pomocą rozwiązań chmurowych. Organizacja analizuje każdy atak złośliwego oprogramowania i upewnia się, że dane ani system użytkownika nie mają wpływu. Jeśli wykryje jakikolwiek atak, wyświetla wymagane kroki w celu rozwiązania problemów i ponownie skanuje wszystkie strony internetowe i aplikacje, aby je wyczyścić i działać skutecznie. Qualys tworzy zaporę tylko w chmurze, aby chronić strony internetowe przed jakimkolwiek zagrożeniem.

2. Bezpieczeństwo WhiteHat

Bezpieczeństwo WhiteHat ma na celu ochronę stron użytkowników przed poziomem głównym, który obejmuje proces kodowania. To narzędzie jest dostępne jako pakiet z wbudowanym pięcioma różnymi aplikacjami. Pierwsza aplikacja służy do ochrony stron internetowych i kodowania. Druga aplikacja pomaga zidentyfikować problemy wykryte przed uruchomieniem strony w czasie jej preprodukcji. Inna aplikacja pomaga użytkownikowi sprawdzić wszelkie poważne problemy w środowisku na żywo. Czwarta aplikacja umożliwia użytkownikowi dostęp do stron internetowych nawet przez dziury po wykryciu jakiejkolwiek łatki. Ten główny działa jako ramię badawcze i zapewnia alarm z zaktualizowanymi informacjami na temat sieci bezpieczeństwa użytkownika.

3. Okta

Okta koncentruje się na zarządzaniu tożsamością przy logowaniu się każdej osoby i jaki jest powód jej zalogowania. Ma już bazy danych pracowników, którzy logują się codziennie w celu przeprowadzenia podstawowych kontroli kondycji i kontroli wydajności, a następnie zawiera dane klientów, dostawców usług w chmurze, klientów zewnętrznych. Wie o ludziach, którzy pracują przy backendach i mają bezpośredni dostęp do ludzi. Pomaga użytkownikowi zarządzać aplikacjami obejmującymi aplikacje Google, Salesforce, dzień roboczy, pakiet Microsoft Office 365. Może także śledzić umowy o ochronie danych, przyciski logowania i pulpity nawigacyjne logowania.

4. Proofpoint

Proofpoint to narzędzie, które koncentruje się tylko na poczcie e-mail, która jest automatycznie generowana z tygodniowej dziury w systemach, co jest łatwym miejscem dla hakerów. Zapobiega nie tylko przychodzącym danym, ale zapewnia również każdą pojedynczą jednostkę danych, która jest wysyłana. Pomaga w zapobieganiu utracie danych. Działa również na szyfrowanie i deszyfrowanie przetwarzania danych i przepływu danych.

5. Zscaler

Jest to produkt do bezpośredniej sieci w chmurze, która jest stosowana do efektywnego kosztowo i łatwego wdrażania niż starożytne metody bezpieczeństwa. Produkt firmy Zscaler chroni systemy przed zaawansowanymi atakami zagrożeń, monitorując i kontrolując ruch wchodzący i wychodzący z sieci użytkownika, która działa jako posterunek kontrolny. Zabezpiecza i monitoruje telefon komórkowy za pomocą specjalnego pulpitu nawigacyjnego aplikacji mobilnych.

6. CipherCloud

CipherCloud to aplikacja służąca do zabezpieczenia wszystkich innych usług i produktów, takich jak aplikacje Google, usługi internetowe Amazon, Chatter, Office 365. Zapewnia ochronę danych przez szyfrowanie, regularne monitorowanie ruchu i skanowanie antywirusowe.

7. Doc Tracker

Doc Tracker jest obecny w górnej części warstwy bezpieczeństwa, która udostępnia pliki z Box i Office 365. Użytkownik powinien nałożyć warstwę zabezpieczeń na pliki, jeśli zapomni to zrobić, każdy może ją przeczytać, edytować i kontrolować to. Doc Tracker koncentruje się na zapobieganiu dokumentom z tego rodzaju scenariuszy. Pozwala użytkownikowi dowiedzieć się o drugiej osobie, która ma dostęp do udostępnianego pliku. Jeśli spróbuje poradzić sobie poza swoimi limitami, użytkownik może ponownie pobrać plik, klikając „unsharing”

8. Wiruj

Centrify ma na celu zarządzanie tożsamością w kilku aplikacjach i urządzeniach. Głównym celem jest sprawienie, aby użytkownicy, pracodawcy i klienci wyglądali podobnie jak centralny obszar, który można przeglądać i uzyskać do nich dostęp dzięki polityce firmy. Daje alarm, gdy osoba próbuje zalogować się z lokalnego oprogramowania w chmurze lub aplikacji w chmurze. Jest to specjalny produkt, który działa na Samsung Knox, który ma dodatkową funkcję oprogramowania zabezpieczającego. Ten produkt umożliwia jedyny proces logowania.

9. Vaultive

Vaultive działa jak przezroczysty serwer proxy sieci, który znajduje się między cyberprzestrzenią a siecią bez żadnego wstępnego sprzętu. Przed użyciem serwerów w chmurze nie oczekuj, że firma zapewni pełne bezpieczeństwo plików i danych użytkownika, zamiast ćwiczyć ochronę własnych danych przez szyfrowanie przed ich wejściem na serwery. Vaultive szyfruje wszystkie wychodzące dane z Office 365, zanim dostaną się do sieci i aplikacji

10. Silver Sky

Musi to być punkt kompleksowej obsługi dla bezpieczeństwa w chmurze. Zapewnia monitorowanie poczty e-mail i ochronę sieci. Promuje użytkownika, aby został klientem umowy HIPAA i PCI. Ten główny klient reguluje zasady firmy oraz informacje dotyczące opieki zdrowotnej i płatności online przedsiębiorstwa, zapewniając silne, wielowarstwowe systemy bezpieczeństwa.

Wniosek

Właśnie dlatego bezpieczeństwo jako usługa musi być wdrażane i skutecznie wykorzystywane w sieci, aby zapobiec wyciekom danych, utracie danych i przechwyceniu danych przez hakerów.

Polecane artykuły

To jest przewodnik po Cloud Security Tools. Tutaj omawiamy różne narzędzia bezpieczeństwa w chmurze, które są obiecujące i przyjazne dla kieszeni do zainstalowania w twoim systemie sprzętowym i programowym. Możesz również przejrzeć nasze inne powiązane artykuły, aby dowiedzieć się więcej-

- Problemy z bezpieczeństwem IoT

- Darmowe narzędzia do analizy danych

- Zasady bezpieczeństwa cybernetycznego

- Narzędzia do testowania regresji

- Urządzenia zapory ogniowej

- Rodzaje szyfrów

- Rodzaje przetwarzania w chmurze