Różnica między phishingiem a farmacją

Phishing wysyła komuś fałszywy e-mail i prosi go o udostępnienie poufnych informacji, takich jak nazwa użytkownika, hasło i dane bankowe itd. Witryna wyłudzająca informacje jest całkowicie nieautentyczna. Z drugiej strony, farmaceuci zwykle włamują się do systemu nazw domen (DNS) prawdziwej witryny internetowej w branży farmaceutycznej. Użytkownik otwiera witrynę oszustów, która jest repliką prawdziwej witryny. Wyłudzanie informacji jest najczęściej popełnianym przestępstwem, podczas gdy farmacja nie występuje zbyt często

Wyłudzanie informacji

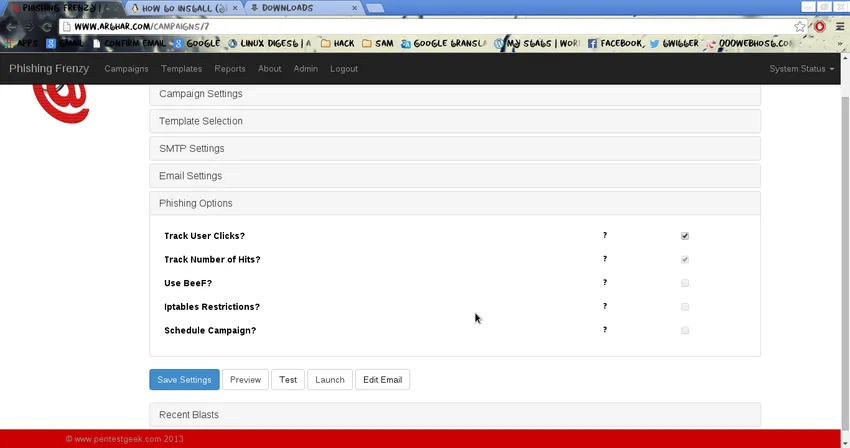

Musisz zdawać sobie sprawę z zagrożeń związanych z cyberprzestępczością. Obecnie hakerzy są bardzo sprytni i stosują nowe techniki kradzieży poufnych informacji z komputerów osobistych i laptopów. Jedną z metodologii przyjętej w celu osiągnięcia niezgodnego z prawem czynu jest wyłudzanie informacji. Jest to nielegalna procedura, za pomocą której haker lub jakakolwiek osoba potajemnie pozyskuje informacje na temat poufnych / wrażliwych tematów. Może to być nazwa użytkownika, hasło lub dane karty kredytowej / debetowej itp. Mówi się, że phishing jest częścią cyberprzestępczości. Należy pamiętać, że zamiar pozyskiwania poufnych informacji jest złośliwy.

Celem popełnienia takiego przestępstwa jest prześladowanie konsumentów poprzez wysyłanie fałszywych wiadomości e-mail zawierających często wirusa. W związku z tym phisher wysyła masowe wiadomości e-mail, które mogą wydawać się autentyczne w pierwszej kolejności. Na przykład ludzie mogą otrzymywać wiadomości e-mail z informacją o wygranej w loterii z banku lub innej znanej firmy. Nadawca zazwyczaj prosi o podanie danych osobowych, takich jak imię i nazwisko, adres, numer telefonu, adres e-mail, a przede wszystkim dane bankowe. Ostatnio phishing stał się dość powszechny, ofiarując wiele osób w tym procesie.

Podjęto jednak różne środki w celu ograniczenia tego zagrożenia cybernetycznego, takie jak uświadamianie i ostrzeżenie przed takimi e-mailami o oszustwach i nieufanie do nich na ślepo, oferowanie szkoleń użytkownikom w zakresie radzenia sobie z takimi incydentami, poprawa poziomu bezpieczeństwa stron internetowych, przepisów i wiele więcej. Phishing należy do kategorii inżynierii społecznej i jako taki atakuje również strony mediów społecznościowych, takie jak Facebook, YouTube czy Twitter, w celu oszukania użytkowników.

Nadejście phishingu

Pierwszym głównym celem phisherów były amerykańskie konta online (AOL). Chcieli potajemnie uzyskać informacje o rachunkach. Mając to na uwadze, przedstawili się jako pracownicy AOL docelowym ofiarom i wysyłają wiadomości z prośbą o podanie loginu i hasła. Gdy użytkownik wpadł w pułapkę, łatwo było spełnić ich złe zamiary. Zaangażowali się w szereg przestępstw związanych z cyberprzestępczością, takich jak wysyłanie masowych wiadomości e-mail ze spamem, oprogramowanie zawierające złośliwe oprogramowanie i tak dalej.

Idąc o krok dalej w tym procesie, uciekali się do innych nielegalnych działań, takich jak zachęcanie internautów do przeglądania fałszywych stron internetowych, których adres URL był nieprawidłowy. W rzeczywistości nadmiernie wykorzystali błędy gramatyczne i ortograficzne. Z czasem działalność phishingowa stała się zaawansowana technologicznie i bardzo trudno było władzom wykryć błędy. Jednak poważnym problemem jest to, że za pośrednictwem phishingu atakowanych jest kilka stron rządowych i wojskowych w celu kradzieży poufnych informacji.

Utrata bogactwa każdego roku

To niefortunne, że wiele instytucji finansowych, takich jak banki, renomowane i zaufane firmy, a nawet rządy ponoszą ogromne straty rocznie z powodu nielegalnej działalności phishingowej. Stratę oszacowano na miliardy.

Polecane kursy

- Opanowanie kursu online ASP.NET

- Kurs online Java Swing GUI

- Szkolenie certyfikacyjne w Games Unity

- Kurs certyfikacyjny z kompleksowego oprogramowania Java

Szczegółowa kategoryzacja technik phishingowych

Teraz ważne jest, abyś zrozumiał różne techniki phishingu, które hakerzy zwykle dostosowują, aby oszukać użytkowników. To naprawdę pomoże ci pozostać czujnym i uważnym, jeśli natkniesz się na takie zdarzenie w najbliższej przyszłości. W każdym razie nie odpowiadaj na takie wiadomości, które twierdzą, że z dnia na dzień zmienisz się w milionera. Niektóre z ważnych rodzajów technik phishingowych obejmują:

-

Wielorybnictwo

Gdy phisherzy lub hakerzy starają się atakować kierownictwo wyższego szczebla i innych wysoko postawionych urzędników renomowanej firmy, takiej jak prezes, dyrektor generalny lub dyrektor finansowy, działalność ta jest nazywana wielorybnictwem. Można to wyjaśnić prostym przykładem. Zwykle jest wysyłane do wyższych władz z fałszywym roszczeniem dotyczącym obaw spółki. Treść wiadomości e-mail stanowi zazwyczaj rodzaj reklamacji klienta. Hakerzy mogą wysłać adres URL i poprosić władze o pobranie i zainstalowanie oprogramowania, aby mogli zobaczyć wezwanie do sądu. Dlatego zarząd firmy musi bardzo uważać na takie e-maile, aby nie zostały uwięzione w sieci. Może to prowadzić do strat finansowych dla firmy.

-

Filtruj unikanie

Filter Evasion to nowa metoda opracowana przez Phisherów w celu utrwalenia ich nielegalnej działalności. W tej procedurze wykorzystują zdjęcia lub zdjęcia zamiast tekstu. Technikę tę opracowano, aby rzucić wyzwanie organom ds. Zwalczania phishingu, które identyfikują fałszywe wiadomości e-mail lub spam. Jednak zaawansowana technologia wprowadziła leki do zwalczania takich chorób. Wprowadziła bardziej zmodernizowaną wersję filtrów antyphishingowych do wykrywania takich obrazów przy użyciu optycznego rozpoznawania znaków (OCR). Z drugiej strony, władze te wykorzystują również inteligentne rozpoznawanie słów (IWR), pomocne w rozpoznawaniu kursywy i różnych stylów pisma ręcznego. Jednak ta technika nie zastąpi OCR.

-

Spear Phishing

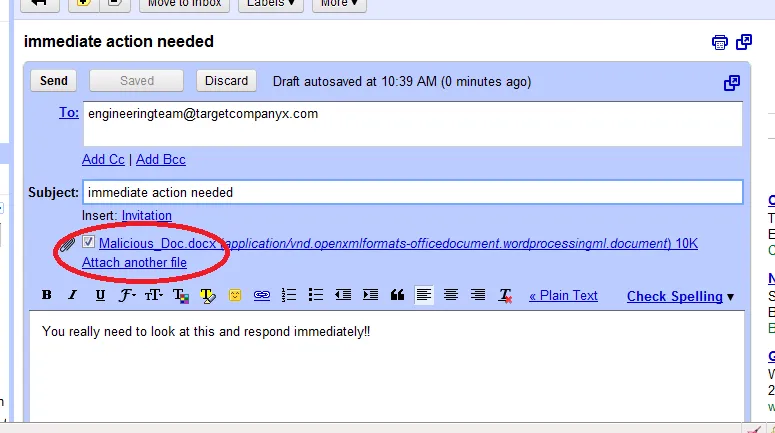

Tego rodzaju techniki phishingowe są przeprowadzane z zamiarem zaatakowania pojedynczych użytkowników, a nawet firmy. W rzeczywistości został uznany za jeden z najczęstszych procesów phishingowych w ostatnim czasie. Hakerzy starają się gromadzić dane osobowe osób za pomocą fałszywych wiadomości e-mail. Uważaj jednak na takie wiadomości e-mail od nieznanych osób.

-

Link Manipulation

Jest to rodzaj technicznego oszustwa, w którym fałszywy e-mail poprosi o kliknięcie linku do sfałszowanej strony internetowej jakiejkolwiek fałszywej firmy. Jednak po otwarciu adresu URL nie ma wątpliwości, że jest to witryna phishingowa. Hakerzy przeprowadzają to nielegalne działanie, używając niewłaściwych pisowni w łączu lub fałszywej subdomeny w celu uwięzienia ofiary. Gdy otwierasz określoną stronę w witrynie, wygląda na to, że przeglądasz tę konkretną stronę, ale prawda jest taka, że jest ona połączona z inną witryną. Ponadto musisz znaleźć e-maile wskazujące, gdzie link zaprowadzi Cię dalej. Phisherzy korzystają również z niektórych międzynarodowych nazw domen, które trudno jest zidentyfikować.

-

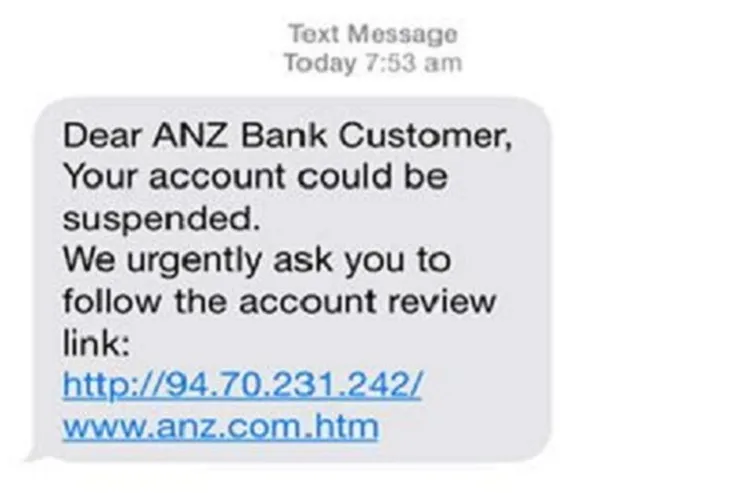

Phishing telefoniczny

Techniki phishingu telefonicznego to kolejna popularna metodologia, która nie wymaga połączenia z Internetem w celu popełnienia przestępstwa. Phisherzy najpierw identyfikują swoje ofiary, a następnie wykonują fałszywe rozmowy telefoniczne, szczególnie udając kierowników banków lub ich pracowników. Zazwyczaj oszukują ludzi, mówiąc, że wystąpił problem z ich kontem bankowym, i proszą o podanie pełnych informacji bankowych, w tym danych karty kredytowej lub debetowej oraz numeru PIN. Dostają adres IP podczas rozmowy, a następnie wyciągają wszystkie pieniądze z konta osoby, co powoduje jej bankructwo. Dlatego nigdy nie udostępniaj swoich danych bankowych nieznanej osobie przez telefon.

-

Klonowanie phishingu

Jak sama nazwa wskazuje, jest to cyberatak na stronie internetowej przeprowadzany za pomocą wiadomości e-mail lub dowolnego linku. Phisherzy często atakują prawdziwy e-mail, który był wcześniej aktywny. Opracowują identyczny klon tej poczty lub linku i zastępują go piracką wersją zawierającą złośliwe oprogramowanie. Teraz wyślą wiadomość e-mail do swojego celu z fałszywego identyfikatora, a użytkownik zakłada, że jest to oryginalny e-mail. Aby zrealizować swoje złośliwe zamiary, hakerzy zwykle używają komputera lub laptopa zainfekowanego wirusem.

-

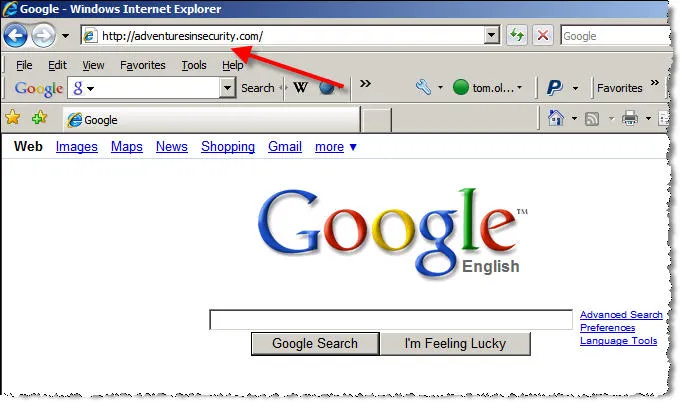

Fałszowanie stron internetowych

Phisherzy wykorzystują zaawansowane technologie, takie jak JavaScript, aby osiągnąć swój motyw. Pomaga im to zmienić pasek adresu. W rzeczywistości pozwala im również zastępować zdjęcia z autentycznej strony internetowej. Mogą zamknąć oryginalną witrynę i opracować własną, korzystając z tego samego poprawnego adresu URL. Ponieważ technologia staje się coraz bardziej zaawansowana, przyjęli nowsze metody, takie jak skrypty krzyżowe, w których bezpośrednio atakują oryginalną stronę internetową. Stwarza to ogromne trudności dla antyphishera w kontrolowaniu takich nielegalnych działań. Problem jest jeszcze większy, ponieważ użytkownicy muszą zalogować się na stronie banku lub serwisu. PayPal miał w przeszłości wiele problemów z fałszowaniem stron internetowych.

-

Ukryte przekierowanie

Covert Redirect to jedna z technik phishingowych, dzięki której sprytni hakerzy uzyskują dane osobowe od ofiar, gdy później odwiedzają ich fałszywą stronę internetową. Można to jednak zrobić tylko wtedy, gdy użytkownik zezwoli na autoryzację aplikacji na stronie. Gdy to zrobisz, phisherzy uzyskują token od dostępu do poufnych informacji, co staje się bardzo łatwe.

Oprócz tych technik phishingu, phisherzy mogą również stosować inne metody. Należą do nich Złe Bliźniaki, zakładanie kart i uzyskiwanie danych bankowych.

Farmacja

Porozmawiajmy teraz o farmacji. Mówiąc najprościej, opisuje się go jako rodzaj cyberprzestępczości, w której ruch internetowy prawdziwej witryny jest przenoszony na inną złośliwą stronę. Ten rodzaj cyberataku jest bardziej związany z aspektami technicznymi. W takim przypadku plik hosta na komputerze ofiary można zmienić. Atakujący mogą również skorzystać z wad oprogramowania serwera DNS. Farmacja staje się łatwiejsza, jeśli osoby atakujące uzyskają dostęp do niezabezpieczonego systemu komputerowego. Dlatego komputery zainstalowane w domu mogą być łatwo atakowane w porównaniu do systemów korporacyjnych posiadających chroniony serwer.

Ponieważ phishing pochodzi od słowa „rybołówstwo” podobnie, pharming pochodzi od terminu „rolnictwo”. Według najnowszych raportów zarówno phishing, jak i pharming stały się jednym z głównych zagrożeń dla Internetu i cyber-słowa. Pharming zasadniczo represjonuje działalność internetową, taką jak witryny handlu elektronicznego i transakcje za pośrednictwem Internetu. Jednak podjęto kilka kroków w celu ograniczenia tego złośliwego działania poprzez wprowadzenie oprogramowania antywirusowego lub usuwania programów szpiegujących, ale niestety nic nie okazało się skuteczne.

Serwery domowe są łatwymi celami

Domowe serwery i komputery osobiste są podatne na zagrożenia i niechronione, dlatego z łatwością trafiają na radar aptek. Istnieje wiele technik, za pomocą których hakerzy mogą farmaceutycznie, ale najczęściej stosowana jest metoda zatrucia pamięci podręcznej DNS. Nazwę strony można przekształcić na cyfry, które można dekodować za pomocą urządzenia. Na przykład www.product.com staje się ciągiem liczbowym, takim jak 180.172. 1.1 Może to stanowić większe zagrożenie. Jednym z głównych powodów, dla których komputery stacjonarne są łatwo narażone, jest ich słaba administracja.

Sama obawa nie kończy się jednak na tym, ale istnieją inne istotne wady, które z pewnością należy wskazać. Często ludzie kompromitują lokalny router sieciowy. Musisz zrozumieć, że routery mają do odegrania ważną rolę w zakresie bezpieczeństwa cybernetycznego. Ale jeśli nie jest to prawdziwy router, może zepsuć informacje DNS. W takich okolicznościach farmaceuta przejmie kontrolę nad serwerem DNS, a wszystkie informacje zostaną przekazane na ten nielegalny lub zły serwer.

Innym problemem, który może się podsunąć, jest zmiana oprogramowania układowego przez routery. W takim scenariuszu władze będą miały trudności ze znalezieniem napastnika. Wynika to z faktu, że zastąpione oprogramowanie układowe prawie przypomina to samo, w tym stronę administracyjną, ustawienia i tak dalej.

Kilka przypadków farmaceutycznych

Zgłoszono kilka głównych przypadków ataków farmaceutycznych, które znalazły się w centrum uwagi. Kiedyś incydentem było włamanie się do nazwy domeny nowojorskiego ISP i było ono powiązane ze stroną internetową w Australii. Nie zgłoszono jednak takiej straty finansowej. Miało to miejsce w styczniu 2005 r.

W kolejnym incydencie złożono skargę przeciwko bankowi w Meksyku, który pozwolił sobie na działalność farmaceutyczną. Skarżącym był Symantec i miało to miejsce w styczniu 2008 r. Według raportu ustawienia DNS zostały zmienione z komputera klienta w domu po otrzymaniu wiadomości e-mail z Hiszpanii.

Różnica między phishingiem a farmacją

Podstawowe porównanie między phishingiem a farmacją omówiono poniżej:

W tym artykule Phishing vs. Pharming widzieliśmy, że zarówno phishing, jak i pharming wydają się niemal identyczne i są uważane za poważne zagrożenia cybernetyczne. Różnią się jednak bardzo od siebie.

Wniosek - phishing kontra farmacja

W artykule dotyczącym phishingu i farmacji oba są poważnym zagrożeniem dla Internetu i cyberbezpieczeństwa. Chociaż oprogramowanie zostało opracowane i wprowadzane są nowe techniki w celu wyeliminowania takich przestępstw, ludzie muszą jednak być świadomi, czujni i uważni podczas korzystania z Internetu w dowolnej formie. Nie daj się łatwo uwięzić w pułapce tych napastników.

Polecany artykuł

To był przewodnik po najważniejszych różnicach między phishingiem a farmacją. W tym miejscu omawiamy także kluczowe różnice między phishingiem a farmacją. Możesz także zapoznać się z następującymi artykułami, aby dowiedzieć się więcej -

- Najlepszy przewodnik po definicji etycznego hakera | Certyfikacja | szkolenie | Początkujący

- 15 najlepszych technik analityki biznesowej

- Najlepsze 13 kroków do zbudowania strony zoptymalizowanej pod kątem technik SEO

- 7 ważnych technik eksploracji danych dla najlepszych rezultatów

- Ważne funkcje ASP.NET vs C #

- Ważne zalety ASP.NET w porównaniu z .NET