Wprowadzenie do Ransomware

Czy kiedykolwiek spotkałeś się z terminem „okup”? Okup to zazwyczaj duża suma pieniędzy żądana w zamian za kogoś lub coś. Jest powszechnie stosowany w przypadkach porwania, gdy porywacz żąda okupu w zamian za zakładnika.

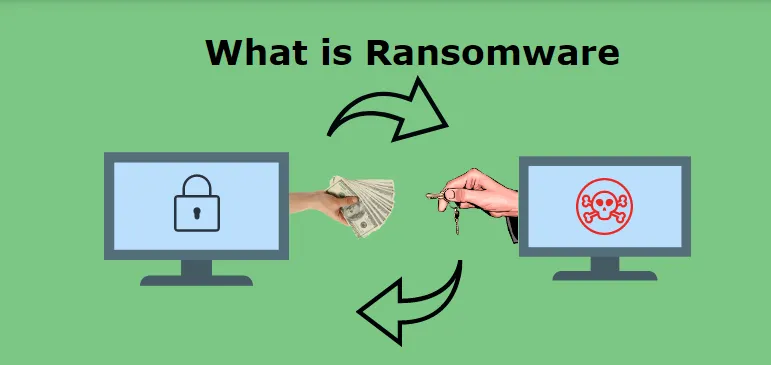

Ransomware lub jak to można nazwać „złośliwym oprogramowaniem od okupu” nie różni się niczym. Jest to rodzaj złośliwego oprogramowania, które blokuje dostęp do własnych zasobów systemowych lub grozi upublicznieniem wrażliwych danych ofiar, jeśli okup nie zostanie zapłacony. Jego korzenie sięgają późnych lat 80. Pierwsze tego rodzaju szkodliwe oprogramowanie zostało napisane przez Josepha Poppa w 1989 roku i było znane pod nazwą „PC Cyborg”.

Jednak wtedy oprogramowanie ransomware nie było dużym zagrożeniem, ponieważ każdy z dobrą znajomością komputerów mógł łatwo odwrócić szkodliwe oprogramowanie i naprawić problem. Z czasem oprogramowanie ransomware ewoluowało do etapu, w którym nie można go cofnąć bez uzyskania klucza deszyfrującego.

Jak działa Ransomware?

- Kryptografia odgrywa istotną rolę w funkcjonowaniu oprogramowania ransomware. Mówiąc dokładniej, jest to Cryptovirology - gałąź kryptografii, która specjalizuje się w projektowaniu złośliwego oprogramowania. Cryptovirology wykorzystuje funkcje kryptograficzne do szyfrowania i deszyfrowania danych za pomocą kluczy. Ransomware szyfruje dane ofiary, czyniąc je nieczytelnymi, a zatem nieużytecznymi i uszkodzonymi. Następnie domaga się okupu w zamian za klucz, który może odszyfrować dane i sprawić, że będzie można go ponownie użyć.

- Ta technika jest dobrze znana pod nazwą „wymuszenie kryptowirusowe”. W takim przypadku odszyfrowanie danych, których dotyczy problem, bez klucza deszyfrującego jest niemożliwe. Okupy są wymagane w postaci walut cyfrowych, takich jak kryptowaluty, na przykład bitcoiny, aby upewnić się, że transakcje pozostaną niewykrywalne. Sprawcy korzystają z tej procedury wymiany walut, aby uniknąć wyśledzenia.

W jaki sposób mój system może zostać zainfekowany przez Ransomware?

Ransomware zwykle rozprzestrzenia się poprzez interakcje człowieka z Internetem za pośrednictwem przeglądarki. Może to być ukryte w załącznikach lub linkach w wiadomości e-mail, które użytkownik może kliknąć z czystej ciekawości. Może to być również część reklamy internetowej lub linków na stronie internetowej, które prowadzą do złośliwej strony internetowej lub pobierają złośliwe oprogramowanie do własnego systemu pod pretekstem pobrania innego pliku, który w innym przypadku byłby użyteczny.

Zdarzały się jednak przypadki, w których oprogramowanie ransomware mogło nawigować z jednego systemu do drugiego bez interwencji człowieka. Na przykład oprogramowanie ransomware „WannaCry”, które spowodowało spustoszenie na początku 2017 r., Zainfekowało aż 200 000 komputerów w 150 krajach.

Rodzaje / rodzaje Ransomware

Oto kilka nowych rodzajów / rodzajów Ransomware, o których powinieneś wiedzieć:

1. CryptoLocker

To ransomware atakowało systemy operacyjne działające w systemie Microsoft Windows. Migrowałby jako załączniki przez e-mail. Był bardzo aktywny przez krótki okres od 5 września 2013 r. Do końca maja 2014 r. Jednak w tym krótkim okresie prawdopodobnie ofiarom wyłudzono 3 miliony dolarów. Chociaż został usunięty w maju 2014 r., Stanowi podstawę dla wielu przyszłych przyszłych programów ransomware, takich jak CryptoWall, Torrent Locker itp.

2. Układanka

Początkowo opracowany w 2016 roku był znany jako „BitcoinBlackmailer”. Szyfruje dane użytkownika i usuwa je w regularnych odstępach czasu, chyba że okup zostanie zapłacony. Ofiara otrzymuje godzinę na zapłacenie okupu. Pierwszy plik zostanie usunięty po tej początkowej godzinie, jeśli okup nie zostanie odebrany. W tym miejscu liczba usuniętych plików rośnie wykładniczo po nieotrzymaniu żądanego okupu. Ofiara ma maksymalnie 72 godziny na ułożenie okupu, po czym wszystkie pliki są usuwane.

3. Petya

Bezpośrednio atakuje mechanizm rozruchowy komputera, uszkadzając główny rekord rozruchowy i wykonując ładunek uniemożliwiający uruchomienie systemu. To oprogramowanie ransomware atakuje systemy Windows.

4. KeRanger

To oprogramowanie ransomware zostało zaprojektowane do atakowania komputerów z systemem Mac OS i wpłynęło na ponad 7000 systemów korzystających z Mac. Szyfruje twoje pliki i dane, jednocześnie żądając okupu w zamian za ich odszyfrowanie.

5. ZCryptor

Infiltruje system, ukrywając się jako instalator wymaganego oprogramowania. Po zainstalowaniu wpływa na dyski zewnętrzne i dyski flash w celu dalszego rozprzestrzeniania się na inne komputery. Następnie szyfruje pliki, dodając do pliku rozszerzenie .zcrypt.

Wykrywanie i zapobieganie

Należy korzystać z oprogramowania przeciw ransomware do wykrywania włamań do oprogramowania ransomware na wczesnym etapie. Na przykład Cyberson zapewnia bezpłatne oprogramowanie „RansomFree”, które ma na celu wyszukiwanie i zapobieganie atakom ransomware. Na rynku jest kilka innych, są to: CyberSight's Ransom Stopper, oprogramowanie anty-ransomware Check Point Zone, CryptoDrop's anti-ransomware. Te programy są uruchamiane, gdy wykryją szyfrowany plik. Opierają się również na innych typowych zachowaniach oprogramowania ransomware, aby zachęcić ich do działania.

Środki zapobiegawcze

Kilka środków zapobiegawczych, które należy podjąć:

1. Kopia zapasowa

Od czasu do czasu twórz kopie zapasowe plików i zapisuj je na innym zewnętrznym dysku twardym lub zdalnie w chmurze. W ten sposób można uniknąć utraty danych z powodu wielu innych możliwych awarii, takich jak awaria systemu, a nie tylko z powodu oprogramowania ransomware.

2. Aktualizowanie wersji systemu operacyjnego

Należy aktualizować systemy do najnowszej wersji systemu operacyjnego, ponieważ mają one zwykle aktualizacje, które mogą blokować ataki oprogramowania ransomware lub zmniejszać ich katastrofalność.

3. Korzystanie z oprogramowania antywirusowego

Zabezpieczanie systemu za pomocą oprogramowania przeciw ransomware pomaga podejmować działania zapobiegawcze na wczesnym etapie ataku. Należy również aktualizować oprogramowanie anty-ransomware i regularnie skanować system.

4. Blokuj nieznane adresy e-mail i potencjalnie szkodliwe strony internetowe

Zapobieganie złośliwym wiadomościom e-mail i linkom odpowiedzialnym za ataki może pomóc w wyeliminowaniu problemu. To ustawienie można dostosować za pomocą własnych ustawień antywirusowych.

Jak usunąć Ransomware?

Po zainfekowaniu masz tylko trzy opcje, na które należy zwrócić uwagę:

1. Formatuj i przywracaj pliki z kopii zapasowej: Sformatuj i skanuj w poszukiwaniu oprogramowania ransomware. Usuń wszystkie znalezione pliki, których dotyczy problem, a następnie przywróć dane z kopii zapasowej.

2. Użyj oprogramowania deszyfrującego : jeśli oprogramowanie ransomware jest mniej dotkliwe, można znaleźć narzędzie deszyfrujące, które może pomóc w odszyfrowaniu dotkniętych plików bez płacenia okupu.

3. Rozliczenie okupu: ponieważ bardziej wyrafinowanych programów ransomware nie można odszyfrować za pomocą bezpłatnych narzędzi deszyfrujących dostępnych online. Być może trzeba będzie zapłacić okup. Należy również zauważyć, że zapłacenie okupu nie gwarantuje, że będzie można przywrócić dane.

Polecane artykuły

To jest przewodnik po What is Ransomware ?. Tutaj omawiamy definicję, koncepcje, wykrywanie i zapobieganie Ransomware. Możesz także przejrzeć nasze inne sugerowane artykuły, aby dowiedzieć się więcej -

- Ostateczny przewodnik po CSS3?

- Samouczki na temat AWT w Javie

- Co to jest API w Javie?

- Co to jest język programowania Kotlin?