Przegląd technik kryptograficznych

Szyfrowanie w Internecie i systemach pamięci masowej, takich jak dyski twarde i pamięci USB, staje się coraz bardziej powszechne, ponieważ firma chciała chronić swoje prywatne dane. Aby uniknąć dostępu hakerów do ich danych i korzystania z nich, każda korporacja przetwarzająca dane osobowe musi korzystać z obecnych technologii kryptograficznych. Kryptografia to technika zapewniająca bezpieczeństwo poprzez kodowanie wiadomości, tak aby były nieczytelne.

Kryptografia dotyczy różnych zasad bezpieczeństwa, które są następujące:

- Poufność - określa, że tylko nadawca i odbiorca lub odbiorcy powinni mieć dostęp do wiadomości. Poufność zostanie utracona, jeśli osoba upoważniona będzie mogła uzyskać dostęp do wiadomości.

- Uwierzytelnianie - identyfikuje użytkownika lub system komputerowy, aby można było mu zaufać.

- Integralność - sprawdza, czy zawartość wiadomości nie może być zmieniana podczas jej przesyłania od nadawcy do odbiorcy.

- Niezaprzeczalność - określa, że nadawcy wiadomości nie można odmówić wysłania jej później w przypadku sporu.

Top 5 technik kryptograficznych

Oto kilka bardzo łatwych kodów i bardziej złożone nowoczesne technologie szyfrowania stosowane obecnie w Internecie.

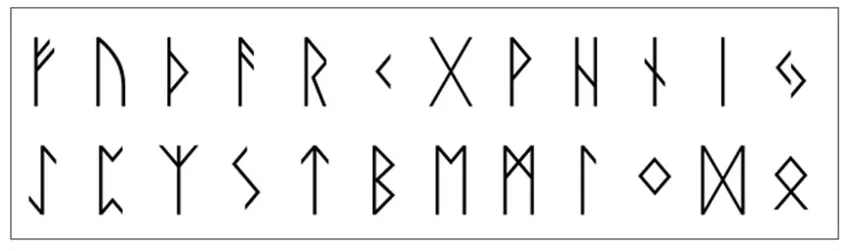

1) Proste kody

- Ta kategoria to dowolny sposób na napisanie obok siebie wiadomości, której czytanie jest trudne dla innych osób. To wymaga pisania rzeczy w innym alfabecie. Widzimy tutaj, że islandzkie runy i IPA, a także inna nisza, zbudowały alfabety, takie jak Deseret Alphabet.

- W tym możemy użyć języka do kodowania. Przyjrzeliśmy się stworzeniu stworzonych języków, takich jak elficki i esperanto.

- Książka Chester Naz i Judith Schiess Avila Code Talker to książka, która wyjaśnia, w jaki sposób język Navajo był używany jako kod podczas II wojny światowej i nigdy nie został złamany w ekstremalnie intensywnych warunkach.

- Jeśli Navajo nie miał słów na określone pojęcie, mówcy kodu zamiast tego wybrali termin. Na przykład słowo Navajo „koliber” stało się samolotem myśliwskim, a „żelazną czapką” były Niemcy.

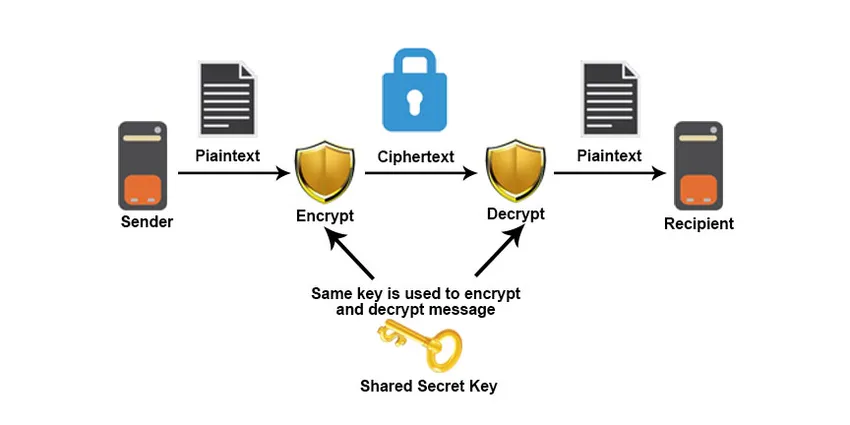

2) Szyfrowanie symetryczne

- Szyfrowanie symetryczne to rodzaj szyfrowania wykorzystywanego do szyfrowania i deszyfrowania danych elektronicznych za pomocą tylko jednego klucza (klucza tajnego). Szyfry zastępcze to techniki szyfrowania symetrycznego, ale współczesne szyfrowanie symetryczne może być znacznie bardziej skomplikowane.

- Dane są konwertowane na metodę, której nikt nie może zrozumieć bez tajnego klucza w celu ich odszyfrowania za pomocą symetrycznych algorytmów szyfrujących.

- Szyfrowanie symetryczne jest starym algorytmem, ale jest szybsze i wydajniejsze niż szyfrowanie asymetryczne. Ze względu na doskonałą wydajność i dużą szybkość symetrycznego w porównaniu do szyfrowania asymetrycznego.

- Natomiast szyfrowanie kluczem symetrycznym wymaga użycia tego samego klucza do szyfrowania i deszyfrowania. Podczas gdy szyfrowanie klucza asymetrycznego wymaga użycia jednego klucza do szyfrowania i innego klucza do deszyfrowania.

- Szyfrowanie symetryczne jest typowe dla dużych ilości informacji, np. Do szyfrowania bazy danych, w szyfrowaniu masowym. W przypadku bazy danych tajny klucz może być zaszyfrowany lub odszyfrowany tylko przez samą bazę danych.

Widzimy działanie szyfrowania symetrycznego na poniższym obrazku:

Dostępne są dwa rodzaje algorytmów szyfrowania symetrycznego:

- Algorytm blokowy

- Algorytm strumieniowy

A) Algorytm bloku

Zestaw bitów jest kodowany za pomocą specjalnego tajnego klucza w elektronicznych blokach danych. System przechowuje dane w pamięci podczas oczekiwania na pełne bloki, gdy dane są szyfrowane. Niektóre ważne algorytmy szyfrów blokowych to DES, Triple DES, AES itp.

B) Algorytm szyfrowania strumieniowego

W tym przypadku liczby lub znaki zwykłego tekstu są łączone ze strumieniem cyfr pseudolosowych. Niektóre ważne algorytmy szyfrowania strumieniowego to RC4, A5, BLOWFISH itp. W szyfrowaniu kluczem symetrycznym kod szyfrujący może zostać złamany, jeśli ktoś znajdzie klucz symetryczny. Ale ten problem można rozwiązać za pomocą algorytmu Diffie-Hellmana. W algorytmie wymiany lub uzgodnienia klucza Diffie-Hellmana nadawca i odbiorca muszą uzgodnić klucz symetryczny przy użyciu tej techniki. Klucz ten można następnie wykorzystać do celów szyfrowania lub deszyfrowania.

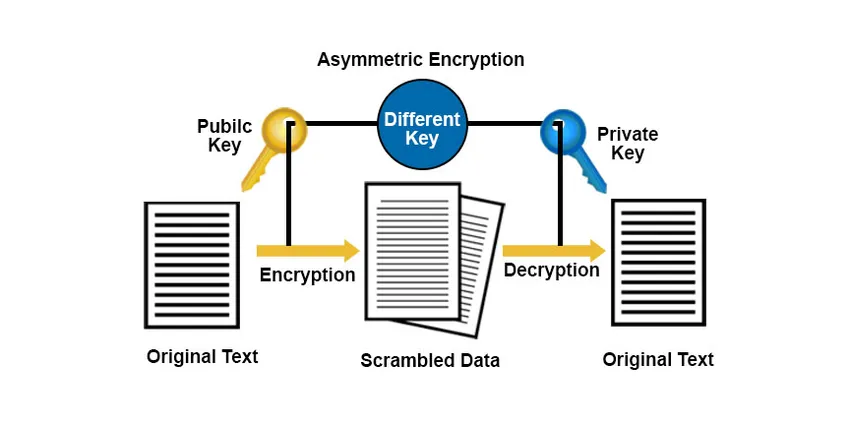

3) Szyfrowanie asymetryczne

- Szyfrowanie asymetryczne jest również nazywane kryptografią klucza publicznego. Asymetryczne szyfrowanie klucza pomaga rozwiązać problem wymiany klucza w kryptografii klucza symetrycznego. W szyfrowaniu asymetrycznym dwa klucze są używane do szyfrowania zwykłego tekstu w szyfrowaniu asymetrycznym. Przez Internet lub dużą sieć tajne klucze są wymieniane. Należy zauważyć, że każdy z tajnym kluczem może odszyfrować wiadomość, dlatego szyfrowanie asymetryczne używa dwóch odpowiednich kluczy w celu zwiększenia bezpieczeństwa.

- Każdy, kto chce wysłać Ci wiadomość, będzie miał swobodnie dostępny klucz publiczny, ale drugi klucz prywatny jest tajny, abyś tylko mógł Cię zrozumieć. Wiadomość zaszyfrowana kluczem publicznym może zostać zdekodowana kluczem prywatnym. Wiadomość zaszyfrowaną kluczem prywatnym można również odszyfrować za pomocą klucza publicznego.

Widzimy działanie szyfrowania asymetrycznego na poniższym obrazku:

4) Steganografia

- Steganografia to technika ułatwiająca wynajęcie wiadomości, która ma być utrzymywana w tajemnicy w innych wiadomościach. Wcześniej ludzie używali metod do ukrywania wiadomości, takich jak niewidoczny atrament, drobne zmiany itp.

- Ale w dobie technologii Steganografia jest techniką ukrywania danych, którymi mogą być plik, wiadomość, obraz itp. Wewnątrz innych plików, wiadomości lub obrazów.

5) Mieszanie

- Hashing to technika kryptograficzna, która konwertuje dane w dowolnej formie na unikatowy ciąg. Bez względu na rozmiar i typ, dowolne dane mogą być mieszane za pomocą algorytmu mieszającego. Pobiera dane o losowej długości i konwertuje je na ustaloną wartość skrótu.

- Hashowanie różni się od innych metod szyfrowania, ponieważ w haszowaniu nie można cofnąć szyfrowania, którego nie można odszyfrować przy użyciu kluczy. MD5, SHA1, SHA 256 są szeroko stosowanymi algorytmami mieszającymi.

Wniosek

W tym artykule widzieliśmy, czym jest kryptografia i różne techniki kryptografii do szyfrowania i deszyfrowania danych. Kryptografia jest stosowana we wszystkich polach w celu zabezpieczenia danych i zapobiegania ich włamaniu. Na przykład w celu zabezpieczenia haseł, uwierzytelniania transakcji bankowych itp. Obecnie opracowuje się i łamie różne nowe techniki kryptograficzne, dlatego ważne jest, aby zawsze być świadomym zagrożeń komputerowych i podjąć środki ostrożności, aby uniknąć ich najlepiej, jak to możliwe.

Polecane artykuły

To jest przewodnik po technikach kryptograficznych. Tutaj omawiamy przegląd, zasady bezpieczeństwa i techniki kryptografii. Możesz także przejrzeć nasze inne sugerowane artykuły, aby dowiedzieć się więcej -

- Kryptografia a szyfrowanie

- Co to jest deszyfrowanie?

- Co to jest bezpieczeństwo sieci?

- Wprowadzenie do narzędzi kryptograficznych

- Rodzaje szyfrów

- Stream Cipher vs Block Cipher

- Tryby działania Block Cipher