Źródło obrazu: torproject.org

Źródło obrazu: torproject.org

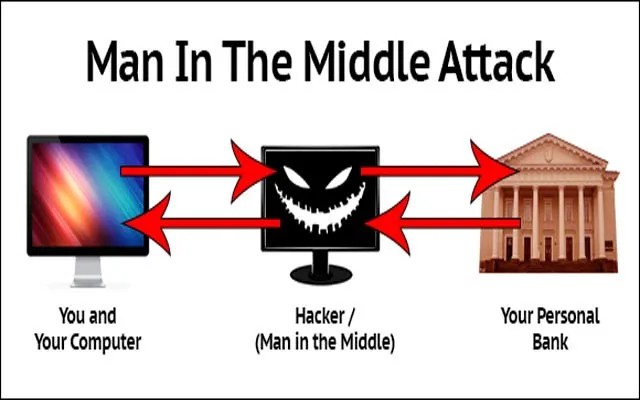

Tak. Wiem. Tytuł wydaje się przerażający. Ale to nie jest nazwa jakiegoś filmu. Ale mogę się założyć, że to jest tak przerażające, jak to tylko możliwe. Człowiek w środku MITM jest rodzajem ataku wykorzystywanego w hakowaniu i przejmowaniu sieci.

Ale dlaczego nazywa się Man in the Middle MITM. Czekać! To nie to! Wcześniej był znany jako Monkey-in the Middle. Nie wiem, dlaczego tak się to nazywało, ale na pewno wiem, dlaczego nazywa się Man in the Middle MITM. Poniższy obraz będzie zrozumiały dla jego definicji.

Źródło obrazu: github.com

Streszczenie Man-In-The-Middle Attack (MITM)

Nadal masz wątpliwości? Pozwól, że ci to wyjaśnię. Załóżmy, że jesteś osobą, która musi regularnie odwiedzać Twoją firmę w celu wykonania określonego rodzaju pracy. Odwiedzasz miejsce klienta i podłączasz klucz sprzętowy, aby uruchomić Internet.

Ale widzisz, że nie udało Ci się naładować pakietu internetowego (załóżmy tylko). A teraz nie możesz go nawet naładować, ponieważ nie masz połączenia z internetem.

Teraz klient jest wystarczająco dobry, aby w naszym przypadku uzyskać dostęp do jego bezprzewodowej sieci LAN lub Wi-Fi. Ale chodzi o to, czy to bezpieczne? Absolutnie nie. Ty, mój przyjacielu, możesz teraz stać się ofiarą jakiegoś dużego szpiegostwa korporacyjnego. Hahaha… Niezupełnie, ale chodzi mi o to, że to nie jest bezpieczne. Pozwól, że wyjaśnię ci to w inny sposób.

To, co powiedziałem powyżej, było tylko ostrzeżeniem. Zrobiłem to w prawdziwym życiu i pozwolę wam pokazać konsekwencje tego. Na początek jestem testerem penetracji.

Cokolwiek powiem tutaj, sugeruję, abyś zrobił to w swoim własnym domu lub laboratorium. Robienie tego w miejscu publicznym może spowodować poważne problemy prawne. (Krótko mówiąc, dopóki nie masz dobrego prawnika, nie rób tego).

Incydent

Dwa lata temu, kiedy jeszcze uczyłem się hakowania (wciąż się uczę), siedziałem w McDonalds w Pune w Indiach. Mój internet nie działał w tym tygodniu z powodu ekstremalnych opadów. A ponieważ jestem osobą, która nie może żyć bez internetu, postanowiłem upaść na McDonalds, ponieważ ma on DARMOWĄ sieć Wi-Fi.

Tak, ludzie zwykle od razu wskakują do miejsca, w którym jest bezpłatny dostęp do Internetu (przynajmniej ludzie w Indiach), nie myśląc o problemach, jakie może to powodować (z powodu ludzi takich jak ja).

Więc uruchomiłem laptopa. Zainstalowałem Arch Linux w tym momencie, który wciąż jest moim ulubionym. Ale to, co zrobiłem, można zrobić na każdym laptopie z podstawowym systemem operacyjnym Linux (TAK - jego Linux). Byłem znudzony, a ponieważ nie miałem nic do roboty, rozpocząłem atak MITM dla zabawy. Ten atak jest dość wyrafinowany.

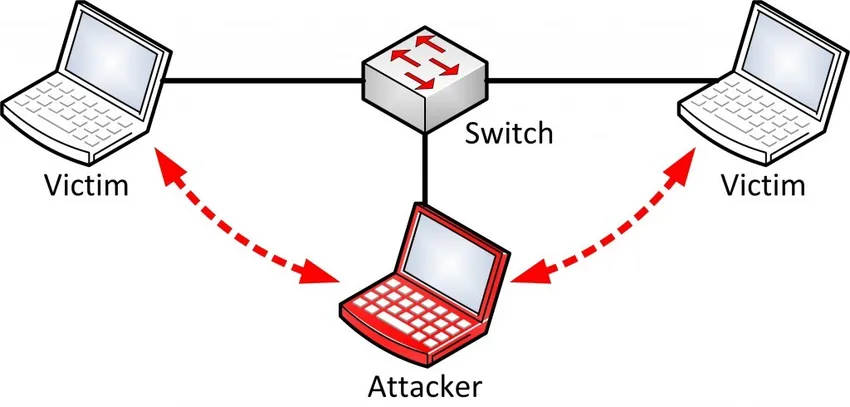

To spowodowałoby, że inne komputery i telefony komórkowe w sieci mogłyby pomyśleć, że jestem routerem i przepuszczać przeze mnie wszystkie pakiety. Jeśli nie jesteś tym przerażony, powinieneś być.

Powodem tego jest to, że teraz obsługuję każdą informację przechodzącą przez sieć; ruch przychodzący i wychodzący. Teraz mogę przeglądać pakiety, wąchać je i przeglądać wszystkie przekazywane dane.

Mogą to być ludzie logujący się na portalach społecznościowych, ludzie rozmawiający ze sobą lub gorzej, ludzie wykonujący transakcje bankowe. Normalnie trzymałbym się z dala, gdy tylko zobaczyłem cyfrowy certyfikat dowolnego banku. Ale dla zabawy zrobiłbym to, że modyfikowałem czaty, które ludzie robili.

To było naprawdę zabawne. WhatsApp jest zabezpieczony (a przynajmniej nie możesz go złamać, gdy tylko przejdzie przez sieć). Wiele osób korzystało z We-chat i Hike, które miały bardzo niskie szyfrowanie lub w ogóle go nie szyfrowały. Kiedy więc facet prosił dziewczynę, żeby gdzieś się spotkała, zwykle zmieniałem adres ich spotkania.

Wiem, że to dziecinne, ale jak powiedziałem, było fajnie. (Właściwie zrobiłem znacznie więcej niż tylko to). Chodzi o to, że nie tylko widziałem transakcje i ruch, ale mogłem je nawet zmieniać, wysyłać coś całkowicie poza listy przebojów.

Na przykład, jeśli ktoś odtworzy film na YouTube, mógłbym go całkowicie zmienić za pomocą prostego JavaScript i trollować go. Pozwól, że zapytam Cię ponownie o mój pierwszy przykład użycia całkowicie losowej sieci Wi-Fi. Czy uważasz, że to bezpieczne?

Polecane kursy

- Pakiet szkoleniowy R Studio Anova Techniques

- Szkolenie certyfikacyjne online w AngularJS

- Profesjonalne szkolenie ISTQB poziomu 1

- Profesjonalne szkolenie z podstaw testowania oprogramowania

Jak i dlaczego

Dobra, teraz główne pytanie, na które wszyscy czekaliście? Dlaczego? To chyba nawet nie jest pytanie. Istnieje wiele odpowiedzi na to pytanie, na przykład zapewnienie sobie bezpieczeństwa lub zrozumienie związanego z tym ryzyka i wiedzy naukowej na temat tego, jak to działa w rzeczywistości, a także, jak poznać i złapać każdego, kto robi to samo dla ciebie .

Na początek, aby wykonać atak MITM, polecam korzystanie z Kali Linux. W ten sposób instalowanie czegokolwiek jest znacznie prostsze, ponieważ Kali Linux jest pentestingiem i zawiera prawie wszystkie narzędzia wstępnie zainstalowane.

MITM zwykle wykonuje się przy użyciu zatrucia ARP. MITM obejmuje kradzież plików cookie, przechwytywanie sesji, w których można przechwycić całą sesję logowania dowolnej osoby i wiele innych.

Przy wystarczającej ilości informacji można nawet przeprowadzić atak rozproszonego Denil of Service i zdjąć całą sieć. Nie będę tutaj zapisywać pełnych kodów. Ale powiem ci o podstawach MITM na początek. Powodem tego jest to, że atak zależy również głównie od bezpieczeństwa routera.

W dzisiejszych czasach nie możesz wziąć laptopa i włamać się do czegoś. Potrzebujesz do tego odpowiedniej konfiguracji. Po zainstalowaniu Kali Linux zalecam dobre monitorowanie i wstrzykiwanie Wi-Fi.

Ten, którego używam od miesięcy, to TP-Link Wn722n. Ma dobry zasięg i jest niezwykle silny i przenośny, aby wykonać atak MITM.

Teraz wszystko, co musisz zrobić, to użyć ArpSpoof, aby sfałszować swój identyfikator Mac ID, aby sieć myślała, że jesteś routerem, a następnie przechwycić cały pakiet za pośrednictwem Wireshark i tcpdump. Możesz także wąchać ruch za pomocą Dsniff, ale nie będziesz w stanie wąchać pakietów https.

Dsniff działa tylko z niezabezpieczoną warstwą gniazda, tj. Http, a nie https. Aby pracować z http, musisz użyć SSL Strip, aby odrzucić warstwę Secure sockets, a następnie powąchać przez nią pakiety.

Należy pamiętać o kilku innych sprawach. Upewnij się, że zapora sieciowa jest skonfigurowana do akceptowania tych pakietów. Ponadto, jeśli robisz to w sieci LAN, nie stanowi to problemu, ale jeśli próbujesz to zrobić w sieci WAN, musisz przesłać ją dalej, aby uzyskać te pakiety.

Oto kilka narzędzi ataku MITM, których można użyć:

Dla Windowsa:

Cain and Abel - narzędzie GUI do wąchania zatrucia ARP. Ponieważ jestem w tej dziedzinie od dłuższego czasu, wolałbym raczej nie wybierać się w środkowe narzędzia do atakowania okien. Powodem jest to, że jeśli próbujesz wykonać wiele ataków, Windows nie pomoże. Musisz przełączyć się na system Linux lub mieć wiele komputerów, co nie jest dobre.

W systemie Linux:

- Ettercap i Wireshark: Aby wąchać pakiety w sieci LAN

- Dsniff: Aby przechwycić dane logowania SSH

- SSLStrip - Aby usunąć bezpieczną warstwę z pakietów

- Airjack - Aby wykonać wiele MITM za jednym razem

- Wsniff - narzędzie do usuwania SSL i HTTPS

Jeśli myślałeś, że to było to, poczekaj. Jest jeszcze jedna platforma, o której większość z was może nawet nie wiedzieć: I to mój ulubiony Android. Zobaczmy, co Android ma w swoim sklepie:

- Dsploit - narzędzie do różnych rodzajów ataków MITM

- Zanti2 - Zanti to oprogramowanie komercyjne, wcześniej była to aplikacja płatna, ale ostatnio uczyniono ją darmową. Jest wyjątkowo silny w przypadku MITM i innych ataków

- Wireshark - Taki sam jak Linux

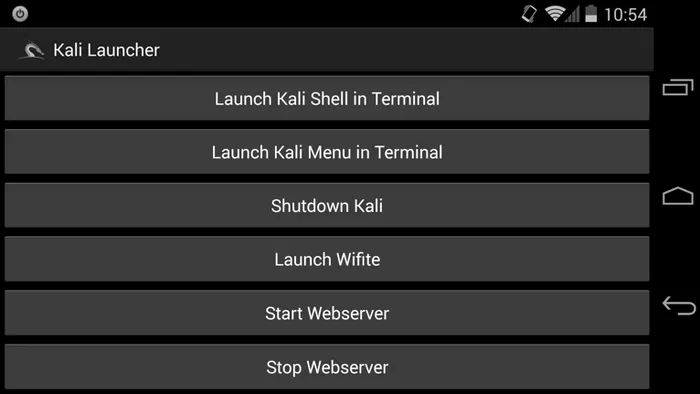

- Kali Linux - Tak. Istnieje Kali Linux dostępny dla Androida, który jest obecnie znany jako NetHunter. Najlepsze jest to, że możesz nawet ssh na swoim własnym komputerze domowym, a następnie rozpocząć hakowanie bez pozostawiania śladów.

Więc następnym razem, gdy zobaczysz, że ktoś bałagan w twojej sieci, to nie tylko facet z laptopem, o który powinieneś wątpić. Każda osoba z dobrym telefonem z Androidem, takim jak Nexus lub One plus, może włamać się do Twojej sieci, nawet o tym nie wiedząc.

Tak wygląda GUI Kali na Nethunter:

Źródło obrazu: kali.org

Paranoja jest kluczem do bezpieczeństwa

Jedynym sposobem na zachowanie bezpieczeństwa w tym pasożytowanym świecie jest paranoja. Nie dotyczy to tylko ataku MITM, ale dlatego, że jest przeznaczony do wszystkiego. Oto kilka kroków, które możesz rozważyć podczas uzyskiwania dostępu do publicznej sieci Wi-Fi, aby zapewnić sobie bezpieczeństwo:

- Zawsze używaj VPN podczas łączenia się z usługami e-mail

- Użyj bezpiecznego e-maila z dobrym zabezpieczeniem poczty e-mail, aby wykryć złośliwe oprogramowanie, np .: Google lub Protonmail

- Jeśli jesteś właścicielem publicznego Wi-Fi, powinieneś zainstalować system wykrywania włamań, tj. System wykrywania włamań, aby rejestrować wszelkiego rodzaju nietypowe działania

- Od czasu do czasu sprawdzaj swoje dane uwierzytelniające, aby sprawdzić, czy zdarzyło się coś losowego lub czy dostęp do niego uzyskano z innej lokalizacji. Zmieniaj hasła co miesiąc. A co najważniejsze, nie ułatwiaj ludziom ich łamania. Większość ludzi zachowuje hasła takie jak 18two19Eight4. To hasło jest niezwykle łatwe do złamania, ponieważ może to być data urodzenia, tj. 18 lutego 1984 r. Hasła powinny być takie jak „iY_lp # 8 * q9d”. Tak, tak wygląda całkiem bezpieczne hasło. Nie twierdzę, że jest to niemożliwe do rozwiązania. Ale zużyje 10 razy więcej czasu niż wcześniej.

Na razie to by było na tyle. Poczekaj, aż mój następny blog na Cyber Security będzie na więcej aktualizacji. Do tego czasu zachowaj bezpieczeństwo i hakuj.

Powiązane artykuły:-

Oto kilka artykułów, które pomogą ci uzyskać więcej informacji na temat tajnego napastnika, więc po prostu przejdź przez link.

- 13 rodzajów zasad etykiety e-mail, które możesz złamać

- Pytania do wywiadu Java dla odświeżacza | Najważniejszy

- 6 rodzajów cyberbezpieczeństwa | Podstawy | Znaczenie

- Linux vs Windows - odkryj 9 najbardziej niesamowitych różnic

- CEH vs CPT (Certified Ethical Hacker VS Certified Penetration Testers)