Wprowadzenie do rodzajów szyfrów

Mówiąc o oszustwie cyfrowym, aby zapobiec naszym danych, stosuje się wiele technik, aby chronić nasze dane przed hakerami lub stronami trzecimi. W tym artykule omówimy rodzaje szyfrów. Wcześniej pozwala najpierw zobaczyć znaczenie. Zwykły tekst to wiadomość lub dane, które mogą być odczytane przez nadawcę, odbiorcę lub dowolną osobę trzecią. Gdy zwykły tekst jest modyfikowany przy użyciu niektórych algorytmów lub technik, powstałe dane lub komunikat nazywa się szyfrogramem. W skrócie, konwersja zwykłego tekstu, tj. Tekstu czytelnego na tekst nieczytelny, nazywa się tekstem zaszyfrowanym.

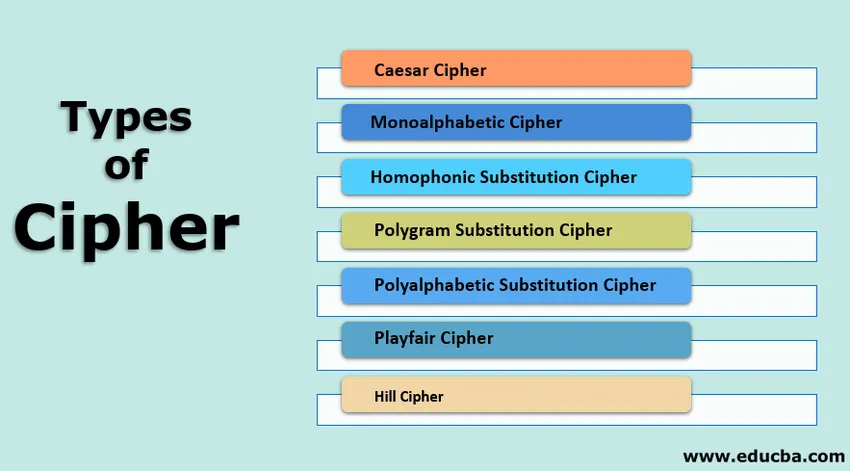

Rodzaje szyfrów

Rodzaje szyfrów podano w następujący sposób:

1. Szyfr Cezara

W szyfrie Cezara zestaw znaków zwykłego tekstu jest zastępowany dowolnym innym znakiem, symbolem lub cyfrą. Jest to bardzo słaba technika ukrywania tekstu. W szyfrze Cezara każdy alfabet wiadomości jest zastępowany trzema miejscami w dół. Zobaczmy jeden przykład. Zwykły tekst to EDUCBA. Jako szyfr Cezara, każdy alfabet jest zastępowany przez trzy miejsca w dół, więc E zastąpi H, D zastąpi G, U zastąpi X, C zastąpi F, B zastąpi E, a A zastąpi E D. Więc tutaj zwykły tekst to EDUCBA, a tekst zaszyfrowany to HGXFED.

Algorytm szyfrowania Cezara wygląda następująco:

- Przeczytaj każdy alfabet zwykłego tekstu

- Zastąp każdy alfabet o 3 miejsca w dół.

- Powtórz proces dla całego alfabetu w postaci zwykłego tekstu.

Zmodyfikowana wersja szyfru Cezara: ten szyfr działa tak samo jak szyfr Cezara, jedyną różnicą jest to, że w szyfrie Cezara każdy alfabet jest zastępowany przez trzy miejsca w dół, przy czym w zmodyfikowanej wersji szyfru Cezara użytkownik decyduje o liczbie zamień alfabet, a liczba ta będzie stała. Na przykład EDUCBA i numer zastępujący to 1, więc E zastąpi F, D zastąpi E, U zastąpi V, C zastąpi D, B zastąpi C, a A zastąpi B. tutaj zwykły tekst to EDUCBA, a tekst zaszyfrowany to FEVDCB.

Zmodyfikowana wersja algorytmu szyfru Caesar jest następująca

- Przeczytaj każdy alfabet zwykłego tekstu

- Weź numer do wymiany

- Zastąp każdy alfabet określoną liczbą w dół.

- Powtórz proces dla całego alfabetu w postaci zwykłego tekstu.

2. Szyfr monoalfabetyczny

Ponieważ szyfr Cezara i jego zmodyfikowana wersja są łatwe do złamania, na obrazie pojawia się szyfr monoalfabetyczny. W trybie monoalfabetycznym każdy alfabet w postaci zwykłego tekstu można zastąpić dowolnym innym alfabetem oprócz alfabetu oryginalnego. Oznacza to, że A można zastąpić dowolnym innym alfabetem od B do Z. B można zastąpić A lub C do Z. C można zastąpić A, B i D do z itp. Monofoniczny szyfr alfabetyczny powoduje trudności z łamaniem wiadomość, ponieważ istnieją losowe podstawienia i dostępna jest duża liczba permutacji i kombinacji.

3. Homofoniczny szyfr substytucyjny

Szyfr zastępczy homofoniczny jest podobny do szyfru monofonicznego, jedyną różnicą jest monofoniczny alfabet, zastępujemy go dowolnym innym losowym alfabetem, z wyjątkiem oryginalnego alfabetu, w którym szyfr homofoniczny zastępowany jest alfabetem stałym lub zestawem alfabetów. Alfabet zastępowania jest zastępowany przez te naprawiony. Na przykład zamień A na x, E na B, S na A itp. Lub zamień A na E, x lub L, B na T, A, Z itp.

4. Szyfr zastępczy Polygram

W szyfrze podstacji poligamu, zamiast zastępowania każdego alfabetu innym, Blok alfabetów jest zastępowany innym blokiem alfabetów. Zamień EDUCBA na XYQLAB. W takim przypadku EDUCBA zastąpi XYQLAB, ale EDU można zastąpić innym zestawem bloku, załóżmy, że EDU zastąpi LOD. W tego typu szyfrach zamiana zwykłego tekstu odbywa się poprzez blok po bloku, a nie znak po znaku.

5. Polialfabetyczny kod zastępczy

Szyfr polialfabetyczny jest również znany jako Szyfr Vigenere, który został wynaleziony przez Leona Battisty Alberti. In Polyalphabetic Substitution Cipher to metoda szyfrowania tekstów alfabetycznych. Do szyfrowania używa wielu alfabetów zastępczych. Do zaszyfrowania tekstu służy kwadrat Vigenera lub tabela Vigenere. Tabela zawiera 26 alfabetów zapisanych w różnych wierszach, a każdy alfabet jest cyklicznie przesuwany w lewo zgodnie z poprzednim alfabetem, co odpowiada 26 możliwym szyfrom Cezara. Szyfr używa innego alfabetu z jednego z wierszy w różnych punktach procesu szyfrowania.

Rozważmy Oryginalny tekst to Educba, a słowem kluczowym jest Apple. W przypadku procesu szyfrowania pierwsza litera oryginalnego tekstu, E jest sparowana z A, pierwszą literą klucza. Więc użyj wiersza E i kolumny A kwadratu Vigenère, czyli E. Podobnie, w przypadku drugiej litery oryginalnego tekstu, używana jest druga litera klucza, litera w rzędzie d, a kolumna p to s. Reszta oryginalnego tekstu jest szyfrowana w ten sam sposób. Ostateczne szyfrowanie Educba to Esjnfa.

6. Szyfr Playfair

Szyfr Playfair jest również nazywany kwadratem Playfair. Jest to technika kryptograficzna stosowana do szyfrowania danych. Proces szyfrowania Playfair wygląda następująco:

- Tworzenie i populacja matrycy.

- Proces szyfrowania.

Omówmy szczegółowo powyższe kroki, sposób tworzenia i zapełnianie macierzy. Wykorzystuje matrycę 5 * 5 do przechowywania słowa kluczowego lub klucza używanego do procesu szyfrowania i deszyfrowania.

Ten krok działa w następujący sposób

- Wprowadź słowo kluczowe w macierzy w sposób rzędowy, tj. Od lewej do prawej i od góry do dołu.

- Pomiń zduplikowane słowa w słowie kluczowym.

- Wypełnij pozostałe spacje pozostałymi alfabetami (A – Z), które nie były częścią słowa kluczowego.

Proces szyfrowania działa w następujący sposób:

- Podziel alfabety na grupy (każda grupa musi zawierać dwie wartości). Procesy szyfrowania zostaną przeprowadzone na tych grupach.

- Jeśli oba alfabety w grupie są takie same, dodaj x po pierwszym alfabecie.

- Jeśli oba alfabet w grupie znajdują się w tym samym rzędzie matrycy, zamień je odpowiednio na ich bezpośrednie prawo. Jeśli oryginalna grupa znajduje się po prawej stronie rzędu, następuje zawijanie do lewej strony wiersza.

- Jeśli oba alfabety w grupie znajdują się w tej samej kolumnie, zamień je na alfabety natychmiastowe na odpowiednio poniżej. Jeśli oryginalna grupa znajduje się na dolnej stronie rzędu, wówczas następuje zawijanie do górnej strony rzędu.

- Jeśli oba alfabety w grupie nie znajdują się w tym samym wierszu lub kolumnie, należy je natychmiast zastąpić alfabetami w tym samym rzędzie, ale w drugiej parze narożników prostokąta, która jest zdefiniowana przez oryginalną grupę.

7. Hill Cipher

Szyfr Hill działa na wielu alfabetach jednocześnie. Szyfr Hill działa w następujący sposób:

- Przypisz numer do każdego alfabetu w postaci zwykłego tekstu. A = 0, B = 1… .z = 25

- Uporządkuj zwykły tekst jako matrycę liczb na podstawie powyższego kroku w formacie liczbowym. Powstała macierz nazywana jest macierzą zwykłego tekstu.

- Pomnóż macierz zwykłego tekstu przez losowo wybrany klucz. Zauważ, że macierz klawiszy musi mieć rozmiar n * n, gdzie n oznacza liczbę wierszy w macierzy zwykłego tekstu.

- Pomnóż zarówno macierz, tj. Krok 2 i krok 3.

- Obliczyć wartość mod 26 powyższej macierzy, tj. Wyniki macierzy w kroku 4.

- Teraz przetłumacz cyfry na alfabety, tj. 0 = A, 1 = B itd.

- Wynik kroku 6 staje się naszym zaszyfrowanym tekstem.

Polecane artykuły

Jest to przewodnik po typach szyfrów. Tutaj omawiamy wprowadzenie i różne typy szyfrów, w tym cezar, monoalfabetyczny i homofoniczny szyfr zastępczy itp. Możesz także zapoznać się z następującymi artykułami, aby dowiedzieć się więcej -

- Algorytmy symetryczne

- Co to jest SFTP?

- Zaawansowany Standard Szyfrowania

- Kryptosystemy