Wprowadzenie do serwerów proxy

Serwery proxy są nazywane serwerami, które działają jako pośrednik w żądaniu klientów skierowanym do określonego serwera w przypadku niektórych usług lub żądaniu niektórych zasobów. Dostępnych jest kilka rodzajów serwerów proxy, których użycie będzie zależeć od celu żądania wysłanego przez klientów do serwerów. Celem serwerów proxy jest ochrona bezpośredniego połączenia klientów internetowych oraz zasobów internetowych i internetowych: serwer proxy uniemożliwia identyfikację adresu IP klienta podczas wysyłania jakichkolwiek żądań do innych serwerów.

- Klienci internetowi i zasoby wewnętrzne: serwery proxy działają również jako osłona sieci wewnętrznej przed żądaniem od klienta dostępu do danych na tym serwerze. Oryginalny adres IP węzła pozostaje ukryty podczas uzyskiwania dostępu do danych z tego serwera.

- Chroni prawdziwą tożsamość hosta: ruch wychodzący wydaje się pochodzić z serwera proxy. Musi być skonfigurowany do konkretnej aplikacji, np. HTTPs lub FTP.

Na przykład, jako klient MNC, klient może korzystać z serwera proxy, aby obserwować ruch pracowników kontraktowych w celu wydajnego wykonania pracy. Można go również wykorzystać do kontroli wycieków wewnętrznych wysoce poufnych danych. Niektórzy mogą również używać go do zwiększania rangi swoich witryn i anonimowego przekierowywania ruchu.

Potrzebujesz prywatnego pełnomocnika

Niektóre potrzeby prywatnego proxy wymieniono poniżej:

-

Pokonaj hakerów

Każda organizacja ma własne dane osobowe, które należy chronić przed złośliwym wykorzystaniem. W ten sposób używane są hasła i konfigurowani są różni architekci, ale nadal istnieje możliwość zhakowania tych informacji w przypadku łatwego dostępu do adresu IP. Aby zapobiec tego rodzaju niewłaściwemu użyciu, serwery proxy są skonfigurowane w celu zapobiegania śledzeniu oryginalnego adresu IP, zamiast tego dane są pokazywane jako pochodzące z innego adresu IP.

-

Filtrowanie treści

Serwery proxy pomagają również odfiltrować zawartość, która nie jest zgodna z wymaganymi zasadami aplikacji internetowej lub serwera. Zapewnia możliwość uwierzytelnienia użytkownika, a także dzienniki adresów URL żądań użytkowników przesyłanych za pośrednictwem tych serwerów proxy.

-

Treść można buforować

Serwer proxy pomaga również w buforowaniu zawartości stron internetowych. Pomaga to w szybkim dostępie do często używanych danych.

-

Sprawdź nagłówki pakietów i ładunki

Możemy również badać ładunki i nagłówki pakietów żądań wysyłanych przez węzły na serwerze wewnętrznym, aby każdy dostęp do serwisów społecznościowych mógł być łatwo śledzony i ograniczony.

Rodzaje serwerów proxy

Poniżej znajdują się różne typy serwerów proxy:

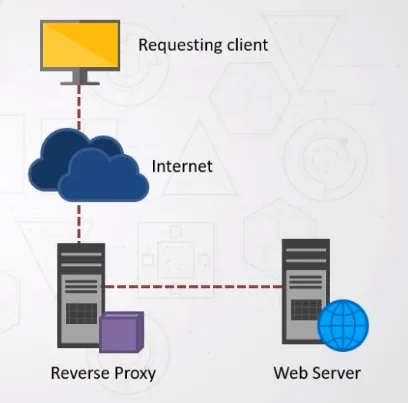

1. Odwrotny serwer proxy

To reprezentuje serwer. Jeśli na różnych serwerach jest wiele witryn internetowych, odwrotnym serwerem proxy jest zadanie odsłuchania żądania klienta i przekierowania do określonego serwera WWW.

Przykład - nasłuchuj połączeń z portem TCP w sieci 80. Zazwyczaj są one umieszczane w strefie DMZ dla publicznie dostępnych usług, ale także chronią prawdziwą tożsamość hosta. Jest przezroczysty dla użytkowników zewnętrznych, ponieważ użytkownicy zewnętrzni nie będą w stanie zidentyfikować faktycznej liczby serwerów wewnętrznych. Obowiązkiem zwrotnego proxy jest przekierowanie przepływu w zależności od konfiguracji wewnętrznych serwerów. Żądanie przesłania przez prywatną sieć chronioną zaporami ogniowymi wymaga serwera proxy, który nie przestrzega żadnej z lokalnych zasad. Tego rodzaju żądania od klientów są wypełniane przy użyciu odwrotnych serwerów proxy. Służy to również ograniczeniu dostępu klientów do poufnych danych znajdujących się na poszczególnych serwerach.

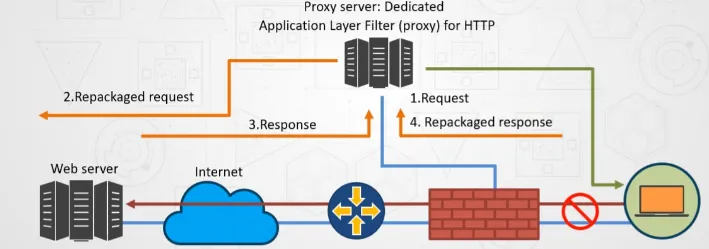

2. Serwer proxy sieci Web

Ten typ serwerów proxy przekazuje żądania HTTP. To żądanie jest takie samo jak żądania HTTP, tylko ścieżka jest przekazywana zamiast ścieżki. Żądanie jest wysyłane, na które odpowiada serwer proxy. Przykładami takich serwerów proxy są Apache, HAPProxy.

Rozwiązanie problemów wielu serwerów proxy rozwiązuje protokół automatycznej konfiguracji proxy klient-serwer.

3. Anonimowy serwer proxy

Jest to typ serwera proxy, który nie tworzy oryginalnego adresu IP. Chociaż te serwery są wykrywalne, nadal zapewniają racjonalną anonimowość urządzeniu klienckiemu.

4. Serwer proxy o wysokiej anonimowości

Ten typ serwera proxy nie pozwala na wykrycie oryginalnego adresu IP, a także nikt nie może go wykryć jako serwer proxy.

5. Przezroczysty serwer proxy

Ten typ serwera proxy nigdy nie zapewnia anonimowości klientowi, zamiast tego można łatwo wykryć oryginalny adres IP za pomocą tego serwera proxy. Mimo to jest wykorzystywany jako pamięć podręczna dla stron internetowych.

Przezroczysty serwer proxy w połączeniu z bramą powoduje, że serwer proxy, na który przekierowywane są żądania połączenia wysłane przez adres IP klienta. Przekierowanie następuje bez konfiguracji adresu IP klienta. Przekierowanie to można łatwo wykryć za pomocą nagłówków HTTP obecnych po stronie serwera.

Są one również znane jako przechwytywanie serwerów proxy, wbudowanego serwera proxy i podrobionego serwera proxy.

Praca: Przechwytuje komunikację na poziomie sieci bez potrzeby jakiejkolwiek konfiguracji. Działa również jako brama lub router, który po prostu uwierzytelnia komunikację bez wprowadzania zmian w żądaniach lub odpowiedziach przechodzących przez serwer.

Zastosowania: Tego typu serwery proxy są najczęściej używane na poziomie biznesowym do egzekwowania zasad dotyczących komunikacji. Stara się również zapobiegać wszelkim atakom na przykład na serwery TCP - atak typu „odmowa usługi”.

6. Proxy CGI

Ten rodzaj serwerów proxy został opracowany w celu zwiększenia dostępności stron internetowych.

Działanie: Akceptuje żądania dotarcia do adresów URL za pomocą formularza internetowego, przetwarza je i zwraca wynik do przeglądarki internetowej. Jest mniej popularny ze względu na VPN i inne polityki prywatności, ale w dzisiejszych czasach wciąż otrzymuje wiele żądań. Jego użycie zmniejsza się z powodu nadmiernego ruchu, który może być spowodowany na stronie internetowej po przejściu lokalnej filtracji, a zatem prowadzi do szkód ubocznych dla organizacji.

7. Proxy sufiksu

Ten typ serwera proxy dołącza nazwę serwera proxy do adresu URL do treści, która została zamówiona do serwera proxy. Ten typ proxy nie zachowuje wyższego poziomu anonimowości.

Zastosowania: służy do ominięcia filtrów sieciowych. Ten serwer proxy jest łatwy w użyciu i można go łatwo wdrożyć, ale jest używany rzadziej ze względu na większą liczbę lub filtr internetowy.

8. Zniekształcający się serwer proxy

Serwery proxy mogą generować niepoprawny oryginalny adres IP klientów po wykryciu ich jako serwer proxy. Używa nagłówków HTTP w celu zachowania poufności adresu IP klienta.

9. Pełnomocnik cebuli TOR

Jest to oprogramowanie, którego celem jest anonimowość online danych osobowych użytkowników.

Praca : Kieruje ruchem przez różne sieci obecne na całym świecie, aby utrudnić śledzenie adresu użytkownika i zapobiec atakowi anonimowych działań. Każda osoba przeprowadzająca analizę ruchu utrudnia śledzenie oryginalnego adresu. W tym celu korzysta z ROUTINGU cebuli.

W tego rodzaju routingu informacje są szyfrowane w wielu fałdach warstwa po warstwie, aby temu zapobiec. W miejscu docelowym każda warstwa jest odszyfrowywana jeden po drugim, aby zapobiec szyfrowaniu lub zniekształceniu informacji.

To oprogramowanie jest open source, a także bezpłatne.

10. Anonimowy serwer proxy I2P

Jest to anonimowa ulepszona sieć wersja proxy cebulowego Tor, która wykorzystuje szyfrowanie do ukrywania całej komunikacji na różnych poziomach. Te zaszyfrowane dane są następnie przekazywane przez różne routery sieciowe znajdujące się w różnych lokalizacjach. I2P jest zatem w pełni rozproszonym serwerem proxy, którego celem jest anonimowość w Internecie. Wprowadza również routing czosnku. (ulepszona wersja routingu Pnion Tora. Zapewnia proxy dla wszystkich protokołów. Tego typu proxy można uruchamiać w węźle.

Router I2P znajduje innych partnerów w celu zbudowania anonimowej tożsamości w celu ochrony danych osobowych użytkownika.

To oprogramowanie i sieć są bezpłatne i otwarte, a także odporne na cenzurę.

11. Serwer proxy DNS

W przeciwieństwie do innych serwerów proxy, ten typ serwera proxy przyjmuje żądania w formie zapytań DNS i przekazuje je do serwera domeny, gdzie można go również buforować, a przepływ żądania można również przekierowywać.

Rodzaje serwerów proxy (protokoły)

Poniżej znajdują się różne typy protokołów serwerów proxy:

- Socks Proxy Server: Ten typ serwera proxy zapewnia połączenie z określonym serwerem. W zależności od protokołów Socks ten typ serwera pozwala na wielowarstwowość różnych typów danych, takich jak TCS lub UDP.

- Serwer proxy FTP: ten typ serwera proxy buforuje ruch żądań FTP i wykorzystuje koncepcję przekazywania.

- Serwer proxy HTTP: ten serwer proxy został opracowany do przetwarzania jednokierunkowego żądania na strony internetowe przy użyciu protokołów HTTP.

- Serwer proxy SSL: ten typ serwera został opracowany przy użyciu koncepcji przekazywania TCP w protokole proxy SOCKS, aby umożliwić żądania stron internetowych.

Wniosek

Serwery proxy pomagają w różnego rodzaju anonimowości wymaganej na różnych poziomach, zarówno jako klient, jak i dostawca usług. Pomaga oprzeć się bezpieczeństwu informacji różnych użytkowników, a także sieci wewnętrznej. Dostępne są różne typy serwerów proxy, które stosują różne protokoły routingu i służą do różnych zastosowań na różnych poziomach anonimowości.

Serwery proxy to programy klienckie, które pozwalają na adaptację dowolnego oprogramowania używanego do pracy w sieci przy użyciu różnych typów serwerów proxy.

Polecane artykuły

Jest to przewodnik po typach serwerów proxy. Tutaj omawiamy potrzebę, typy i różne protokoły serwerów proxy. Możesz także przejrzeć nasze inne sugerowane artykuły, aby dowiedzieć się więcej -

- Model TCP / IP

- Pliki cookie HTTP

- SOAP vs HTTP

- Co to jest TCP / IP?

- Wprowadzenie do Linux Proxy Server

- Urządzenia zapory ogniowej

- Pliki cookie w JavaScript z przykładami