Wprowadzenie do wyzwań związanych z cyberbezpieczeństwem

W dzisiejszym świecie Cyber Security Challenges to bezpieczeństwo narodowe, organizacje od małych do dużych przedsiębiorstw, rządowe i prywatne uniwersytety, szpitale, wszystkie podatne na cyberataki z całego świata. W naszym dążeniu do radzenia sobie z nowo powstającymi zagrożeniami często napotykamy wyzwania, z którymi trzeba się zmierzyć, aby zabezpieczyć ich terytorium.

Bardzo niedawno słyszeliście, że Wikipedia została wyłączona (9 września 2019 r.) W regionach krajów Bliskiego Wschodu, ponieważ została zaatakowana masowym i szeroko rozpowszechnionym atakiem typu „odmowa usługi”. Więc jeśli źli nie oszczędzą darmowej edukacji, czego mniej możemy się od nich spodziewać?

Poniżej znajduje się szczegół, który wyjaśnia, dlaczego Wyzwania Cyberbezpieczeństwa powinny być najwyższym priorytetem najlepszych organizacji w 2019 r.

Główne wyzwania związane z cyberbezpieczeństwem

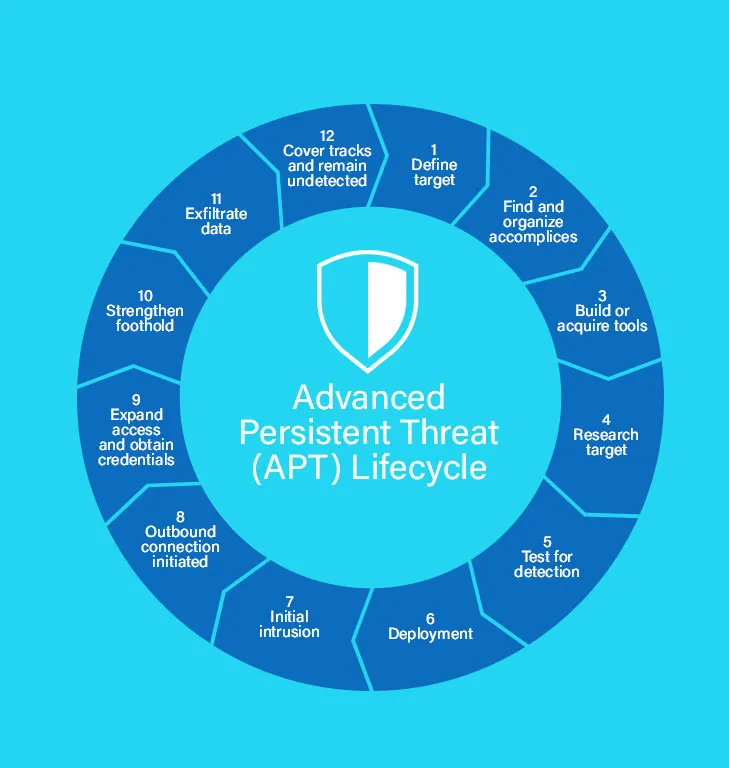

1) Zaawansowane, trwałe zagrożenia

- Zaawansowane trwałe zagrożenia to te, które podstępnie wkraczają do systemów i serwerów i pozostają tam przez dłuższy czas, nie będąc zauważonym / wykrytym przez nikogo.

- Są zaprojektowane specjalnie do wydobywania bardzo wrażliwych informacji, a obecnie wiele organizacji nie chroni się przed zaawansowanymi atakami trwałego zagrożenia.

- APT nie są typowymi szkodliwymi programami, zostały zaprojektowane specjalnie, aby spełniać określone zadanie, innymi słowy, są przeznaczone do ataków ukierunkowanych. Poniżej przedstawiono jeden cykl życia zaawansowanego trwałego zagrożenia.

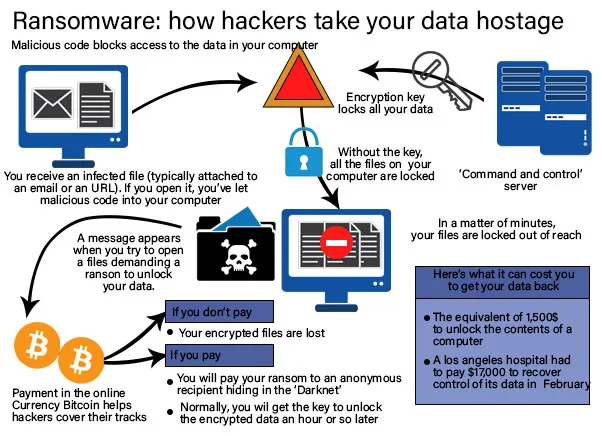

2) Ewolucja oprogramowania ransomware

- W ciągu ostatnich kilku lat odnotowano powszechny wzrost liczby ataków Ransomware. Ransomware można również zaklasyfikować jako jeden z rodzajów ataków APT, w których szkodliwe oprogramowanie przenika do twojego systemu, a wraz z upływem dni zaczyna powoli szyfrować wszystkie twoje pliki.

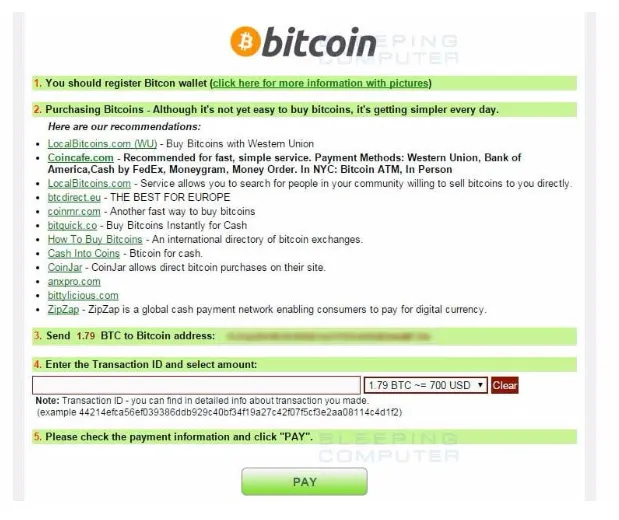

- Wreszcie, wszystkie pliki w systemie zostają zablokowane i zwykle żądany jest okup w formie bitcoin (ponieważ trudno go wyśledzić).

- Po dokonaniu płatności hakerzy dostarczają klucz deszyfrujący, za pomocą którego wszystkie dane mogą zostać odszyfrowane z powrotem, a dostęp jest zwracany.

- Mogą się zdarzyć przypadki, w których haker z bardzo złym nastawieniem może wziąć wszystkie wymagane pieniądze, ale nadal nie daje klucza odszyfrowywania.

- Ransomware to zmora cyberbezpieczeństwa, specjalistów od danych, informatyki i kadry kierowniczej. Poniżej znajduje się anatomia ataku Ransomware.

Niektóre przykłady Ransomware to Cryptolocker, Bad Rabbit, Wanna cry, Goldeneye, Zcrypter, Jigsaw, Petya itp.

3) Zagrożenia IoT (ataki przez zainfekowane urządzenia IOT)

- Internet Rzeczy oznacza internet rzeczy. IoT to system powiązanych ze sobą obliczeniowych, cyfrowych, mechanicznych urządzeń, które mogą przesyłać dane przez sieć bez potrzeby interwencji człowieka w człowieka i człowieka w komputer.

- Wszystkie te urządzenia IoT mają unikalny identyfikator, który identyfikuje urządzenie za pomocą unikalnego kodu. W dzisiejszym świecie każde używane przez nas urządzenie cyfrowe może być podłączone do sieci i tak, dzieje się to prawie we wszystkich częściach świata.

- W ten sposób kontrolujemy większość urządzeń i urządzeń z jednego miejsca - powiedzmy, że Twój telefon komórkowy. W dzisiejszym świecie możesz używać telefonu komórkowego do wyłączania światła, obsługi Alexa, obsługi lodówki i pralek itp. Tak więc wiele urządzeń konsumenckich jest teraz połączonych.

- Innymi słowy, jeśli uzyskasz dostęp do jednego urządzenia, uzyskałeś dostęp do nich wszystkich, co prowadzi do zwiększonego ryzyka ataków i luk w papierach wartościowych.

- Przyczyn tych braków może być wiele, np. Niezabezpieczone interfejsy sieciowe i transfery danych, brak wiedzy o bezpieczeństwie, niewystarczające metody uwierzytelniania, niepewne Wi-Fi itp. Poniżej znajduje się mapa pokazująca zagrożenia związane z Internetem rzeczy.

4) Bezpieczeństwo w chmurze

- Istnieje obawa i wiele organizacji nie chce umieszczać swoich danych w chmurze i chcą zostać zarezerwowane na jakiś czas, chyba że zostanie zapewnione, że chmura jest bardzo bezpiecznym miejscem i że spełnia ona lokalne standardy bezpieczeństwa.

- Głównym powodem jest to, że duże organizacje mają własne centra danych i mają nad nimi pełną kontrolę, dane znajdują się w ich witrynach i ich sieci (tj. Sieci wewnętrznej), podczas gdy w przypadku chmury dane nie są już dostępne własne centra danych, a także sieć staje się zewnętrzna, co stwarza ryzyko.

- Niewiele problemów prowadzi do ataków w chmurze, kilka z nich to: błędne konfiguracje chmury, niezabezpieczone interfejsy API, luki w zabezpieczeniach Meltdown i Spectre, utrata danych z powodu klęski żywiołowej lub błędu ludzkiego.

5) Ataki na kryptowaluty i technologie przyjęte w Blockchain

- Nie jest tak długo, że technologie takie jak kryptowaluty i łańcuchy blokowe zaczęły być wdrażane.

- Ponieważ technologie te właśnie przekroczyły swój poziom niemowlęcy i istnieje wielka ścieżka ich ewolucji, więc przyjęcie tych technologii przez firmy, ale niewdrożenie odpowiednich środków kontroli bezpieczeństwa jest dużym zagrożeniem, po pierwsze, mogą nie być świadomi luki samo.

- Dlatego zaleca się zrozumienie kontroli bezpieczeństwa przed wdrożeniem tych technologii. Niektóre z przeprowadzonych ataków to atak Eclipse, atak Sybil i atak DDOS.

6) Ataki Zaprojektowane przy pomocy sztucznej inteligencji i uczenia maszynowego

Bez wątpienia duże zbiory danych z całego świata są przekazywane do systemów AI do różnych celów i pomaga nam podejmować decyzje. Chociaż jest to dobra strona, może być też zła strona. Hakerzy mogą również wykorzystywać sztuczną inteligencję i uczenie maszynowe do projektowania innowacyjnych rozwiązań do przeprowadzania bardziej wyrafinowanych ataków.

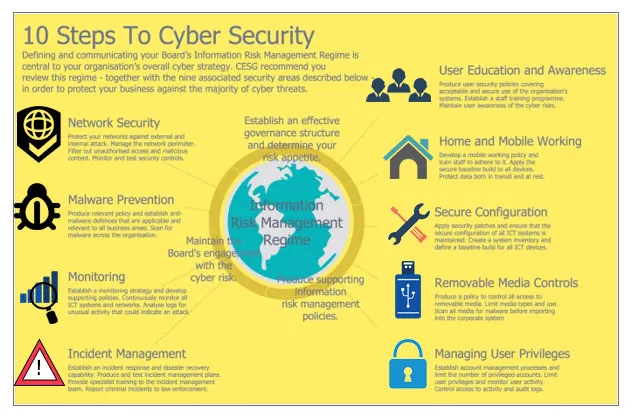

Chodziło o wyzwania związane z cyberbezpieczeństwem i rozmawialiśmy o głównych wyzwaniach, ale możemy być również zainteresowani wiedzą na temat kroków do cyberbezpieczeństwa, proszę bardzo:

Wniosek - wyzwania związane z cyberbezpieczeństwem

W tym artykule dowiedzieliśmy się o głównych wyzwaniach dla cyberbezpieczeństwa. Mamy nadzieję, że ten artykuł okaże się pomocny w zdobyciu wiedzy na temat wyzwań dla cyberbezpieczeństwa.

Polecane artykuły

To jest przewodnik po wyzwaniach w cyberbezpieczeństwie. Tutaj omawiamy wprowadzenie i główne wyzwania dla cyberbezpieczeństwa, które obejmują zaawansowane trwałe zagrożenia, ewolucję oprogramowania ransomware, zagrożenia IoT, bezpieczeństwo w chmurze, ataki na kryptowaluty i technologie przyjęte w Blockchain. Możesz także przejrzeć następujące artykuły, aby dowiedzieć się więcej -

- Co to jest Cyber Security?

- Rodzaje bezpieczeństwa cybernetycznego

- Ważna rola cyberbezpieczeństwa w naszym życiu

- Kariera w cyberbezpieczeństwie

- Cyber marketing

- Eclipse vs IntelliJ | 6 najważniejszych różnic, które powinieneś znać