Cyberprzestępczość w Indiach - wraz z pojawieniem się technologii życie stało się znacznie łatwiejsze w XXI wieku. Możesz rezerwować bilety kolejowe z telefonu komórkowego, natychmiast płacić rachunki, robić zakupy online itp. Są to możliwe tylko dzięki postępowi w technologii Internetu.

Korzystanie z Internetu ma wiele zalet, jak stwierdzono powyżej. Z drugiej strony korzystanie z Internetu jest niekorzystne. Osoba może paść ofiarą oszustwa związanego z płatnościami online, może stracić swoje poufne treści w sieciach społecznościowych z powodu zemsty z kimś itp. Tego rodzaju złośliwe działania wykonywane w Internecie można zaliczyć do cyberprzestępczości w Indiach.

Kilka lat temu brakowało świadomości cyberprzestępczości na temat przestępstw, które można popełnić przez Internet. Jednak wraz ze wzrostem wsparcia ze strony rządu Indii wprowadzono odrębne prawo dotyczące przestępstw popełnionych w Internecie. Indyjski parlament uchwalił 17 października 2000 r. Nową ustawę dotyczącą cyberprzestępczości „Information Technology Act, 2000”. Ustawa ta dotyczy technologii w zakresie handlu elektronicznego, e-administracji, bankowości elektronicznej, a także kar oraz kary w dziedzinie cyberprzestępczości.

Co to jest cyberprzestępczość?

Cyberprzestępstwa można zdefiniować jako działania niezgodne z prawem, w których komputer jest wykorzystywany jako narzędzie lub cel albo jedno i drugie. Jest to ogólny termin, który obejmuje przestępstwa, takie jak wyłudzanie informacji, fałszowanie, atak DoS (odmowa usługi), oszustwo związane z kartą kredytową, oszustwo transakcyjne online, oszustwo internetowe, pornografia dziecięca, porwanie osoby korzystającej z czatu, prześladowanie osoby korzystającej z Internetu jako medium, nieautoryzowany dostęp do systemu komputerowego, cyberterroryzm, tworzenie i dystrybucja wirusów, spamowanie itp.

Uwaga: zostań etycznym hakerem i pentesteremDowiedz się, jak chronić firmy przed niebezpieczeństwami złośliwego hakowania. Ocena bezpieczeństwa systemów komputerowych za pomocą technik testowania penetracyjnego. Rozwijaj etyczne umiejętności hakowania.

Jakie są różne rodzaje cyberprzestępczości?

Cyberprzestępczość można podzielić na:

- Cyberprzestępczość przeciwko osobom

- Cyberprzestępczość przeciwko własności

- Cyberprzestępczość przeciwko rządowi

- Cyberprzestępczość przeciwko społeczeństwu

1. Cyberprzestępczość przeciwko osobom:

W tej kategorii przestępstwo jest popełniane przeciwko osobie korzystającej z usługi elektronicznej jako medium. Poniżej znajdują się niektóre przestępstwa należące do tej kategorii:

za. Cyber prześladowanie: Termin prześladowanie oznacza niechcianą lub obsesyjną uwagę osoby lub grupy wobec innej osoby. Cyber-prześladowanie oznacza zagrożenie, które powstaje przy użyciu technologii komputerowej, takiej jak Internet, e-maile, SMS-y, kamery internetowe, rozmowy telefoniczne, strony internetowe, a nawet filmy wideo.

b. cyberprzestępczość Hakowanie: oznacza uzyskanie nieautoryzowanego dostępu do systemu komputerowego w celu osobistego zysku lub niewłaściwego użycia. Ogólnie niszczy całe dane obecne w systemie komputerowym. Zrzut ekranu 2 pokazuje komunikat, który haker może opublikować po naruszeniu bezpieczeństwa systemu.

do. Pękanie: Pękanie odnosi się do cyfrowego usuwania kodu zabezpieczającego przed zapisem, który uniemożliwia skopiowanie lub piractwo oprogramowania na komputerach, które nie zostały autoryzowane do jego uruchomienia przez dostawcę oprogramowania . Osoba, która wykonuje to zadanie, jeśli zostanie wezwana jako Krakers .

Istnieje różnica między Hackerem a Crackerem. Hacker wykorzystuje swoją wiedzę, aby znaleźć wady bezpieczeństwa systemów, w których Cracker wykorzystuje swoją wiedzę do łamania prawa.

re. Zniesławienie: obejmuje działanie na szkodę dobrego imienia osoby korzystającej z usług komputerowych lub elektronicznych jako medium . Na przykład, publikowanie wulgarnych wiadomości i / lub zdjęć o osobie w jej profilu społecznościowym, takim jak Facebook, Twitter itp.

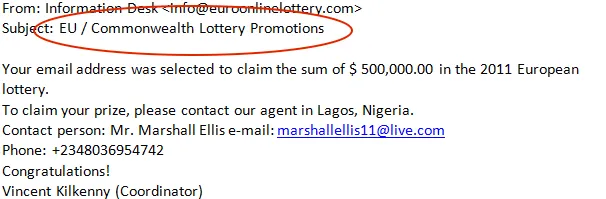

mi. Oszustwa internetowe: dotyczy to kradzieży poufnych danych ofiary, takich jak dane bankowe za pomocą stron phishingowych, a następnie wypłacanie pieniędzy z konta ofiary, oszustwa z loterii online, takie jak oszustwa z loterii w Nigerii. Zrzut ekranu 3 pokazuje oszustwo w loterii online, twierdząc, że wygrałeś kwotę 5 000 000 $!

fa. Wymowa dziecka: Obejmuje korzystanie z urządzeń i usług elektronicznych w celu tworzenia, dystrybucji lub uzyskiwania dostępu do materiałów, które wykorzystują seksualnie małoletnie dzieci . Na przykład. Nagrywanie ohydnego czynu dokonanego z dzieckiem na urządzeniu mobilnym i dystrybucja na stronie pornograficznej.

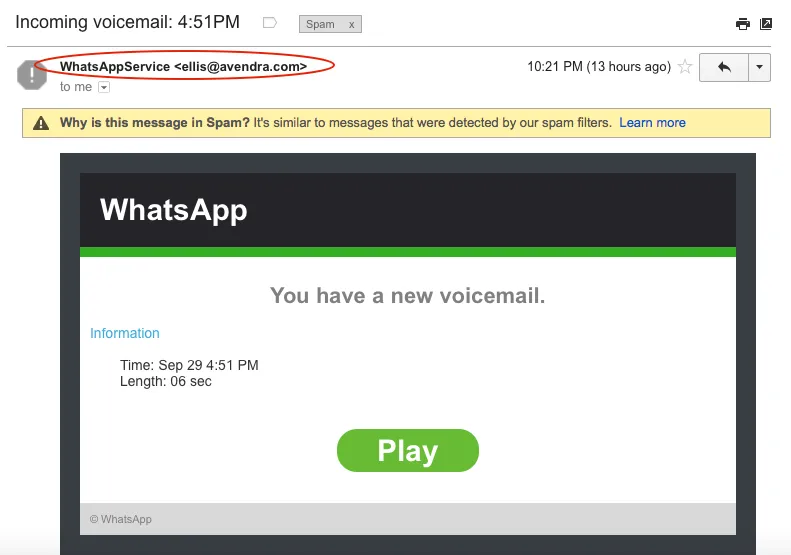

sol. Fałszowanie: Termin fałszowanie oznacza naśladowanie czegoś, wyolbrzymiając jego charakterystyczne cechy z pewnym zyskiem lub zyskiem. Fałszowanie tożsamości użytkownika można opisać jako sytuację, w której jedna osoba lub program skutecznie udaje (oznacza udawanie kogoś, kim nie jest) jako inna, fałszując dane. Sfałszowanie można wykonać za pomocą wiadomości e-mail, SMS lub WhatApp. Na przykład. Ciągłe wysyłanie wiadomości e-mail do osoby wnioskującej z banku i żądającej poświadczeń bankowych. Zrzut ekranu 4 pokazuje hakera podającego się za WhatsApp i wysyłającego załącznik (prawdopodobnie trojana lub wirusa).

2. Cyberprzestępczość przeciwko osobom:

W tej kategorii przestępstwo jest popełniane przeciwko mieniu osoby korzystającej z usługi elektronicznej jako medium. Poniżej znajdują się niektóre przestępstwa należące do tej kategorii:

a. Wirus przesyłania: Wirus komputerowy to złośliwe oprogramowanie, które reprodukuje się w innych programach komputerowych, napędzie dyskowym, plikach lub sektorze rozruchowym dysku twardego. Po pomyślnej replikacji tak zwanego wirusa dotknięte obszary są określane jako „zainfekowane” . Haker generalnie przesyła wirusa do systemu docelowego za pomocą załącznika wiadomości e-mail jako medium . Gdy ofiara otwiera załącznik (zainfekowany wirusem), wirus ten replikuje się w całym systemie, spowalniając w ten sposób system.

b. Cyber squatting: Termin squatting oznacza nielegalne zajmowanie niezamieszkanego miejsca. Cyber Squatting to miejsce, w którym dwie lub więcej osób występuje o tę samą Nazwę Domeny lub dowolną usługę dostępną w Internecie, taką jak profil na Facebooku itp. Haker twierdzi, że najpierw zarejestrował tę nazwę przed inną osobą lub jest właścicielem Twittera uchwyt.

Na przykład pierwszym zarejestrowanym w Indiach przypadkiem cyber-squatingu była firma Yahoo Inc. v / s Aakash Arora w 1999 r., W której pozwany założył witrynę YahooIndia.com prawie identyczną z popularną witryną powoda Yahoo.com, a także świadczył prawie podobne usługi. Sąd orzekł jednak na korzyść Yahoo Inc.

do. Cyber wandalizm: wandalizm odnosi się do działań polegających na umyślnym zniszczeniu lub zniszczeniu własności publicznej lub prywatnej . Cyber-wandalizm oznacza niszczenie lub uszkadzanie danych, gdy usługa sieciowa jest niedostępna.

Na przykład Tribune of Pakistan poinformowało w listopadzie 2012 r., Że hakerzy (grupa o nazwie „eboz” w Pakistanie) zastąpili logo Google w Pakistanie obrazem dwóch pingwinów idących mostem o zachodzie słońca.

re. Przestępstwa związane z własnością intelektualną : Własność intelektualna jest niematerialną własnością będącą wynikiem kreatywności, takiej jak prawa autorskie, znaki towarowe, patenty itp. Przestępstwem z tytułu własności intelektualnej (IPR) jest każde działanie niezgodne z prawem, w wyniku którego właściciel jest całkowicie lub częściowo pozbawiony swoich praw. Są to najczęstsze przestępstwa występujące w Indiach i obejmują piractwo komputerowe, naruszenie patentów, wzorów, znaków towarowych, praw autorskich, kradzieży kodu źródłowego itp.

Na przykład, popularny przypadek znaku towarowego Bikanervala v / s New Bikanerwala złożony w 2005 r. Powód (tutaj Bikanervala) złożył pozew o ochronę praw własności intelektualnej pozwanego (tutaj New Bikanerwala), ponieważ prowadził nowy punkt sprzedaży w Delhi, używając znaku towarowego zarejestrowanego w powód. Sąd uwzględnił wniosek powoda, a oskarżony został powstrzymany w drodze tymczasowego nakazu ad hort.

Polecane kursy

- Szkolenie certyfikacyjne online w języku XML

- Szkolenie egzaminacyjne CCNA

- Kurs certyfikacji online w systemach UNIX i Linux

- Ukończ kurs HTML 5

3. Cyberprzestępczość przeciwko rządowi:

W tej kategorii przestępstwa są popełniane przeciwko rządowi za pomocą urządzeń internetowych . Poniżej znajdują się niektóre przestępstwa należące do tej kategorii:

za. Cyber Warfare: Cyber Warfare to konflikt internetowy, który obejmuje politycznie motywowane ataki na informacje i powiązane z nimi systemy. Może wyłączać oficjalne strony internetowe i sieci, zakłócać, a nawet wyłączać niezbędne usługi, takie jak połączenie internetowe, kradnąć lub zmieniać dane niejawne, takie jak dane sensex na oficjalnej stronie internetowej, i paraliżować systemy finansowe, takie jak blokowanie bramek płatniczych.

Na przykład. Agencja Bezpieczeństwa Narodowego (NSA) USA szpiegująca na dużą skalę w wielu krajach. To szpiegostwo wysadził w powietrze były agent NSA, Edward Snowden .

b. Cyberterroryzm: Cyberterroryzm to motywowane politycznie wykorzystanie komputerów i technologii informatycznych w celu spowodowania poważnych zakłóceń lub powszechnego strachu wśród ludzi.

Na przykład, ostatni przykład oskarżonego o gwałt linczowania mobów dimapur w 2015 r. Jest spowodowany rozproszeniem wiadomości w aplikacji do czatowania o nazwie miejscowi Whatsapp w dzielnicy Dimapur w Nagaland.

4. Cyberprzestępczość przeciwko społeczeństwu:

Nielegalne działania mające na celu wyrządzenie szkody w cyberprzestrzeni, które mogą mieć wpływ na całe społeczeństwo lub dużą liczbę osób. Poniżej znajdują się przestępstwa należące do tej kategorii:

za. Hazard online: termin hazard oznacza angażowanie się w działania, które pozwalają na szansę na pieniądze . Hazard online jest jedną z najbardziej lukratywnych firm, która rośnie obecnie na liście cyberprzestępstw w Indiach. Jest również znany jako hazard internetowy lub iGambling. Incydent związany z cyberprzestępczością, taki jak oszustwo na loterii online (szczególnie oszustwa związane z loterią w Nigerii), oferty pracy online, np. Praca ze zdalnej lokalizacji itp

b. Handel cybernetyczny: Pojęcie handlu ludźmi oznacza handel lub angażowanie się w działalność handlową, która jest uważana za nielegalną i zabronioną przez prawo o cyberprzestępczości. Cyberprzestępczość odnosi się do nielegalnych działań przeprowadzanych przy użyciu komputera i / lub usług komputerowych. Na przykład, sprzedaż porwanego dziecka grupie handlu ludźmi przy użyciu WhatsApp jako medium.

Jakie są przepisy dotyczące cyberprzestępczości w Indiach?

Cyberprzestępczość rośnie z dnia na dzień z powodu szerokiego korzystania z Internetu przez ludzi. Aby poradzić sobie z tym rządem Indii (GoI), nałożył Ustawę o technologii informacyjnej z 2000 r., Która została przyjęta z nadrzędnym celem stworzenia środowiska umożliwiającego komercyjne wykorzystanie technologii informatycznych.

Istnieje kilka różnych przestępstw związanych z Internetem, które zostały uznane za podlegające karze zgodnie z ustawą o IT i IPC (indyjski kodeks karny) . Fragment tego aktu przedstawiono poniżej:

-

Cyberprzestępstwa na podstawie ustawy o IT:

- Sekcja 65: Manipulowanie przy źródłowych dokumentach komputerowych

- Sekcja 66: Hakowanie przy użyciu systemów komputerowych, zmiana danych

- Sekcja 67: Publikowanie nieprzyzwoitych informacji

- Sekcja 68: Moc kontrolera do wydawania wskazówek

- Sekcja 69: Kierunki kontrolera do subskrybenta w celu rozszerzenia możliwości deszyfrowania informacji

- Sekcja 70: Nieautoryzowany dostęp do chronionego systemu

- Sekcja 71: Kara za wprowadzenie w błąd

- Sekcja 72: Naruszenie poufności i prywatności

- Sekcja 73: Publikowanie fałszywych certyfikatów podpisów cyfrowych

Uwaga: sekcja 66 A została usunięta.

Jest jeden taki incydent związany z tą sekcją, który miał miejsce niedawno. 21-letnia Palghar (dzielnica Maharashtra w pobliżu Viraru) została aresztowana 19 listopada 2012 r. Za opublikowanie wiadomości na Facebooku, która krytykuje zamknięcie w Bombaju w związku z pogrzebem Bal Thackeray (były szef Shiv Sena polityczny impreza w Maharasztrze).

Również jej przyjaciółka została aresztowana za „polubienie” tego postu. Początkowo zostali aresztowani na mocy sekcji 295 A indyjskiego kodeksu karnego (IPC), która oznacza ranienie nastrojów religijnych, oraz sekcji 66 A ustawy o technologii informacyjnej z 2000 r. Później jednak miejscowy sąd oddalił wszystkie zarzuty wobec dziewcząt.

-

Cyberprzestępstwa w ramach IPC i specjalnych przepisów:

- Sekcja 503 IPC: Wysyłanie groźnych wiadomości e-mailem

- Sekcja 499 IPC: Wysyłanie zniesławiających wiadomości e-mailem

- Sekcja 463 IPC: Fałszowanie dokumentacji elektronicznej

- Sekcja 420 IPC: Fałszywe strony internetowe, cyberprzestępcy

- Sekcja 463 IPC: Fałszowanie wiadomości e-mail

- Sekcja 383 IPC: Podnośnik internetowy

- Sekcja 500 IPC: Wysyłanie obraźliwych wiadomości e-mailem

-

Cyberprzestępstwa na podstawie aktów specjalnych:

- Ustawa NDPS (narkotyki i substancje psychotropowe): sprzedaż narkotyków przez Internet

- Ustawa o broni: sprzedaż broni i amunicji przez Internet

Co zrobić, gdy padniesz ofiarą cyberprzestępczości?

Zdarza się, że ludzie, którzy padli ofiarą cyberprzestępczości , nie wiedzą, co robić, a nawet niektóre osoby nie zgłaszają przestępstwa, umożliwiając hakerowi wybranie kolejnej ofiary. Jeśli padniesz ofiarą cyberprzestępczości, możesz zgłosić się do komórki cyberprzestępczości, która podlega jurysdykcji, w której przestępstwo miało miejsce. Komórka ds. Cyberprzestępczości jest obecna w prawie wszystkich miastach na całym świecie.

Możesz złożyć skargę dotyczącą cyberprzestępczości dotyczącą domniemanego cyberprzestępstwa za pomocą następujących obowiązkowych dokumentów :

1. Cyberprzestępczości polegającej na nadużyciach e-mail, bombardowaniu pocztą elektroniczną itp. Należy dostarczyć następujące dokumenty:

- Wyodrębnij rozszerzone nagłówki obraźliwych wiadomości e - mail i prześlij kopię próbną i papierową.

Pamiętaj, że przesłana wersja papierowa powinna dokładnie zgadzać się z wersją miękką i powinna poprawnie podawać datę i godzinę wysłania wiadomości e-mail. Nigdy nie usuwaj takich wiadomości e-mail, dopóki dochodzenie w sprawie cyberprzestępczości nie zostanie zakończone lub oskarżony nie zostanie oskarżony.

2. Cyberprzestępczość polegająca na zhakowaniu systemu powinna być zaopatrzona w następujące dokumenty:

- Dzienniki serwera (zarówno kopia miękka, jak i papierowa)

- Duplikat uszkodzonej strony internetowej (zarówno kopia miękka, jak i papierowa) na wypadek, gdyby Twoja witryna została uszkodzona

- Jeśli Twoje dane są zagrożone, być może na serwerze, komputerze lub w dowolnej sieci prześlij kopię oryginalnych danych i danych

Pierwsze źródło obrazu: pixabay.com

Polecane artykuły

Oto kilka artykułów, które pomogą Ci uzyskać więcej informacji na temat szkodliwych rodzajów cyberprzestępczości w Indiach, więc po prostu przejdź przez link.

- 13 rodzajów etykiety e-mail (podstawowe ważne zasady)

- 32 Ważne narzędzia bezpieczeństwa cybernetycznego Musisz być świadomy

- Nowe najlepsze inteligentne 17 znaków, które musisz zainwestować w cyberbezpieczeństwo

- 6 rodzajów cyberbezpieczeństwa | Podstawy | Znaczenie

- Ważna rola cyberbezpieczeństwa w naszym życiu