Co to jest algorytm IDEA?

IDEA oznacza Międzynarodowy algorytm szyfrowania danych. Jest to w zasadzie symetryczny algorytm szyfru blokowego. Algorytm asymetryczny używa tego samego klucza do szyfrowania i deszyfrowania. Szyfr blokowy dzieli wiadomość na bloki, każdy o stałej długości, a następnie szyfrujesz każdy blok niezależnie.

Zrozumienie algorytmu IDEA

- Typowy rozmiar bloku to 16 bajtów po 128 bitów. Szyfr blokowy zwykle działa w okrągłych blokach, w których część klucza jest przykładana do rundy, a następnie wykonywane są na nim inne operacje. Po pewnej liczbie rund, powiedzmy od 10 do 16, otrzymujemy nasz zaszyfrowany tekst dla tego bloku.

- Blok tekstu zaszyfrowanego ma dokładnie taki sam rozmiar jak blok zwykłego tekstu, 16 bajtów. W każdej rundzie działamy na bloku, używając części klucza szyfrującego, który nazywamy kluczem okrągłym. Wiele kluczy okrągłych uzyskujemy z klucza szyfrowania zgodnie z harmonogramem kluczy.

- Harmonogram kluczy to algorytm, który przesuwa, XOR, mnoży i wykonuje inne rodzaje operacji na oryginalnym kluczu szyfrowania, aby uzyskać te okrągłe klucze. Cóż, jeśli mam 16-bajtowy blok i mam klucz 128-bitowy, który również ma 16 bajtów,

Zamieszanie i rozproszenie

Rozumiemy różnicę między Zamieszaniem a Dyfuzją.

Zamieszanie

- Zamieszanie dotyczy związku między kluczem a tekstem zaszyfrowanym.

- Zapewniamy, że niewielka zmiana klucza prowadzi do dużej zmiany tekstu zaszyfrowanego.

- XOR nie jest wystarczający; Jeden na jednego.

- Kluczowy harmonogram.

Dyfuzja

- Rozproszenie ma związek z relacją między wiadomością a tekstem zaszyfrowanym.

- Mała zmiana w wiadomości -> duża zmiana w tekście zaszyfrowanym.

- Ukrywa wzory w wiadomości.

Tak więc w trybie pracy elektronicznej książki kodowej zwykle uruchamiamy szyfr blokowy w trybie pracy Łańcuch Bloków Szyfrów lub CBC. Za pomocą łańcucha bloków szyfrów XOR przeszyfrujesz tekst zaszyfrowany poprzedniego bloku z tekstem poprzedniego bloku za pomocą zwykłego tekstu następnego bloku, zanim zostaniesz zaszyfrowany. W ten sposób każdy blok wiadomości zależy od wszystkich wcześniejszych bloków.

Standard szyfrowania danych (DES)

Spójrzmy na niektóre aspekty standardu Data Encryption Standard (DES).

Długość klucza

- 64-bitowe wejście

- 8-bitowa kontrola parzystości

- 56-bitowy klucz efektywny

Słabość

- Teoretyczny

- Krótki klawisz

Szczegółowy opis algorytmu IDEA

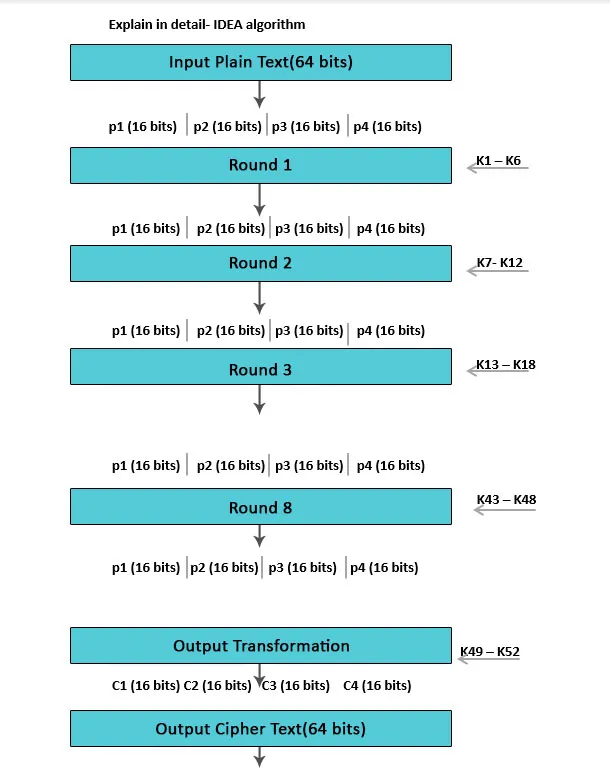

64-bitowy tekst zwykły podzielony na bloki podzielony na 4 części (po 16 bitów) Zadeklaruj p1 do p4

- Dlatego p1 do p4 będą danymi wejściowymi dla początkowej rundy algorytmu.

- Jest 8 takich rund.

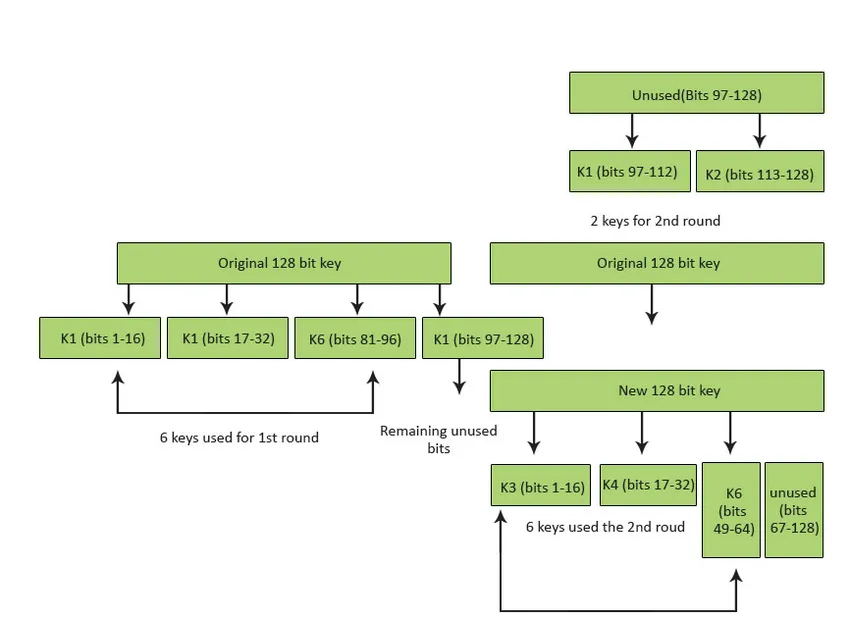

- Klucz składa się ze 128 bitów.

- W każdej rundzie powstanie 6 podkluczy.

- Każdy z podkluczy zawiera 16 bitów.

- Wszystkie te podklucze zostaną umieszczone na 4 blokach wejściowych od p1 do p4.

- Ostatnie działania obejmują transformację wyjściową, która zwykle korzysta z 4 podkluczy.

- Ostatnim utworzonym wynikiem są 4 bloki tekstu zaszyfrowanego C1 do C4 (każdy z 16 bitów).

- Są one mieszane, aby utworzyć ostatni 64-bitowy blok tekstu zaszyfrowanego.

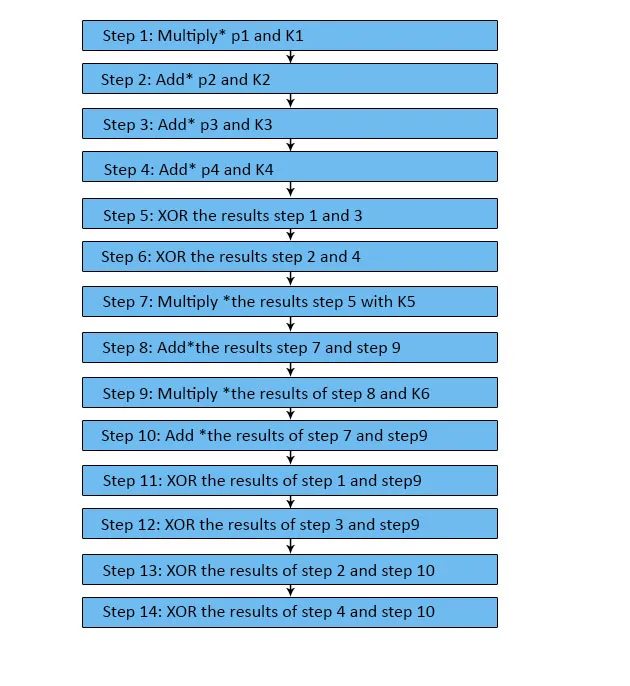

Informacje o pojedynczej rundzie

- IDEA ma 8 rund

- Każdy wymaga szeregu operacji wokół czterech bloków danych z zastosowaniem 6 kluczy.

- Kroki te wykonują wiele czynności matematycznych.

- Istnieje wiele procedur *, dodawania * i XOR.

- Mnożenie * oznacza modulo mnożenia

- Dodaj * wymaga modulo dodawania

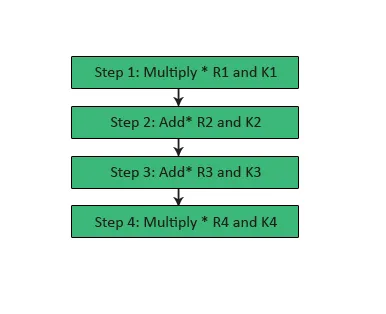

Transformacja wyjściowa

- Może to być procedura jednorazowa.

- Wymaga miejsc do końca 8 rundy.

- Dane wejściowe w kierunku transformacji wyjściowej to 64-bitowa wartość podzielona na 4 podbloki (stan R1 do R4 co 16 bitów).

- Używane są tutaj cztery 16-bitowe podklucze (od K1 do K4).

- Proces transformacji wyniku może być następujący.

Wniosek

- IDEA może być rozpoznanym szyfrem, który został sprawdzony przez wielu ekspertów dla poprzednich 10 podkluczy tworzonych dla danej rundy, każda z 8 rund wykorzystuje 6 podkluczy (stąd 8 * 6 = 48 podkluczy jest niezbędnych dla rund). Ostatni wynik transformacji obejmuje 4 podklucze (tj. 48 + 4 = łącznie 52 podklucze). Z klucza wejściowego 128 bitów wszystkie te 52 podklucze zostaną wyprodukowane lata, jak również nie znaleziono żadnego uderzenia w pięć lub więcej z jego 8, 5 rund.

- Ze względu na jego odporność na ataki kryptoanalityczne oraz ze względu na włączenie go do kilku znanych transakcji kryptograficznych, IDEA można zaufać. Algorytm Basic IDEA zdecydowanie nie jest tym, który można porównać do skuteczności lub bezpieczeństwa za pomocą prostych wersji DES lub AES. Podstawowy algorytm IDEA ma na celu pomóc uczniom w zaznajomieniu się z algorytmem IDEA, udostępniając wersję IDEA, która umożliwia instancjom poprawną pracę ręcznie, a także oferuje porównanie techniki IDEA wraz ze sposobami DES i AES .

Polecane artykuły

To był przewodnik po algorytmie IDEA. Omówiliśmy tutaj standard szyfrowania danych, informacje o pojedynczej rundzie, transformację danych wyjściowych, zamieszanie i algorytm rozproszenia IDEA. Możesz także przejrzeć nasze inne sugerowane artykuły, aby dowiedzieć się więcej -

- K- oznacza algorytm grupowania

- Naiwny algorytm Bayesa

- Algorytm śledzenia promieni

- Co to jest Chciwy Algorytm?