Big Data 2026, Luty

Ten artykuł jest przewodnikiem po Kubernetes Operator. Tutaj szczegółowo omówiliśmy podstawowe pojęcia i różne typy operatorów Kubernetes.

Jest to przewodnik na temat Co to są alternatywy Kubernetes z podstawami aranżacji i wymaganiami silnika aranżacji.

Przewodnik po architekturze Kubernetes. Tutaj omawiamy architekturę Kubernetes wraz z kluczowymi komponentami i szczegółowymi korzyściami.

Przewodnik po algorytmie KNN. W tym miejscu omawiamy wprowadzenie i działanie algorytmu K Nearest Neighbors wraz z krokami implementacji algorytmu knn w pythonie.

Przewodnik po algorytmie KNN w języku R. Tutaj omawiamy funkcje, przykłady, pseudokod, kroki, które należy wykonać w algorytmie KNN w celu lepszego zrozumienia.

Jest to przewodnik po algorytmie klastrowania K-Means. Tutaj omówiliśmy działanie, zastosowania, zalety i wady.

Jest to przewodnik po Metodzie jądra w uczeniu maszynowym. Tutaj szczegółowo omawiamy rodzaje metod jądra w uczeniu maszynowym.

Przewodnik po metodach jądra. Tutaj omawiamy wprowadzenie do metod jądra, potrzebę, działanie i typy metod jądra

To jest przewodnik po aplikacjach Kafka. Tutaj omawiamy, co to są aplikacje Kafka wraz z jego najlepszymi aplikacjami i przypadkami użycia.

W tym artykule Kafka vs. Spark spojrzymy na ich znaczenie, porównanie głowy i kluczową różnicę w stosunkowo prosty sposób.

W powyższym artykule zachowaliśmy najczęściej zadawane pytania Kafka podczas wywiadu wraz ze szczegółowymi odpowiedziami. Abyś mógł złamać wywiad

Przewodnik po Kafka vs Kinesis. Tutaj omawiamy różnicę między Kafką a Kinezą, a także kluczowe różnice, infografiki i tabelę porównawczą.

Przewodnik po Kafka Consumer Group. Tutaj omawiamy znaczenie grupy konsumenckiej kafka i sposób, w jaki kafka łączy dwa modele wraz z implikacją przypadku użycia.

Przewodnik po narzędziach Kafka. Tutaj omawiamy rodzaje narzędzi Kafka, różne elementy kafki wraz z architekturą Kafka.

Przewodnik po dołączeniach w Oracle. Tutaj omawiamy wprowadzenie dotyczące połączeń w Oracle i jego 10 różnych typów w połączeniach wraz z konkretnymi obrazami.

Przewodnik po łączeniach w ulu. Tutaj omawiamy rodzaje złączeń, takie jak pełne złączenie, wewnętrzne połączenie, lewe połączenie i prawe połączenie w gałęzi wraz z jego poleceniem i wyjściem.

Przewodnik po dołączeniu do Spark SQL. Tutaj omawiamy różne typy połączeń dostępne w Spark SQL ze szczegółowym przykładem.

Przewodnik po Splunk Open Source ?. Tutaj omawiamy podstawowe koncepcje Splunk, takie jak funkcje Splunk i jego otwartych źródeł itp.

To był przewodnik Power BI Free. Tutaj omówiliśmy wersję darmową Power BI i wersję Power BI Pro z funkcjami, zaletami i wadami.

W tym artykule dowiedzieliśmy się, że Is Hadoop jest open source i omówiliśmy podstawowe koncepcje i funkcje Hadoop.

Dane w dużych ilościach można uznać za duże zbiory danych. Baza danych to zbiór danych. Big Data nie może być bazą danych. Big Data może być jednostką DB.

Przewodnik po rodzajach protokołów IoT. Tutaj omówiliśmy wprowadzenie do protokołów IoT i różnych typów protokołów ze schematem.

To jest przewodnik po usługach IoT. Tutaj omawiamy listę ważnych usług świadczonych przez Internet rzeczy.

Przewodnik po technologii IoT. Tutaj omawiamy wprowadzenie i kilka zakresów technologii IoT wraz z zaletami.

To był przewodnik po narzędziach IoT. Tutaj omówiliśmy koncepcję oraz niektóre Narzędzia IoT i narzędzia, które pomogą deweloperom.

Przewodnik po standardach IoT. Tutaj widzieliśmy wprowadzenie do Standardów IoT, Czym jest IoT, a także odpowiednio urządzenia IoT

Przewodnik po oprogramowaniu IoT. Tutaj omawiamy wprowadzenie, typy analityki, która obejmuje preskryptywną i analitykę przestrzenną.

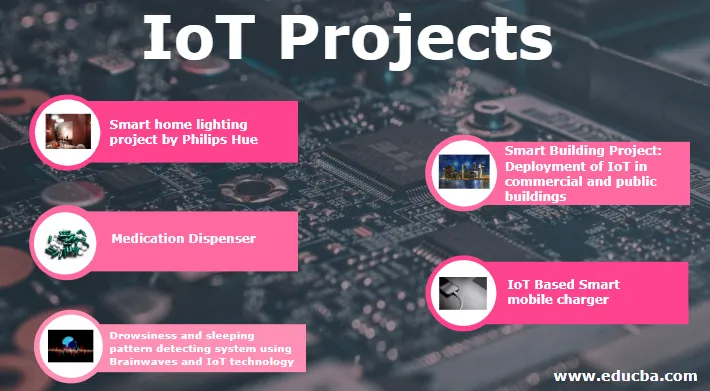

Przewodnik po projektach IoT. W tym miejscu omawiamy różne projekty IoT dla sektora publicznego i publicznego, które są potrzebne do przezwyciężenia złożoności świata fizycznego.

Przewodnik po produktach IoT. Tutaj szczegółowo omawiamy różne rodzaje produktów IoT i ich zalety dla lepszego zrozumienia.

Przewodnik po problemach z bezpieczeństwem IoT. Tutaj omawiamy szczegółowo Czym jest bezpieczeństwo IoT i 10 różnych rodzajów problemów związanych z bezpieczeństwem IoT