Wprowadzenie do rodzajów zapór ogniowych

Poszukiwanie odpowiednich narzędzi do pracy stanowi jeden z głównych problemów, przed którymi stoją firmy, próbując zabezpieczyć swoje wrażliwe dane. Większość firm może nie mieć jasnego pojęcia, jak znaleźć odpowiednią zaporę ogniową lub zapory ogniowe dla swoich potrzeb, jak skonfigurować tego rodzaju zapory ogniowe lub dlaczego takie zapory ogniowe mogą być potrzebne nawet w przypadku zwykłego narzędzia, takiego jak zapora ogniowa.

Co to są zapory ogniowe?

Zapora ogniowa jest rodzajem narzędzia cyberbezpieczeństwa używanego do kontrolowania ruchu sieciowego. Zapory ogniowe mogą być używane do izolowania węzłów sieci, źródeł wewnętrznych, a nawet specjalnych programów od zewnętrznych źródeł ruchu. Oprogramowanie, sprzęt lub chmura mogą być zaporami ogniowymi, przy czym zapory ogniowe każdego rodzaju mają różne zalety i wady. Głównym celem zapory jest blokowanie złośliwych żądań sieciowych i pakietów danych, jednocześnie umożliwiając legalny ruch. Niemniej jednak słowo „zapora ogniowa” jest zbyt szerokie, aby można było z niego korzystać. Istnieje wiele różnych typów zapór ogniowych, z których każdy działa na różne sposoby, zarówno w chmurze, jak i poza nią, w celu zabezpieczenia różnych typów ważnych danych.

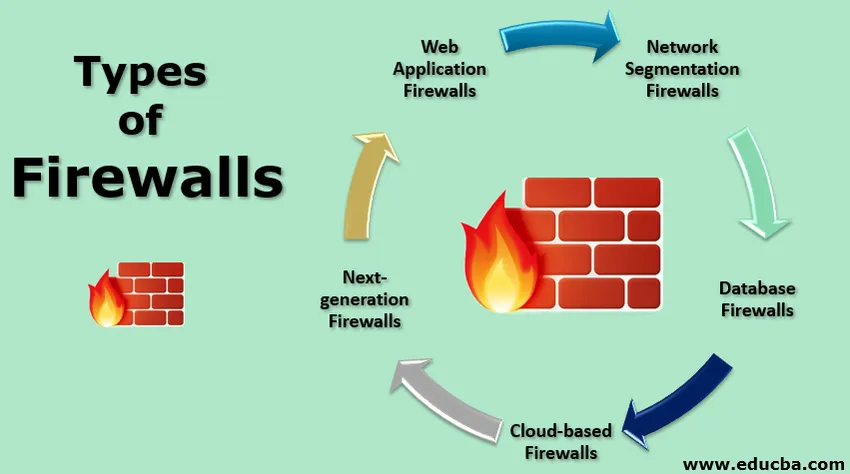

Top 5 typów zapory ogniowej

Teraz zobaczymy typ zapory:

1. Zapory sieciowe aplikacji internetowych

Zapora ogniowa dla aplikacji internetowej to zazwyczaj serwer proxy między aplikacją na serwerze a użytkownikami aplikacji, która uzyskuje dostęp do aplikacji spoza sieci firmowej. Serwer proxy pobiera dane wejściowe, a następnie tworzy połączenie w imieniu klienta wewnętrznego z żądaniem. Główną zaletą tej konfiguracji jest ochrona bazy danych przed kontrolą portów, próbami zlokalizowania kodu serwera aplikacji lub innymi złośliwymi zachowaniami kierowanymi przez użytkowników końcowych. Aby odfiltrować złośliwe żądania, serwer proxy analizuje również dane, aby uniemożliwić im dotarcie do bazy danych aplikacji internetowych.

Poziom ochrony: wysoki, ponieważ serwer aplikacji WWW oferuje bufor dla niezidentyfikowanych i potencjalnie złośliwych użytkowników, którzy w przeciwnym razie mogliby mieć bezpośredni dostęp do serwera aplikacji WWW. Jest to ważne, ponieważ wiele aplikacji przenosi tajne dane cenne dla hakerów, które są szczególnie atrakcyjne w aplikacjach internetowych.

Słabe i mocne strony : zapory aplikacji internetowych są prostsze, mniej wrażliwe i łatwiejsze do załatania niż same serwery sieciowe. Oznacza to, że hakerzy mogą uznać aplikacje za zaporą ogniową za znacznie trudne. Ale zapory proxy nie obsługują łatwo wszystkich aplikacji i mogą zmniejszyć wydajność bezpiecznej aplikacji dla użytkowników końcowych.

2. Zapory segmentacyjne sieci

Zapora sieciowa do segmentacji sieci (możemy powiedzieć, że zapory sieci wewnętrznej) jest używana do zarządzania przepływami ruchu sieciowego między lokalizacjami, obszarami operacyjnymi, oddziałami lub innymi jednostkami biznesowymi. Jest stosowany w granicach podsieci. W ten sposób może nastąpić naruszenie sieci w jednym obszarze, a nie w całej sieci. Może również służyć do ochrony obszarów sieci, które gwarantuje, takich jak bazy danych lub jednostki badawczo-rozwojowe.

W przypadku bardzo dużych firm lub firm z trudnymi do zabezpieczenia obwodami sieci zapory do segmentacji sieci są najbardziej pomocne.

Poziom ochrony: Chociaż osoba atakująca może nie być w stanie przenieść zapory do segmentacji sieci z części sieci do innej, może jedynie spowolnić postęp atakującego, jeśli początkowa przerwa jest szybka do zidentyfikowania.

Mocne i słabe strony: Jeśli agresor uzyska dostęp do sieci, dostęp do szczególnie wrażliwych informacji może być znacznie trudniejszy dla zapory segmentacyjnej sieci.

3. Zapory baz danych

Jak sama nazwa wskazuje, zapory ogniowe są rodzajem zapory ogniowej dla aplikacji internetowych zaprojektowanych do ochrony baz danych. Zazwyczaj są one instalowane bezpośrednio na serwerze bazy danych (lub w pobliżu wejścia sieciowego, gdzie więcej niż jeden serwer ma kilka serwerów zaprojektowanych do ich ochrony). Ich celem jest identyfikacja i unikanie unikatowych ataków na serwer, takich jak skrypty między witrynami, które mogą prowadzić do poufnych informacji w bazach danych, do których mają dostęp osoby atakujące.

Poziom ochrony : utrata poufnych informacji jest zwykle droga i kosztowna, jeśli chodzi o utratę wiarygodności i złe reklamy . W tym celu konieczne są wszystkie odpowiednie kroki w celu ochrony baz danych i ich danych. Do bezpieczeństwa tych przechowywanych danych znacznie wzrosła zapora sieciowa .

Jeśli przechowujesz cenne lub poufne dane w bazie danych, zdecydowanie zalecamy użycie zapory ogniowej. Według Security-Based Security, ponad 4 miliardy rekordów zostało skradzionych cztery razy więcej niż w 2013 roku. Gdy hakerzy nadal skutecznie atakują bazy danych, oznacza to, że rekordy są coraz ważniejsze.

Mocne i słabe strony: Zapory serwerowe mogą stanowić skuteczny środek bezpieczeństwa, a także mogą być używane do śledzenia, przeglądu i zgłaszania zgodności do celów prawnych. Jednak tylko przy prawidłowym skonfigurowaniu i modyfikacji i oferowaniu niewielkiej ochrony przed exploitami zero-day będą skuteczne.

4. Zapory ogniowe w chmurze

Zapora w chmurze jest alternatywą dla zapory korporacyjnej w centrum danych, ale ma ten sam cel: ochronę sieci, aplikacji, bazy danych lub innych zasobów IT.

Poziom ochrony: Specjalista ds. Bezpieczeństwa, który specjalizuje się w zarządzaniu zaporą ogniową, konfiguruje zaporę chmurową i zarządza nią jako usługą, dzięki czemu może oferować doskonałą ochronę zasobów, które chroni. Będzie również wysoce dostępny przy niewielkim lub żadnym planowanym lub nieplanowanym przestoju. Zwykle odbywa się to przy konfiguracji routerów firmowych w celu przekierowywania ruchu do zapory w chmurze, gdy użytkownicy mobilni łączą się z nią za pośrednictwem sieci VPN lub jako serwer proxy.

Chociaż zapewnione są dedykowane zapory kontenerowe, kontener można również chronić za pomocą iptables, które działają na kontenerze z zaporami hostowymi.

Mocne i słabe strony: Konfiguracja zapory kontenerowej jest prawdopodobnie łatwiejsza niż zapora hosta działająca na każdym kontenerze. Jednak uzasadnienie kosztów w mniejszych ustawieniach może być marnotrawstwem i trudne.

5. Zapory nowej generacji

Zapory nowej generacji służą do ochrony sieci przed niepożądanym ruchem danych, ale różnią się one od konwencjonalnych zapór sieciowych. Oprócz portu, miejsca pochodzenia, docelowego adresu IP i protokołu, NGFW zapewniają widoczność oprogramowania z widocznością pełnego stosu, patrząc na zawartość każdego pakietu danych. Pozwala zabronić korzystania z określonych aplikacji, takich jak elementy równorzędne, do udostępniania plików w warstwach aplikacji i ograniczyć aplikacje, takie jak zezwalanie na używanie Skype'a do połączeń głosowych przez połączenia IP, ale nie do udostępniania plików, za pomocą zapory ogniowej warstwy aplikacji.

NGFW zapewnia lepszy zasięg zapory sieciowej niż konwencjonalna zapora, pozostawiając problemy z kosztami i wydajnością z jednej strony. Ponadto wiele NGFW zapewnia inne funkcje, takie jak wykrywanie włamań, skanowanie złośliwego oprogramowania, a także inspekcja oprogramowania SSL . Mogą one być przydatne dla organizacji z tymi aplikacjami, które nie mają jeszcze rozwiązań punktowych, ale mogą również prowadzić do znacznego zmniejszenia przepustowości danych NGFW po wyłączeniu.

Mocne i słabe strony: NGFW ma znacznie większą kontrolę nad ziarnem danych, co pozwala NGFW reagować na szerszy zakres potencjalnych zagrożeń i nie może uzyskać dostępu do sieci korporacyjnej. Jednak NGFW kosztują więcej niż tradycyjne zapory ogniowe, co może powodować problemy z wydajnością sieci, ponieważ przeprowadzają kontrolę pakietów, a nie tylko filtry pakietów.

Poziom ochrony: dość wysoki, ponieważ zapewniają wysoki stopień szczegółowej kontroli. Takie zadania mogą być wymagane w celu zapewnienia zgodności z PCI i HIPAA.

Ujednolicone zarządzanie zagrożeniami

Ujednolicone urządzenia UTM zapewniają małym i średnim przedsiębiorstwom prawie kompletne rozwiązanie bezpieczeństwa jako pojedyncze urządzenie, które łączy się z siecią. Typowe funkcje UTM obejmują standardowe zapory ogniowe, system wykrywania włamań (w tym sprawdzanie ruchu przychodzącego, pocztę elektroniczną pod kątem wirusów i złośliwego oprogramowania, czarną listę) oraz czarną listę adresów internetowych, aby uniemożliwić pracownikom dostęp do określonych stron internetowych, takich jak phishing. Zapora aplikacji sieciowej i zapora nowej generacji (NGFW) zawierają także bezpieczne bramy sieciowe (czasami).

Mocne i słabe strony: UTM mają kluczową atrakcję: pojedynczy zakup obejmuje wszystkie wymagania bezpieczeństwa i może kontrolować i konfigurować wszystkie funkcje bezpieczeństwa za pomocą jednej konsoli zarządzania. Większość UTM oferuje podstawowe poziomy bezpieczeństwa w pierwotnej cenie zakupu, a dodatkowe produkty zabezpieczające (takie jak IPS) mogą być dostępne za opcjonalną opłatą licencyjną. Główną wadą jest to, że UTM nie mogą oferować takiego samego poziomu bezpieczeństwa jak kombinacja bardziej złożonych produktów, ale może być akademickie, ponieważ często istnieje wybór między UTM a brakiem rozwiązania bezpieczeństwa.

UTM są odpowiednie dla mniejszych firm, które nie mają dedykowanego personelu ochrony i nie posiadają niezbędnej wiedzy specjalistycznej, aby skonfigurować rozwiązania punktowe.

Poziom ochrony: niektóre UTM działają dobrze, aby zabezpieczyć sieć, ale najlepsze w swojej klasie rozwiązania mogą oferować lepszą ochronę każdej funkcji bezpieczeństwa.

Wniosek

W tym artykule widzieliśmy różne typy zapór ogniowych z ich mocnymi i słabymi stronami. Niezależnie od wybranego rodzaju zapory, pamiętaj, że źle działająca zapora może być w jakiś sposób gorsza niż zapora, ponieważ zapewnia niebezpieczne wrażenie bezpieczeństwa, a jednocześnie oferuje niewiele zapór lub nie ma ich wcale. Mam nadzieję, że ten artykuł okaże się pomocny przy wyborze odpowiedniej zapory ogniowej dla twojego systemu.

Polecane artykuły

Jest to przewodnik po typach zapór ogniowych. W tym miejscu omawiamy 5 najważniejszych typów, takich jak aplikacje internetowe, segmentacja sieci, bazy danych, zapory ogniowe oparte na chmurze i nowej generacji, z ich mocnymi i słabymi stronami. Możesz także przejrzeć następujące artykuły, aby dowiedzieć się więcej -

- Top 9 rodzajów cyberbezpieczeństwa

- Wprowadzenie do technologii bezpieczeństwa

- Co to jest atak phishingowy?

- Co to jest bezpieczeństwo sieci? | Zalety

- Urządzenia zapory ogniowej

- Co to jest router?

- Umiejętności zostania programistą internetowym z pełnym stosem