Co to jest Cryptosystems?

Kryptosystem to system, który wykorzystuje techniki kryptograficzne do świadczenia usług bezpieczeństwa użytkownikom. Kryptosystem jest również znany jako system szyfrów, co oznacza konwersję czytelnego formatu wiadomości na format nieczytelny. Aby szczegółowo zrozumieć Cryptosystem, omówmy model kryptosystemu, który pokazuje, w jaki sposób nadawca i odbiorca komunikują się ze sobą w tajemnicy.

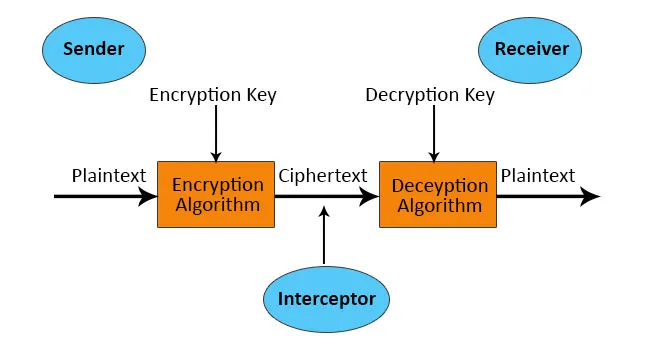

Na powyższym schemacie widać, że nadawca chce potajemnie wysłać wiadomość do odbiorcy, bez ujawniania go osobom trzecim. aby osiągnąć ten kryptosystem, pojawia się obraz. W systemie nadawców kryptosystem przyjmuje nadawcę Wiadomość i. Zwykły tekst i przy użyciu tajnego klucza (klucza szyfrowania) wykonuje pewien algorytm szyfrowania i tworzy tekst zaszyfrowany, a następnie wysyła go do odbiorcy. Po otrzymaniu tekstu zaszyfrowanego po stronie odbiorcy, wykonaj algorytmy odszyfrowywania za pomocą tajnego klucza (klucza odszyfrowującego) i przekonwertuj tekst zaszyfrowany na zwykły tekst. Celem kryptosystemu jest wysyłanie prywatnych danych od nadawcy do odbiorcy bez interpretacji stron trzecich.

Składniki Cryptosystemu

Poniżej znajduje się lista komponentów Cryptosystemu:

- Zwykły tekst.

- Tekst zaszyfrowany.

- Algorytm szyfrowania.

- Algorytm deszyfrowania.

- Klucz szyfrowania.

- Klucz deszyfrujący.

1) Zwykły tekst

Zwykły tekst to wiadomość lub dane, które każdy może zrozumieć.

2) Tekst zaszyfrowany

Zaszyfrowany tekst to wiadomość lub dane, które nie mają czytelnego formatu, można to osiągnąć przez wykonanie algorytmu szyfrowania na zwykłym tekście za pomocą klucza szyfrującego.

3) Algorytm szyfrowania

Jest to proces konwersji zwykłego tekstu na tekst zaszyfrowany za pomocą klucza szyfrującego. Do wytworzenia tekstu zaszyfrowanego potrzeba dwóch danych wejściowych, tj. Zwykłego tekstu i klucza szyfrowania.

4) Algorytm deszyfrowania

Jest to proces odwrotny do algorytmu szyfrowania, konwertuje tekst zaszyfrowany na zwykły tekst za pomocą klucza deszyfrującego. Do utworzenia zwykłego tekstu potrzeba dwóch danych wejściowych, tj. Tekstu zaszyfrowanego i klucza deszyfrującego.

5) Klucz szyfrowania

Jest to klucz, którego nadawca użył do konwersji zwykłego tekstu na tekst zaszyfrowany.

6) Klucz deszyfrujący

Jest to klucz, którego odbiorca używa do konwersji tekstu zaszyfrowanego na zwykły tekst.

Rodzaje kryptosystemów

Istnieją dwa rodzaje kryptosystemów - szyfrowanie kluczem symetrycznym i szyfrowanie kluczem asymetrycznym. Omówmy szczegółowo te dwa typy.

1) Szyfrowanie klucza symetrycznego

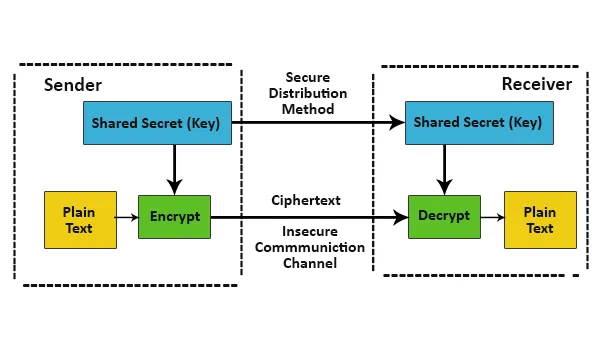

- W szyfrowaniu kluczem symetrycznym zarówno nadawca, jak i odbiorca używają tego samego tajnego klucza, tj. Klucza szyfrowania do szyfrowania i deszyfrowania. Szyfrowanie kluczem symetrycznym jest także znane jako kryptografia symetryczna.

- Istnieje kilka algorytmów wykorzystujących pojęcia klucza symetrycznego do osiągnięcia bezpieczeństwa. Na przykład DES (standard szyfrowania danych), IDEA (międzynarodowy algorytm szyfrowania danych), 3DES (potrójny standard szyfrowania danych), Blowfish.

- Szyfrowanie kluczem symetrycznym jest najczęściej używane przez wszystkie kryptosystemy

- W szyfrowaniu kluczem symetrycznym nadawca i odbiorca zgadzają się na ten sam tajny klucz. nadawca szyfruje prywatne dane, tj. zwykły tekst, za pomocą tajnego klucza i wysyła je do odbiorcy. Po otrzymaniu danych odbiorca używa tego samego tajnego klucza, który jest używany przez nadawcę do szyfrowania danych. Za pomocą tego tajnego klucza konwertuje tekst szyfrowany na zwykły tekst.

Na poniższym zdjęciu możemy zobaczyć działanie szyfrowania kluczem symetrycznym.

Funkcje kryptosystemu w przypadku szyfrowania kluczem symetrycznym: -

Funkcje kryptosystemu w przypadku szyfrowania kluczem symetrycznym: -

- Ponieważ używają tego samego klucza do szyfrowania i deszyfrowania, muszą udostępniać ten tajny klucz

- Aby zapobiec wszelkiego rodzaju atakom tajny klucz musi być aktualizowany w regularnych odstępach czasu.

- Długość tajnego klucza w szyfrowaniu kluczem symetrycznym jest niewielka, dlatego proces szyfrowania i deszyfrowania jest szybszy.

- Musi istnieć mechanizm współdzielenia tajnego klucza między nadawcą a odbiorcą.

Wyzwania związane z szyfrowaniem kluczem symetrycznym

Generowanie tajnego klucza: aby udostępnić tajny klucz, zarówno nadawca, jak i odbiorca muszą uzgodnić klucz symetryczny, który wymaga mechanizmu generowania klucza.

Problem z zaufaniem: musi być zaufanie między nadawcą i odbiorcą, gdy współużytkują klucz symetryczny. Załóżmy na przykład, że odbiorca zgubił swój tajny klucz wobec atakujących i nie informuje o tym nadawcy.

2) Szyfrowanie klucza asymetrycznego

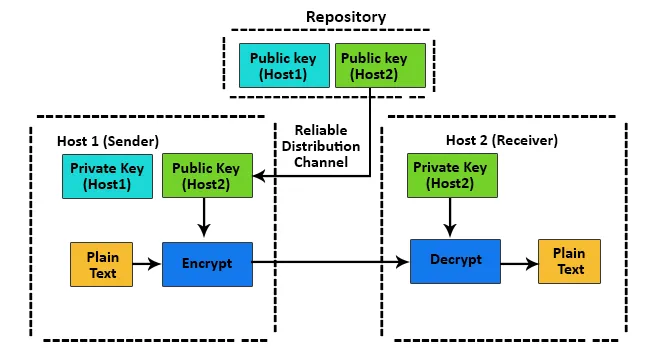

W asymetrycznym szyfrowaniu klucza nadawca i odbiorca używają dwóch różnych kluczy do procesów szyfrowania i deszyfrowania. Szyfrowanie kluczem asymetrycznym jest również znane jako szyfrowanie kluczem publicznym.

Na powyższym zdjęciu możemy zobaczyć, jak działa szyfrowanie kluczem asymetrycznym.

- W asymetrycznym szyfrowaniu kluczy używane są dwa klucze. tzn. klucz publiczny i klucz prywatny. Te dwa klucze są ze sobą powiązane w sposób matematyczny. Klucz publiczny jest przechowywany w publicznym repozytorium, a klucze prywatne są przechowywane w prywatnym repozytorium.

- Za pomocą nadawcy klucza publicznego odbiorcy zaszyfruj prywatne dane i wyślij je do odbiorcy. Po otrzymaniu prywatnych danych odbiorca używa swojego prywatnego do odszyfrowania prywatnych danych.

- Długość kluczy w szyfrowaniu kluczem asymetrycznym jest duża, dlatego procesy szyfrowania i deszyfrowania w kluczowaniu asymetrycznym stają się wolne w porównaniu do szyfrowania kluczem symetrycznym.

- Obliczanie klucza prywatnego na podstawie klucza publicznego nie jest obliczeniowo łatwe. W rezultacie klucze publiczne mogą być swobodnie udostępniane, umożliwiając użytkownikom łatwe i wygodne szyfrowanie treści oraz weryfikację podpisów cyfrowych, a klucze prywatne można zachować w tajemnicy, upewniając się, że treść można odszyfrować, a podpisy cyfrowe można utworzyć tylko za pomocą klucza prywatnego właściciele. Kryptosystemy kluczy asymetrycznych stoją przed wyzwaniem, tj. Użytkownik musi mieć pewność, że klucz publiczny, którego używa do transmisji z osobą fizyczną, jest tak naprawdę kluczem publicznym tej osoby i nie był obsługiwany przez atakującego.

- Także dlatego, że klucze publiczne muszą być współużytkowane, ale te klucze publiczne są duże, dlatego trudno je zapamiętać, dlatego są przechowywane na cyfrowych certyfikatach w celu bezpiecznej transmisji i udostępniania. Chociaż kluczy prywatnych nie można udostępniać, są one po prostu przechowywane w oprogramowaniu chmurowym lub systemie operacyjnym, którego używasz, lub na urządzeniach sprzętowych. Wiele protokołów internetowych, takich jak SSH, OpenPGP, SSL / TLS używanych w kryptografii asymetrycznej do szyfrowania i funkcji podpisu cyfrowego.

Wniosek

W tym artykule widzieliśmy, jak kryptosystem pomaga bezpiecznie i wygodnie szyfrować i deszyfrować wiadomości.

Polecane artykuły

To był przewodnik po Cryptosystems. Tutaj omawialiśmy, czym jest Cryptosystems? jego komponenty i typy, odpowiednio z odpowiednim schematem blokowym. Możesz także przejrzeć nasze inne sugerowane artykuły, aby dowiedzieć się więcej -

- Algorytm podpisu cyfrowego

- Co to jest kryptografia?

- Kryptografia a szyfrowanie

- Pytania do wywiadu bezpieczeństwa IT

- Rodzaje szyfrów