Co to są podstawy cyberbezpieczeństwa?

Słowo podstawowe dotyczące cyberbezpieczeństwa można podzielić na dwa różne słowa, mianowicie „cyber” oznacza „rzeczy bezpośrednio lub pośrednio związane z komputerami”, a bezpieczeństwo oznacza „ochronę różnego rodzaju rzeczy przed niewłaściwym użyciem”. Terminologie, takie jak Bezpieczeństwo komputera lub Bezpieczeństwo IT, są aliasami podstaw Cyberbezpieczeństwa.

Mówiąc w skrócie, podstawy cyberbezpieczeństwa to kroki podejmowane w celu ochrony ważnych informacji przed kradzieżą lub uszkodzeniem sprzętu, oprogramowania, a także zawartych w nich informacji. Istotne informacje mogą zostać zhakowane (tj. Uzyskać dostęp bez żadnych uprawnień) przez hakera, tj. Osobę, która dokonuje hakowania. Ten haker może być ci znany lub może to być ktoś anonimowy. Istnieją dwa różne typy hakerów, tj. Haker w białym kapeluszu i czarny w kapeluszu.

Hakerzy w białych kapeluszach to na ogół ludzie, którzy są ci znani i pozwalają poznać luki i luki w systemie. Są również nazywani etycznymi hakerami. Są one zazwyczaj wynajmowane przez firmę korporacyjną w celu znalezienia luk w zabezpieczeniach w ich systemie.

W przeciwieństwie do podstawowych zasad cyberbezpieczeństwa, haker w czarnym kapeluszu to ludzie, którzy dokonują hakowania w celu uzyskania zysku (lub zabawy lub zemsty) na ważnych informacjach. Tak istotnymi informacjami mogą być indywidualne informacje poufne, takie jak dane bankowe, dostęp do poczty e-mail itp. Lub poufne dane firmy, takie jak dostęp do bezpiecznego serwera itp.

Przeprowadzone hakowanie można podzielić na różne typy, takie jak:

- Inżynieria społeczna

- Backdoors

- Atak typu „odmowa usługi” (DoS)

- Podsłuchiwanie

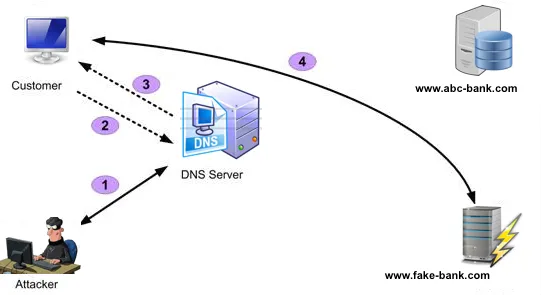

- Sfałszowanie

- Wyłudzanie informacji

Inżynieria społeczna to umiejętność, dzięki której haker uzyskuje istotne informacje po prostu poprzez dobrą komunikację z ofiarą. Na przykład podczas komunikowania się z przyjacielem ujawniasz poświadczenia e-mail, które są słyszane przez nieznaną osobę tuż za tobą (pokazane na zrzucie ekranu 1).

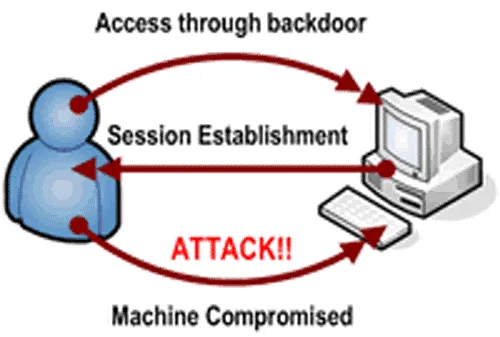

W prawdziwym scenariuszu backdoor oznacza zezwolenie na tajne wejście i wyjście z ważnego zasobu. Pod względem systemów komputerowych backdoor jest dowolną tajną metodą omijania normalnego uwierzytelniania lub podstawowych kontroli Cybersecurity. Te backdoory mogą istnieć z wielu powodów, takich jak słaby projekt systemu lub celowe dodanie przez projektanta, który jest dla siebie tajemnicą lub który mógł zostać później dodany przez upoważnioną stronę, aby umożliwić legalny dostęp do systemu.

Atak typu Denial-Of-Service (DoS) to takie, które nie wymagają dostępu do maszyn ani zasobów sieciowych dla autoryzowanych użytkowników. Na przykład włamanie może wprowadzić nieprawidłowe hasło wiele razy, aby konto zostało zablokowane lub maszyna / sieć mogły zostać przeciążone w takim stopniu, że wszyscy autoryzowani użytkownicy nie będą mogli uzyskać dostępu do zasobów. W takim przypadku haker przeprowadza atak z jednego komputera, tj. Z jednego adresu IP. Można temu zaradzić, blokując określony adres IP za pomocą zapory. Może się jednak zdarzyć, że haker przeprowadzi atak z wielu komputerów. Nazywa się to atakiem DDoS (Distributed-Denial-Of-Service).

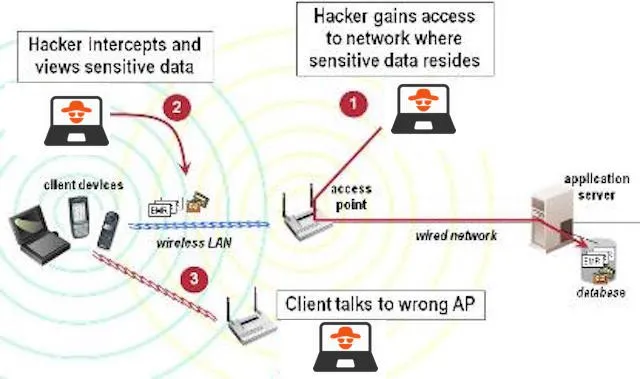

Termin podsłuchiwanie oznacza potajemne słuchanie rozmowy. Pod względem bezpieczeństwa komputerowego zwykle odbywa się to między podstawowymi hostami Cybersecurity w sieci (pokazanymi na zrzucie ekranu 4). Na przykład istnieje program o nazwie Carnivore, który jest używany przez FBI (Federalne Biuro Śledcze) w celu podsłuchu systemu ISP (dostawców usług internetowych).

Termin fałszowanie oznacza naśladowanie czegoś przy jednoczesnym wyolbrzymianiu jego charakterystycznych cech z pewnym osobistym zyskiem lub zyskiem. Fałszowanie tożsamości użytkownika można opisać jako sytuację, w której jedna osoba lub program skutecznie udaje (oznacza udawanie kogoś, kim nie jest) jako inna, fałszując dane. Na przykład Wykonywanie połączenia przez hakera (podającego się za oryginalnego użytkownika) do urzędnika bankowego w celu przeprowadzenia transakcji bankowych.

Polecane kursy

- Szkolenie JIRA

- Kurs online na temat Java EE / J2EE

- Profesjonalne szkolenie w zakresie montażu i okablowania

- Ogólny program sieci

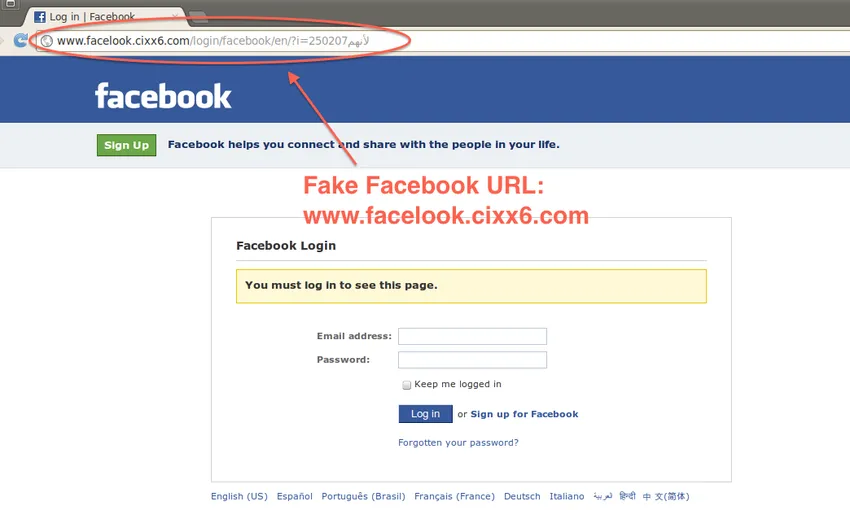

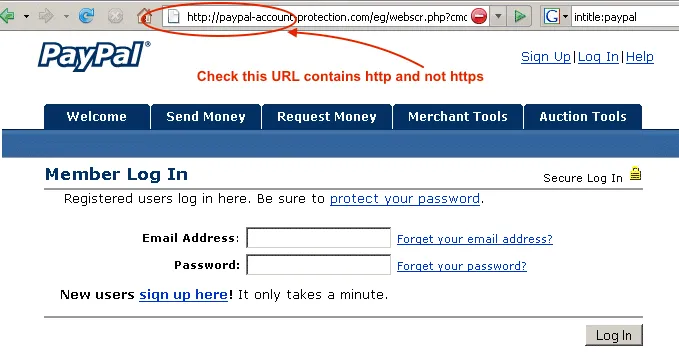

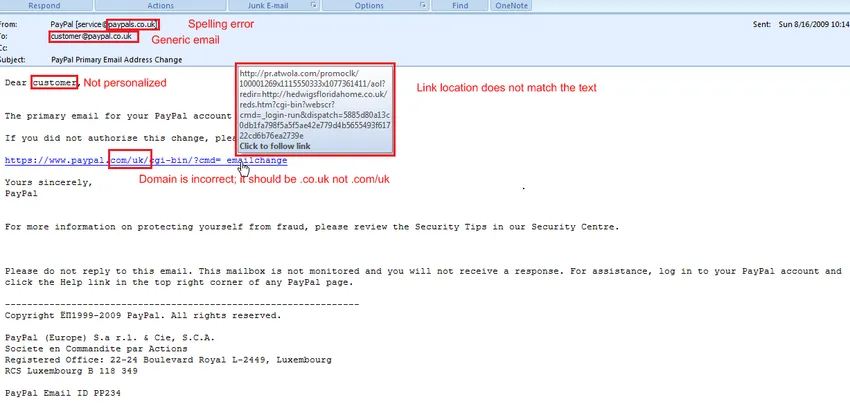

Phishing to nieuczciwa praktyka polegająca na wysyłaniu wiadomości e-mail rzekomo pochodzących od renomowanych firm w celu nakłonienia osób fizycznych do ujawnienia danych osobowych, takich jak nazwa użytkownika, hasło i dane karty kredytowej itp. Online. Zazwyczaj odbywa się to przez fałszowanie wiadomości e-mail lub komunikatory internetowe. Zwykle kieruje użytkowników do witryny, która wydaje się być uzasadniona, ale w rzeczywistości jest fałszywa i jest kontrolowana przez hakera. Użytkownik wprowadza poufne dane na fałszywej stronie internetowej, stając się w ten sposób ofiarą phishingu. Zrzut ekranu 6 pokazuje, jak tworzona jest strona phishingowa Facebooka.

Najlepszym sposobem, aby uchronić się przed hackowaniem, jest nie używanie komputerów! Oznacza to, że będziesz odizolowany od informacji o autostradzie o nazwie „Internet”. Wydaje się to niemożliwe, aby zachować bezpieczeństwo. Istnieje inne podejście do zachowania bezpieczeństwa poprzez podejmowanie środków ostrożności podczas pracy z komputerami.

Porady dotyczące bezpieczeństwa osobistego

Poniżej znajduje się kilka osobistych wskazówek i porad dotyczących bezpieczeństwa, które mogą pomóc w zhakowaniu.

1. Znaczenie domowego bezpieczeństwa cybernetycznego w domu:

- Wi-Fi ma zawsze domyślne hasło na początkowym etapie instalacji. Zmień domyślne hasło Wi-Fi. Hasło powinno być mocne i mieć alfabet (zarówno wielkie, jak i małe litery), cyfrę, znaki specjalne i powinno mieć co najmniej osiem znaków.

- Zawsze włączaj zgodne szyfrowanie WPA2 (Wireless Protected Access) / WEP (Wired Equivalent Privacy) dla Wi-Fi. Lepiej jest użyć szyfrowania niż żadnego.

- Zmień domyślną nazwę sieci. Wynika to z faktu, że sieci domyślne są bardziej podatne na ataki hakerów.

- Włącz filtrowanie adresów MAC. Ten mechanizm pozwala Wi-Fi działać tylko z zarejestrowanym adresem MAC.

- Nie łącz się automatycznie z otwartą siecią Wi-Fi, ponieważ takie sieci są bardziej narażone na ataki hakerów.

- Wyłącz sieć na dłuższy czas nieużywania.

2. Znaczenie cyberbezpieczeństwa w mediach społecznościowych:

- Zachowaj ostrożność podczas klikania łączy otrzymywanych w wiadomościach od nieznanego nadawcy. Wynika to z tego, że linki mogą przekierowywać na stronę phishingową.

- Dowiedz się, co napisałeś o sobie. Niektóre osoby zamieszczają poufne dane, takie jak osobisty numer kontaktowy lub adres w sieciach społecznościowych, takich jak Facebook, Twitter itp., Które mogą być niebezpieczne.

- Nie ufaj, że wiadomość pochodzi od tego, od kogo ona pochodzi. Może to być fałszowanie treści, które podają się za oryginalnego nadawcę.

- Nie zezwalaj usługom społecznościowym, takim jak Facebook, Twitter, LinkedIn itp., Na skanowanie książki adresowej e-mail. Może to dać drzwi do odczytu treści e-mail.

- Wpisz adres swojej witryny sieci społecznościowej bezpośrednio w przeglądarce zamiast klikać link, ponieważ może to być witryna phishingowa, która czeka na uzyskanie poufnych danych.

- Bądź wybiórczy w kwestii tego, kogo akceptujesz jako przyjaciela w sieci społecznościowej. Jeśli dodasz nieznaną osobę do sieci społecznościowej, może to być punkt wejścia do hakowania.

- Starannie wybieraj sieci społecznościowe. Zapoznaj się z polityką prywatności.

- Ostrożnie instaluj aplikacje dodatkowe w swoich witrynach, ponieważ mogą to być trojany, które mogą uzyskać dostęp do twojego systemu.

3. Znaczenie cyberbezpieczeństwa bankowości internetowej:

- Regularnie monitoruj swoje konto.

- unikaj klikania wiadomości e-mail. Taki e-mail może być pułapką phishingową i może sprawić kłopoty.

- Regularnie zmieniaj hasła i zawsze używaj silnego hasła.

- Uzyskaj dostęp do swoich kont z bezpiecznej lokalizacji, takiej jak Firefox, zamiast Internet Explorera.

- Nie daj się zwabić, jeśli otrzymasz wiadomość e-mail, SMS lub telefon obiecujący nagrodę za podanie swoich danych osobowych, ponieważ może to być socjotechniczne podejście do hakowania.

- Upewnij się, że korzystasz tylko z oficjalnych aplikacji objętych sankcjami bankowymi).

4. Znaczenie cyberbezpieczeństwa telefonu komórkowego:

- Zawsze używaj wzoru, kodu PIN lub hasła, aby zablokować urządzenie. Jeśli urządzenie zostanie skradzione i nie jest chronione hasłem, haker może niewłaściwie z niego korzystać.

Zrzut ekranu 11

Zrzut ekranu 11

- Automatycznie blokuj telefon, aby go zabezpieczyć.

- Do ochrony danych urządzenia należy używać oprogramowania do ochrony danych.

- Aktualizuj swoje aplikacje i oprogramowanie urządzenia i zawsze aktualizuj z oryginalnej witryny / źródła.

5. Dzieci dbają o cyberbezpieczeństwo Podstawy:

- Porozmawiaj ze swoimi dziećmi, chroniąc ich dane osobowe, uważając na „darmowe” rzeczy i używając silnych haseł e-mail.

- Poradzić dzieciom, aby korzystały z oprogramowania zabezpieczającego do skanowania pobranych programów.

- Monitoruj aktywność dzieci P2P (Peer-2-Peer) lub nawyki udostępniania plików.

- Naucz ich o oszustwach typu phishing za pomocą demonstracji.

- Naucz dzieci o instalowanych aplikacjach.

Pierwsze źródło obrazu: pixabay.com

Polecane artykuły

Oto kilka artykułów, które pomogą ci uzyskać więcej szczegółowych informacji na temat rodzajów cyberbezpieczeństwa, więc po prostu przejdź przez link.

- 13 Czy wiesz, że 13 przydatnych rodzajów zasad etykiety e-mail

- 32 Ważne narzędzia bezpieczeństwa cybernetycznego Musisz być świadomy

- Ważna rola cyberbezpieczeństwa w naszym życiu

- Czy wiedziałeś? 4 szkodliwe rodzaje cyberprzestępczości w Indiach

- Cyber marketing