Wprowadzenie do szyfrowania asymetrycznego

W dzisiejszym cyfrowym świecie bezpieczeństwo danych jest tematem posiedzenia zarządu, a przegląd Cyberbezpieczeństwa jest częścią porządku obrad każdego spotkania zarządu. To tylko wskazuje na wagę przywiązywaną do bezpieczeństwa danych. Zastosowanie e-commerce i wdrożenia nowych technologii ujawniają cyberprzestępcom krytyczne dane dotyczące pieniędzy, produktów i patentów. Szyfrowanie zapewnia wystarczającą ochronę wymiany danych między zainteresowanymi stronami poprzez kodowanie danych od strony wysyłającej i dekodowanie danych po stronie odbiorczej, aby zapewnić, że dane nie zostaną włamane między nimi, a dane będą konsumowane tylko przez odpowiednie osoby. W tym artykule przestudiujmy różne metody szyfrowania, w szczególności szyfrowanie asymetryczne i jego zalety.

Co to jest szyfrowanie asymetryczne?

Szyfrowanie to metoda konwersji danych na format szyfru za pomocą klucza. Zaszyfrowane dane mogą być bezpiecznie udostępniane innym osobom. Trudno będzie przełamać format szyfru, jeśli zastosowany algorytm / klucz jest silny i poprawnie zaimplementowany. Odbiornik odszyfrowuje dane do oryginalnego formatu za pomocą klucza, użytego wcześniej do ich zaszyfrowania.

Powyższą metodę stosuje się w szyfrowaniu symetrycznym, w którym zaszyfrowane dane wraz z kluczem są wysyłane do odbiornika w celu odszyfrowania po zużyciu. Wyzwania w tym trybie dotyczą zarządzania dużą liczbą uczestników i wymiany klucza w bezpieczny sposób.

Szyfrowanie asymetryczne rozwiązuje te wyzwania w niezawodny sposób, wykorzystując parę kluczy: klucz publiczny i klucz prywatny. Podczas gdy dane są szyfrowane na końcu nadawcy za pomocą klucza publicznego odbiorcy, a wymieniane dane są odszyfrowywane przez odbiorcę za pomocą jego klucza prywatnego. Chociaż klucz publiczny jest udostępniany wszystkim, klucz prywatny, który jest niezbędny do odszyfrowania danych, jest przechowywany przez właściciela.

Różnica między szyfrowaniem symetrycznym i asymetrycznym

| Symetryczny | Asymetryczny |

| Używa jednego klucza do szyfrowania i deszyfrowania. | Używa dwóch kluczy, jednego do szyfrowania, a drugiego do deszyfrowania. |

| Zaszyfrowane dane i klucze są wymieniane. | Wymieniane są tylko zaszyfrowane dane, a klucz publiczny jest dostępny dla każdego. |

| Szybciej | Powolny |

| Nie można zarządzać, jeśli żaden z uczestników nie będzie wyższy. | Operacje można usprawnić za pomocą par kluczy publicznych i prywatnych. |

| Ryzyko przy wymianie klucza w kanale sieciowym. | Klucz prywatny nie jest wymieniany. |

Jak działa szyfrowanie asymetryczne?

Klucz publiczny i klucze prywatne są generowane losowo w parach, przy użyciu algorytmu, a klucze mają matematyczny związek ze sobą. Klucz powinien mieć dłuższą długość (128 bitów, 256 bitów), aby był silniejszy i uniemożliwił złamanie klucza, nawet jeśli znany jest inny sparowany klucz. Liczba możliwych kluczy rośnie proporcjonalnie do długości klucza i dlatego pękanie staje się również trudniejsze.

Dane są szyfrowane za pomocą jednego z kluczy i odszyfrowywane za pomocą drugiego. Algorytm wykorzystywany w szyfrowaniu asymetrycznym to:

| Nazwa | Opis |

| Umowa kluczowa Diffie-Hellman | Udostępnianie klucza do wymiany informacji w sposób pewny |

| RSA (Rivest Shamir Adleman) | Szyfrowanie i podpis cyfrowy |

| ECC (kryptografia krzywych eliptycznych) | Funkcje są podobne do RSA i są przeznaczone dla urządzeń komórkowych. |

| El Gamel | Podpisy cyfrowe i klucze są wymieniane za pomocą tej logiki. |

| DSA (algorytm podpisu cyfrowego) | Używany tylko w podpisie cyfrowym. |

Scenariusze

Przeanalizujmy hipotetyczny scenariusz, aby zrozumieć, jak działa szyfrowanie asymetryczne.

Przedstawiciele handlowi z różnych regionów będą musieli przesyłać dane sprzedaży do siedziby głównej pod koniec miesiąca w bezpieczny sposób, aby informacje te były poza zasięgiem konkurencji.

Centrala wygeneruje klucze prywatne / publiczne dla każdego agenta i przekaże klucz publiczny agentom. Agent użyje klucza publicznego do szyfrowania danych sprzedaży i wyśle je do HO. HO odszyfruje go za pomocą klucza prywatnego agenta i otrzyma dane w oryginalnej formie. Cała wymiana informacji odbyła się w bezpieczny sposób, a nawet w przypadku wycieku klucza publicznego, tajemnica nie zostaje utracona, ponieważ do odszyfrowania służy tylko klucz prywatny i bezpiecznie leży on w HO.

Kolejny scenariusz w witrynie https banku, w którym występuje płatność. Klient pobiera klucz publiczny ze strony internetowej banku i wysyła hasła i inne poufne dane do banku po zaszyfrowaniu go kluczem publicznym, a bank odszyfrowuje dane za pomocą klucza prywatnego klienta.

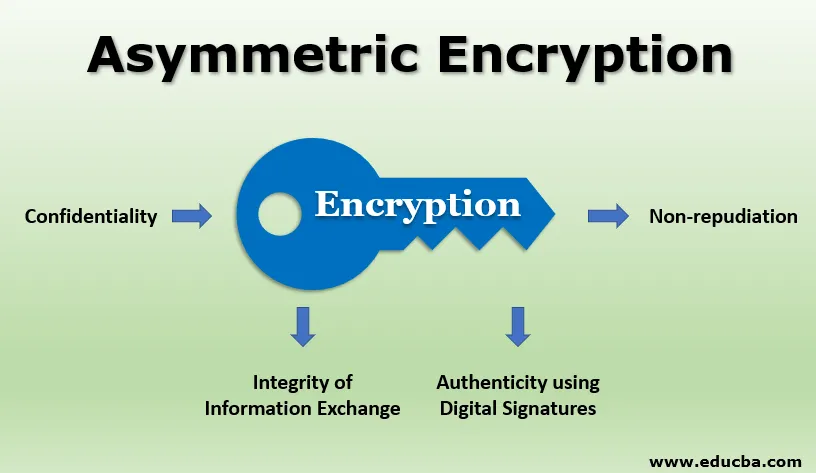

Zastosowania szyfrowania asymetrycznego

Poniżej znajdują się różne zastosowania szyfrowania asymetrycznego:

1. Poufność

Najczęstszym zastosowaniem szyfrowania asymetrycznego jest poufność. Uzyskuje się to poprzez wysyłanie krytycznych informacji poprzez szyfrowanie ich kluczem publicznym odbiornika, a odbiornik deszyfruje je własnym kluczem prywatnym.

2. Autentyczność za pomocą podpisów cyfrowych

Nadawca dołącza swój klucz prywatny do wiadomości jako podpis cyfrowy i wymienia z odbiorcą. Odbiorca używa klucza publicznego nadawcy i sprawdza, czy wysłany klucz prywatny należy do nadawcy, a tym samym sprawdza autentyczność nadawcy.

3. Integralność wymiany informacji

Jednym ze sposobów mieszania danych, które mają być wymieniane, jest tworzony i szyfrowany przy użyciu klucza prywatnego nadawcy. Zaszyfrowany skrót i dane są wymieniane z odbiorcą. Korzystając z klucza publicznego nadawcy, odbiorca odszyfrowuje skrót, a także odtwarza go. Każda różnica między dwoma skrótami wskazuje, że zawartość jest zmieniana po utracie podpisu i integralności. Ten rodzaj kontroli integralności jest stosowany w cyfrowych transakcjach gotówkowych i bitcoinach.

4. Niezaprzeczalność

Po wdrożeniu narzędzia do szyfrowania podpisu cyfrowego właściciel dokumentu lub informacji, który wymienił go z innymi, nie może odrzucić treści, a jego autor nie może odrzucić transakcji dokonanej online.

Zalety szyfrowania asymetrycznego

Szyfrowanie asymetryczne zapewnia bezpieczną platformę wymiany informacji bez konieczności udostępniania kluczy prywatnych. Niezaprzeczalność, uwierzytelnianie przy użyciu podpisów cyfrowych i integralność to inne unikalne funkcje tego szyfrowania.

Ta metoda pozwala również przezwyciężyć lukę w szyfrowaniu symetrycznym (konieczność wymiany tajnego klucza używanego do szyfrowania / deszyfrowania), wymieniając sam klucz za pomocą klucza publicznego / klucza prywatnego w sposób asymetryczny i nadal wymieniając duże ilości danych w trybie symetrycznym.

Wniosek

Szyfrowanie asymetryczne zapewnia bezpieczną platformę wymiany poufnych informacji i pomoże przyspieszyć rozwój handlu elektronicznego i nadać nowy wymiar inicjatywom cyfrowym.

Polecane artykuły

Jest to przewodnik po szyfrowaniu asymetrycznym. Tutaj omawiamy, czym jest szyfrowanie asymetryczne, jak to działa, aplikacje i zalety szyfrowania asymetrycznego. Możesz także przejrzeć następujące artykuły, aby dowiedzieć się więcej -

- Różne typy algorytmów szyfrowania

- Kryptografia a szyfrowanie | 6 najważniejszych różnic

- Przegląd technik kryptograficznych

- Proces szyfrowania

- Rodzaje szyfrów