Wprowadzenie do cyberbezpieczeństwa

Hakerzy, wirusy, trojany, cyberprzestępczość … to tylko niektóre z wielu powodów, dla których musisz inwestować w cyberbezpieczeństwo. Jeśli uważasz, że Twoja firma jest bezpieczna przed naruszeniem danych, jesteś w błędzie. Wirusy mogą ożywić w kilka sekund i uszkodzić systemy. Wszystkie duże firmy, w tym AT&T, Apple i Target, padły ofiarą cyberprzestępczości. Jeśli dzisiaj nie podejmiesz środków ostrożności, możesz być jutro. Jeśli brzmi to jak zwiastun przerażającego filmu, bądź pewien, że w cyberprzestrzeni życie naśladuje sztukę wiele razy.

Właściciele firm zdają sobie sprawę, że cyberprzestępcy są bardziej wyrafinowani, ale wiele firm uważa, że „to po prostu nie może mi się przydarzyć” tylko po to, aby stać się ofiarą naruszenia danych, cyberprzestępczości lub więcej. Musisz wprowadzić środki bezpieczeństwa, aby poradzić sobie z lukami w zabezpieczeniach. Duże korporacje mogą mieć więcej pieniędzy na inwestycje, ale każda firma może podjąć działania zapobiegawcze, jeśli chodzi o szkolenie personelu, rozwój zasobów lub know-how. Przestępcy w wirtualnym świecie, podobnie jak w rzeczywistości, szukają w twoim systemie odblokowanych drzwi i okien okazji. Znaki te mogą ostrzegać, jeśli potrzebujesz zainwestować w rozwiązania w zakresie bezpieczeństwa cybernetycznego.

Najlepsze 17 znaków do inwestowania w cyberbezpieczeństwo

# 1 Zostałeś wyłudzony

Jeśli czujesz, że dzieje się coś podejrzanego, gdy „zaufane” strony internetowe zaczynają prosić o poufne informacje, nie powinieneś chwytać się przynęty i padać ofiarą oszustwa phishingowego. Ale jeśli zdarzy ci się być chwytem dnia, ponieważ nie podjąłeś odpowiednich środków ostrożności, przygotuj się na zapłacenie za to wysokiej ceny. Oszustwa związane z wyłudzaniem informacji dostarczają cyberprzestępcom informacji umożliwiających dostęp do kart kredytowych i zarabianie gotówką lub, co gorsza, kradzież tożsamości.

# 2 Firma wystawiająca kartę kredytową zgłasza nieuczciwe obciążenia

Rozwiązania bezpieczeństwa mogą działać tylko wtedy, gdy działasz na czas. Jeśli Twoja karta kredytowa zostanie naruszona, na pewno będziesz wiedział. Ale musisz natychmiast podjąć działania, inaczej będzie trochę za późno. Naruszenie danych biznesowych może prowadzić do narastających strat, a obciążenie może być jeszcze większe, jeśli na początku nie zainwestujesz w informacje o cyberbezpieczeństwie.

# 3 Niezwykle powolny internet lub zatrzymujące się komputery

Każda nietypowa aktywność na komputerze lub w Internecie może wskazywać, że Twój komputer generuje duży ruch. Niska prędkość może również wskazywać na obecność wirusa lub złośliwego oprogramowania na komputerze. Sprawdź wyskakujące reklamy, które pojawiają się zbyt często, jeśli masz blok reklam i zawsze zachowaj ostrożność, gdy witryny nie ładują się poprawnie.

# 4 Programy uruchamiane są po zakończeniu pracy lub wyłączeniu komputera

Wskazuje to, że dane komputera zostały naruszone. Jeśli wyłączyłeś komputer i wrócisz, aby go znaleźć lub uruchomić programy, których nie aktywowałeś, dobrze zgadujesz, że jesteś ofiarą cyberprzestępczości. Zainwestuj w cyberbezpieczeństwo zapewni, że nie będziesz płakać nad rozlanym mlekiem, chroniąc swoje hasło i szyfrując poufne informacje.

# 5 Zablokowane konta

To kolejny pewny znak, że zostałeś zhakowany. Jeśli nie masz dostępu do kont e-mail ani kont społecznościowych, takich jak Facebook, LinkedIn itp., Nadszedł czas, aby zainwestować trochę pieniędzy w dobry program bezpieczeństwa IT lub zainwestować w szkolenie w zakresie bezpieczeństwa cybernetycznego dla swoich pracowników.

Każda firma może prosperować tylko wtedy, gdy pozostanie bezpieczna. Zablokowanie może oznaczać dwie możliwe rzeczy:

1: Ktoś próbował użyć brutalnej siły, aby otworzyć twoje konto

2: Konto zostało przejęte, a haker zmienił twoje hasło

Jak analityk cyberbezpieczeństwa może pomóc w takich sytuacjach? Eksperci twierdzą, że utrzymanie systemów operacyjnych, zapór ogniowych i oprogramowania antywirusowego na miejscu może być tutaj kluczem. Bądź więc bezpieczny, a nie przykro i miej swoje systemy cyberbezpieczeństwa.

Polecane kursy

- Szkolenie certyfikacyjne w VB.NET

- Pakiet szkoleniowy Data Science

- Kurs online na ISTQB

- Kurs online Kali Linux

# 6 Wykrywasz niezwykłą aktywność

Hakerzy mogą stworzyć lepszy świat, chroniąc systemy i pokazując luki w zabezpieczeniach. Niestety mogą również zniszczyć firmę i wyrządzić wiele szkód, jeśli zostaną wyrzucone w tym kierunku. Zawsze ufaj swojej intuicji, zamiast działać szybko bez planu. Hakerzy mogą sprawić, że Twój komputer zatańczy do ich melodii, jeśli naruszą twój system. Od kont finansowych po informacje o kartach kredytowych - nic nie będzie przed nimi bezpieczne. Jeśli więc komputer zacznie zachowywać się w nietypowy sposób, poszukaj oznak problemów.

Źródło obrazu: pixabay.com

Obejmuje to standardowe programy i pliki, które nagle nie otwierają się lub nie działają poprawnie. Kolejnym wskazaniem jest to, że pliki, które nie zostały przez ciebie usunięte, zniknęły z powierzchni ekranu lub wylądowały w koszu. Innym możliwym znakiem jest brak dostępu do programów przy użyciu zwykłego hasła. Jeśli hasło komputera nagle zmieni się bez żadnego działania z Twojej strony, jest to pewny znak, że dane zostały naruszone.

Inną czerwoną flagą jest, jeśli na twoim komputerze jest jeden / więcej programów, których nie umieściłeś na początku. Jeśli komputer zacznie łączyć się z Internetem, bez próby nawiązania połączenia, jest to kolejny możliwy znak, że jesteś atakowany przez hakera. Kolejnym dzwonkiem ostrzegawczym jest to, że zawartość pliku zmieniła się bez dokonywania jakichkolwiek modyfikacji. Drukarki nie wykonujące poleceń lub pomieszane strony mogą być również potencjalnym sygnałem ostrzegawczym.

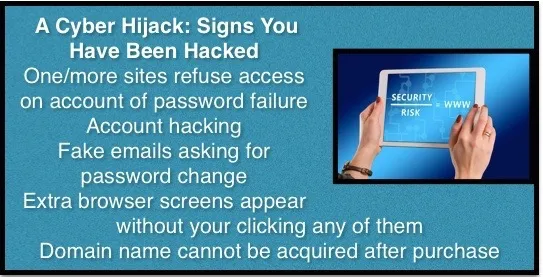

# 7 Sygnały online są silne, że dane zostały naruszone

Może to być dowolna z następujących czynności:

# 8 Standardowe złośliwe oprogramowanie hakerów lub przesłonięcia są widoczne w twoim systemie

Dotyczy to fałszywych wiadomości wirusów, dodatkowych pasków narzędzi pojawiających się w przeglądarce zawierających wiadomości o oferowaniu „pomocy” lub wielu wiadomości rozrzuconych po ekranie. Kolejnym znakiem ostrzegawczym jest to, że na komputerze pojawiają się losowe i częste wyskakujące okienka. Rachunki są wysyłane do ciebie za fałszywe zakupy online… właśnie w ten sposób płacisz za to, że nie inwestujesz w cyberbezpieczeństwo. Kolejnym znakiem jest to, że osoby z twojej listy adresowej otrzymają od ciebie fałszywe e-maile.

# 9 Losowe ruchy kursora gwałtownie rosną

Jest to znak, że ludzkiemu hakerowi udało się kontrolować twój kursor i on lub ona gra z tobą w kotka i myszkę. Może to mieć poważne konsekwencje, jeśli haker może uzyskać dostęp do plików lub manipulować elementami sterującymi na komputerze.

# 10 Niezwykłe wyniki wyszukiwania Google pokazują, że ktoś ujawnił twoje poufne informacje

Google sam. Jeśli znajdziesz w Internecie pewne dane osobowe, których nie ujawniłeś, jest to znak, że ktoś włamał się do twojego komputera i ukradł informacje o tobie. Jeśli dane szkodzą Twojej organizacji lub osobistej reputacji, może to być katastrofalne. Ściśle poufne informacje na twoim komputerze lub wiadomości e-mail zawierające ważne informacje o pracy Twojej organizacji mogą być cenne dla pozbawionych skrupułów cyberprzestępców, a nietypowe wyniki wyszukiwania są lakmusowym sprawdzianem bezpieczeństwa twoich danych osobowych. Wykrywanie podejrzanych działań w Internecie to pewne ostrzeżenie, że musisz zwiększyć ochronę cyberbezpieczeństwa.

Zamknięcie drzwi po wejściu włamywacza nie rozwiąże problemu, zrobi to dobry pakiet bezpieczeństwa cybernetycznego.

Źródło obrazu: pixabay.com

# 11 Brute force cracking lub krakersy prób i błędów próbują szczęścia z tobą

Łamacz próbuje uzyskać dostęp do systemu za pomocą prób i błędów i żaden program do szyfrowania nie jest bezpieczny z tej metody. Nie myśl, że liczby powstrzymają crackera… 56-bitowy klucz może mieć 256 możliwych kluczy, co oznacza około siedemdziesięciu dwóch biliardów kombinacji klawiszy, zanim on lub ona otrzyma właściwy. Więc używaj oprogramowania z jak największą liczbą bitów i uzyskaj crack do oprogramowania szyfrującego lub aplikacji bezpieczeństwa IT, która cię ochroni.

# 12 Ktoś wchodzi tylnymi drzwiami

Backdoor oznacza lukę w zabezpieczeniach sieci w programie. Backdoor może być obecny, ponieważ ktoś zostawił otwarte okno, a jeśli włamywacz to odkryje, może odkryć twój klucz lub hasło. Upewnij się więc, że masz program cyberbezpieczeństwa, który chroni twoje plecy, w przeciwnym razie twoje hasło stanie się kluczem dla nieautoryzowanych użytkowników.

# 13 Nie wymyślisz bezpiecznych haseł

Źródło obrazu: pixabay.com

Jeśli „Apple1234” to Twój pomysł na hasło, zdecydowanie potrzebujesz cyberbezpieczeństwa. Istnieje wiele programów zgadujących hasła, które łamią twoje „bezpieczne” hasło, więc nie jesteś bezpieczny. Nawet jeśli używasz losowych liter, cyfr i symboli, klucz musi należeć. Jeśli nie jesteś dokładnie Einsteinem, jeśli chodzi o tworzenie haseł, programy cyberbezpieczeństwa muszą być na miejscu lub czas będzie ciężko spoczywał na twoich rękach, gdy podejmowane są próby naprawienia szkód, względności lub braku względności!

# 14 Dzienniki bezpieczeństwa pokazują naruszenie

Jeśli dzienniki bezpieczeństwa pokazują, że urządzenia inne niż twoje uzyskały dostęp do twojego konta, jesteś mniej niż bezpieczny w cyberprzestrzeni. Nawet jeśli hasła zmienią się lub przestaną działać, próbując zapobiec „słownikowym” cyberatakom, istnieją silne oznaki, że cyberprzestępca atakuje cię i jesteś zagrożony naruszeniem bezpieczeństwa.

Pliki zawierające znaczniki artystyczne lub podpisy organizacji hakerów to kolejny potencjalny znak problemów w cyberprzestrzeni. Wielu narcystycznych hakerów podpisuje swoją pracę, czego rezultatem jest zmieniony plik lub szczegółowy widok plików pokazujących nieautoryzowaną modyfikację.

Jeśli zauważysz usunięte pliki w koszu. lub oprogramowanie lub menedżer zadań przestaje działać / napotyka błąd, pracujesz na niezbyt bezpiecznym systemie i nadszedł czas, aby przejść na dobry program antywirusowy lub zainwestować w instalację cyberbezpieczeństwa.

# 15 Liczba nieautoryzowanych instalacji rośnie

Nagle zauważasz nowe oprogramowanie, programy, skróty, paski narzędzi lub ikony, które nie zostały przez Ciebie zainstalowane. Jeśli dyski są udostępniane, gdy nie zostało udzielone uprawnienie do tego samego lub nowe połączenia sieciowe istnieją, mimo że go nie utworzyłeś, cyberprzestępca zdecydowanie grozi.

# 16 Ludzie otrzymują „spam” z twojego konta

Źródło obrazu: pixabay.com

Jeśli ludzie zaczną otrzymywać od ciebie złośliwe oprogramowanie lub spam, a ktoś używa Twojej tożsamości w mediach społecznościowych, poczcie e-mail lub profesjonalnych kontach sieciowych, musisz zabezpieczyć swój system, zmienić hasło i wdrożyć dobry program bezpieczeństwa cybernetycznego.

# 17 Otrzymasz ostrzeżenie z systemu

Jeśli komputer wyda sygnał dźwiękowy lub zacznie wysyłać rozgrzewające wiadomości lub zobaczysz fałszywego wirusa lub wiadomości o złośliwym oprogramowaniu, możesz zdecydowanie skontaktować się ze specjalistą ds. Cyberbezpieczeństwa i podjąć proaktywne kroki, aby się zabezpieczyć. Jeśli Twój program antywirusowy lub anty-malware został wyłączony, jest to pozytywna oznaka, że hakerzy nie mogą używać Twojego systemu. Jeśli występuje nietypowa akcja portu TCP lub UDP, wprowadzona w narzędziach takich jak widok TCP, jest to kolejny dzwonek alarmowy, który może być twoją funkcją budzenia.

Wniosek: Znaki inwestowania w cyberbezpieczeństwo

Dobry zestaw narzędzi bezpieczeństwa z zaporami ogniowymi, oprogramowaniem szpiegującym, antywirusowym, anty-malware i szyfrowaniem może być skuteczną cyberobroną przed nieuczciwymi hakerami i cyberprzestępcami. Nawet jeśli nie jesteś Newtonem wirtualnego świata, możesz chronić swoje Apple, inwestując w systemy cyberbezpieczeństwa! Zapora ogniowa, oprogramowanie antyszpiegowskie i antywirusowe blokują inwazję, niezależnie od tego, czy włamanie odbywa się ze strony sprzętu, czy oprogramowania. Szyfrowanie zapewnia, że hakerzy nie będą w stanie zwyciężyć, a programy antywirusowe zablokują nawet najbardziej zdeterminowane trojany. Zwiększając złożoność twojego komputera, te środki bezpieczeństwa cybernetycznego ochronią cię przed najbardziej okrutnymi crackerami i zdeprawowanymi hakerami.

Jeśli zaniedbujesz inwestowanie w cyberbezpieczeństwo, przygotuj się na konsekwencje. Szacuje się, że każdego dnia włamuje się około 30 000 stron internetowych, a liczba ta ma wzrosnąć, ponieważ cyberprzestępcy wybierają łatwą drogę do zarabiania pieniędzy. Przechwytywanie poufnych danych i przenikanie do systemów będzie zdecydowanie trudniejsze, jeśli podejmiesz środki ostrożności. Dobrze rozwinięta inwestycja w system cyberbezpieczeństwa będzie działać jak zamek w drzwiach wirtualnych i ochroni Twój system przed niechcianymi włamaniami. Jakie są więc rodzaje hakowania, o których musisz wiedzieć? Oto dość obszerna lista:

• Koń trojański: złośliwe oprogramowanie, które uszkadza system od wewnątrz, podobnie jak starożytny koń trojański w Troi

• DoS / Denial of Service: Służy do uniemożliwienia internautom dostępu do określonej witryny internetowej poprzez zhakowanie ich systemu

• Spoofing IP: oferuje cyberprzestępcom nieautoryzowany dostęp do systemu

• Fałszywe bezprzewodowe punkty dostępowe: w tym momencie fałszywe bezprzewodowe punkty w twoim hotspocie Wi-Fi są jak dziura w ścianie, przez którą haker dokonuje swojego wejścia i wyrusza z twoimi danymi

• Sztuczki nazywania plików, które wprowadzają w błąd w celu kliknięcia określonego pliku złośliwego oprogramowania

• Smerf lub ataki podobne do DoS

• Podszywanie się pod serwer lub gdy dane są wysyłane do pamięci podręcznej serwera i następuje przekierowanie ruchu do komputera wybranego przez hakera.

Podobnie jak haker ma wiele broni w swoim arsenale, tak samo użytkownik lub firma są celem. Inwestowanie w cyberbezpieczeństwo jest niezbędnym krokiem naprzód, jeśli chcesz, aby Twoja oficjalna strona internetowa lub system komputerowy były bezpieczne. Zrób więc mały krok w kierunku gigantycznego skoku w kierunku bezpiecznego świata cybernetycznego.

Polecane artykuły

Jest to przewodnik po inwestowaniu w cyberbezpieczeństwo. Tutaj omówiliśmy Podstawową koncepcję cyberbezpieczeństwa i 17 najlepszych znaków do inwestowania w cyberbezpieczeństwo. Możesz także przejrzeć nasze inne sugerowane artykuły, aby dowiedzieć się więcej -

- Ważna etykieta e-mailowa określa zasady, które możesz złamać

- Kilka ważnych rzeczy na temat narzędzi bezpieczeństwa cybernetycznego Musisz być świadomy

- Niesamowity przewodnik po systemie Linux vs Ubuntu

- 6 rodzajów cyberbezpieczeństwa | Podstawy | Znaczenie

- 32 Ważne narzędzia bezpieczeństwa cybernetycznego Musisz być świadomy

- Ważna rola cyberbezpieczeństwa w naszym życiu

- Inwestuj w narzędzia bezpieczeństwa cybernetycznego

- Przewodnik po Kali Linux vs Ubuntu