Większość z was mogła słyszeć o przeglądarce Google Chrome, Operze, Mozilli Firefox i tym podobnych. Ale prawie nikt z was nie słyszał o niesławnej i mrocznej przeglądarce Tor. Co to właściwie jest? Nie jest znany wśród ludzi, którzy są zadowoleni z codziennych obowiązków.

Ale są specyficznym zbiorem ludzi lub, jak powiedziałbym, lepszym wyrażeniem byłby Zupełnie inny świat, w którym ludzie używają przeglądarki Tor Browser jako codziennej przeglądarki. Jakie są jego cechy szczególne? Czym różni się od Chrome lub Mozilli? Czy to jest przyjazne dla użytkownika?

Czy ma mnóstwo usług wbudowanych podobnie jak w Chrome? Czy ma wbudowany Flash Player i karty incognito, czy prywatne przeglądanie, takie jak Firefox lub Opera? Odpowiedź brzmi nie! Szczerze mówiąc, nie jest to miejsce przyjazne dla użytkownika.

Nie ma żadnych funkcji takich jak Google Chrome. Nie jest wysoce konfigurowalny, jak Mozilla Firefox. W rzeczywistości jest bardzo powolny w porównaniu do Chrome lub Firefox. Więc co sprawia, że Tor Browser jest niezwykle sławny wśród ludzi o dużej ciekawości? Przyjrzyjmy się temu głębiej.

Przeglądarka Tor

Po pierwsze, przeglądarka tor nie jest przyjazna dla użytkownika. Jeśli myślisz o używaniu go jako przeglądarki do codziennego użytku, prawdopodobnie powinieneś trzymać się Mozilli Firefox (a NIE CHROMU). Głównym tego powodem jest to, że tor jest wolny. CZEKAĆ! To nie jedyny powód. Właściwie głównym powodem jest to, że jest bardzo niestabilna. Tak.

Tor Browser to przeglądarka typu open source, która została stworzona specjalnie dla zachowania anonimowości. Wszystko, co robisz za pomocą przeglądarki Tor, pozostaje anonimowe. W rzeczywistości odbija się od twojego adresu IP przez kilka serwerów na całym świecie, zanim dotrze do określonego miejsca, którego szukałeś. Poniżej znajduje się zrzut ekranu dla adresu IP tego, co pokazuje mój komputer podczas korzystania z przeglądarki Tor.

Źródło obrazu: torproject.org

Tak. Przed połączeniem się z Internetem przekierował mój adres IP na cały świat. Poza tym, jeśli chcesz nawet zmienić adres IP, możesz od razu kliknąć Nowa tożsamość, a twój ostatni punkt połączenia zmieni się, co zmieni twój adres IP. W przeciwnym razie, jeśli chcesz całkowicie nowego obwodu, możesz nawet zrobić to, co zmieni wszystkie przekierowane adresy IP krajów.

Tor Browser vs Google Chrome vs Mozilla Firefox vs Opera

-

Opera Mini

Po pierwsze, opera jest prawie podobna do Google Chrome. Może to wyglądać lub cechować się mądrością. Ale od razu odrzuciłbym tutaj Operę, głównym powodem jest zamknięta przeglądarka źródłowa. To nie znaczy, że nie jest bezpieczne. W rzeczywistości tak jest, ale ponieważ jest to przeglądarka z zamkniętym źródłem, nie wiemy, co dzieje się za kulisami. Od razu go tu wyrzucę.

-

Google i prywatność

Następnym jest Google Chrome. Najbardziej ulubiona przeglądarka wszechczasów. Najbezpieczniejsza przeglądarka. Czy to jest Czy to naprawdę prawda? Nie! Nie wydaje mi się Pozwól, że dam ci przykład w staromodny sposób. Powiedzmy, że pewnego wieczoru wychodzisz na kolację i masz wyjątkowo duży dom z mnóstwem wbudowanych funkcji bezpieczeństwa, takich jak kamery, czujniki ruchu, zautomatyzowane alarmy oraz wzmocnione drzwi antywłamaniowe.

Ale wciąż jesteś paranoikiem. Czy oddałbyś więc swoje klucze znanemu złodziejowi (tylko dlatego, że zna wszystkie wady), myśląc, że zapewni mu większe bezpieczeństwo? Oczywiście, że nie. Ale to właśnie robimy z Google Chrome i wszystkimi innymi rzeczami. Po pierwsze, cokolwiek raz w Internecie, zawsze jest w Internecie. Druga sprawa

Google jest mistrzem w przechowywaniu tych rzeczy i to nawet bez Twojej wiedzy. Nie wierzysz mi? Wykonaj poniższe kroki i sprawdź, co otrzymujesz:

- Zaloguj się do swojego identyfikatora Gmaila z Chrome.

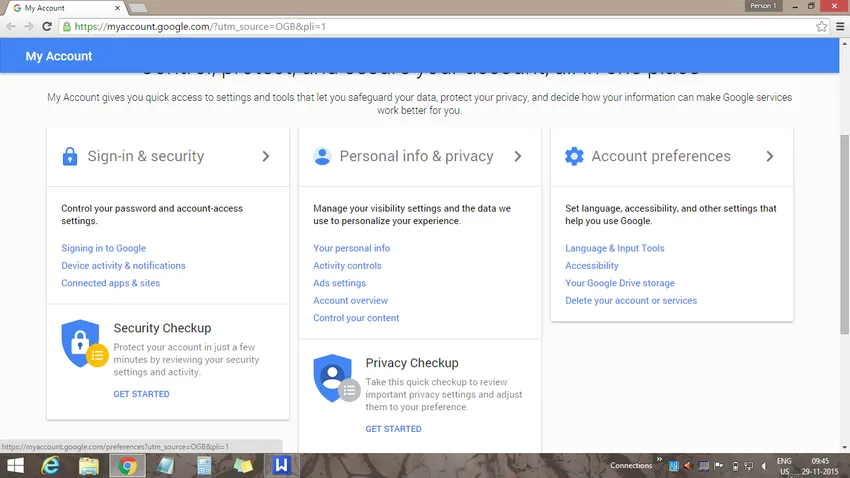

- Kliknij zdjęcie profilowe lub skrajnie prawy górny róg i kliknij Moje konto. Zobaczysz stronę podobną do tej:

Źródło obrazu: google.com

- Kliknij „Twoje dane osobowe”

- Teraz możesz sprawdzić całą listę rzeczy, ale mówiąc konkretnie, sprawdź pierwszą kartę: Twoje wyszukiwania i aktywność przeglądania.

Jest domyślnie włączony. Gdy to otworzysz, zobaczysz wszystkie rzeczy, które przeglądałeś lub szukałeś, w tym hasła i wszystko od dnia utworzenia konta do dzisiaj. Tak, zachowa wszystkie rekordy od dnia utworzenia konta, może to być 2 lata temu lub dekadę temu.

Nawet jeśli usuniesz wszystko, zawartość przechowywana na serwerze Google nadal nie zostanie usunięta. Pytanie brzmi: dlaczego Google musi przechowywać wszystkie te dane? Tyle danych od każdej osoby w sieci. Oto, co sugerował mój poprzedni przykład. Nie ma znaczenia, na ile bezpieczna jest przeglądarka Google, jeśli sam Google jest Keeper i Rabuś.

Ludzie często nie zmieniają przeglądarki nawet po tym, gdy wiedzą: „Wszystko w porządku, jeśli Google wie wszystko, przynajmniej ktoś powinien mieć na oku wszystkich”. Oto moje pytanie. „Więc znasz mnie, prawda? Przynajmniej trochę? Więc dlaczego nie podacie MNIE swojego hasła? Zapewnię to bezpieczeństwo, obiecuję. ”Ludzie po prostu uciekają, kiedy to mówię.

Co oznacza, że ludzie są gotowi podać w całym swoim życiu szczegóły przypadkowej osobie, która pracuje w Google, ale nie są znanym osobom. Tyle o absolutnym bezpieczeństwie tutaj. Poza tym ludzie mają tak wiele rzeczy udostępnionych w google plus, dysku, notatkach opiekunów, kontaktach Gmail, zsynchronizowanym sklepie z zabawkami i tym podobne.

Ostateczne skutki tego stają się uzależnieniem. Możesz to zostawić, ale nie możesz się dowiedzieć, że wszystko wiesz. Ponieważ kontakty towarzyskie są dla ludzi ważniejsze niż prywatność, która jest ostatecznym powodem włamania się na ich konta. Pomyśl tylko, co by się stało, gdyby jakaś przypadkowa osoba włamała się na twoje konto.

On / ona (haker) będzie wiedział wszystko o swoim życiu. Doprowadzi to ostatecznie do kradzieży tożsamości. Ponadto, jeśli jakaś osoba ma fizyczny dostęp do twojego komputera, a nawet przeglądarki, istnieje 99% możliwość, że ma on dostęp do wszystkiego. Spróbuj to zrobić:

- Otwórz przeglądarkę Chrome

- Kliknij kartę ustawień w prawym górnym rogu, która wydaje się być trzywierszowym przyciskiem

- Kliknij ustawienia i wyszukaj hasła w polu wyszukiwania.

- Wyświetli się karta zarządzania hasłami bezpośrednio poniżej. Kliknij na to i lo, a oto. Oto wszystkie hasła, które kiedykolwiek zapisałeś świadomie lub nieświadomie.

Polecane kursy

- Profesjonalne szkolenie z zakresu bezpieczeństwa IT

- Kursy programowania w Ruby on Rails

- Szkolenie CSS online

- Szkolenie certyfikacyjne online w HTML5 i CSS3

-

Co z Mozillą? Mówią, że jest bezpieczny.

Czy słyszałeś cytat „Wszystko, co słyszysz, nie jest prawdą”? Nie. Nie przeklinam tutaj Mozilli. Firefox stara się jak najlepiej nadążać za najnowszymi zabezpieczeniami. Jest co najmniej uczciwy, gdy mówi, że jego prywatne przeglądanie w porównaniu do Google Chrome.

Jeśli chcesz przyzwoitej codziennej przeglądarki, która nie śledzi wszystkich twoich zapisów, powiedziałbym, że mozilla jest dobra. Ma wiele możliwości dostosowania. Jest szybszy niż Tor, jeśli nie z Google.

Najmniejszą możliwą konfiguracją, jaką może wykonać osoba noob, jest zainstalowanie przeglądarki Firefox, zmiana wyszukiwarki na Startpage lub Duckduckgo, która jest całkowicie anonimowa i nie prowadzi rejestrów wyszukiwania. Zachowaj hasło główne, aby zapisać wszystkie hasła, aby nawet jeśli ktoś uzyska fizyczny dostęp do przeglądarki, nadal nie będzie w stanie go przechwycić.

Ale wadą jest to, że rząd nadal może cię wyśledzić, ponieważ używasz tutaj własnego adresu IP, takiego jak Tor, gdzie odbijasz się od wielu lokalizacji.

-

Przeglądarka Tor

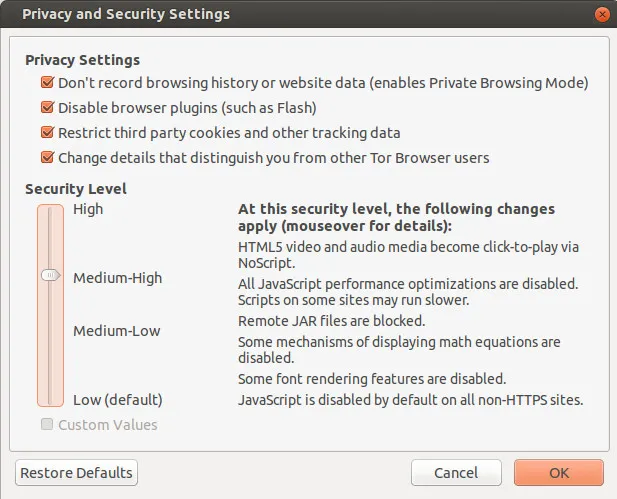

Teraz pytanie brzmi: czy Tor Browser jest naprawdę tak bezpieczny? W rzeczywistości nie ma na to konkretnej odpowiedzi. To zależy od tego, jak go skonfigurujesz. Jeśli zakończysz pobieranie przeglądarki Tor, możesz sprawdzić następujące elementy.

Kliknij logo Cebula w przeglądarce Tor i wybierz Ustawienia prywatności i bezpieczeństwa. Następnie zostanie wyświetlone poniższe okno:

Źródło obrazu: torproject.org

Tutaj możesz ustawić poziom bezpieczeństwa, jak chcesz. Poza tym nie jest to jedyna konfiguracja, którą możesz zrobić. W prawym górnym rogu przeglądarki znajduje się także zakładka umożliwiająca https wszędzie. Jest to dodatek z witryny HTTPS EVERYWHERE, która jest domyślnie instalowana na Tor. Chcesz najwyższego poziomu bezpieczeństwa, w którym nie wystarczyłby żaden rząd ani MITM? Oto jak możesz to zrobić:

- Ustaw Ustawienia zabezpieczeń w ustawieniach prywatności na Wysokie.

- Włącz HTTP wszędzie.

- Użyj DuckDuckGo jako wyszukiwarki (to mój osobisty wybór, możesz nawet użyć Startpage lub ixquick lub Disconnect, który jest oficjalny Tor)

- Użyj adresu proxy powiązanego z Torem

- Używaj VPN z innego kraju, który nie ma prawnych powiązań z twoim krajem.

Tak. To jeden z najlepszych możliwych sposobów. Ale mówiąc łagodniej, tak naprawdę nie potrzebujemy tak wiele. Tylko dla czujnych hakerów i protestujących, którzy używają tego rodzaju technik, aby zapewnić sobie bezpieczeństwo. Ale hej, kto wie? Paranoja jest kluczem do najwyższego bezpieczeństwa.

Uwagi końcowe

Przeglądarka Tor ma o wiele więcej niż to, co napisałem na tym blogu. Nie skomentowałem nawet głębokiej sieci i zagrożeń związanych z siecią Tor. Ale to wystarczy, aby zacząć, a przynajmniej doradzić, aby trzymać się z dala od Google i wszystkich jego produktów, które nie są open source.

Jest jeszcze jedna przeglądarka, na którą warto zwrócić uwagę, np. Przeglądarka Iceweasal, która jest wbudowana w Kali Linux lub system operacyjny WHONIX, który polega wyłącznie na obwodzie Tora do wszystkich swoich działań internetowych, od przeglądania po pobieranie materiałów. Bądź na bieżąco z moimi blogami, aby uzyskać więcej informacji na temat prywatności, bezpieczeństwa i anonimowości.

Pierwsze źródło obrazu: torproject.org

Polecane artykuły

Oto kilka artykułów, które pomogą ci uzyskać więcej szczegółów na temat przeglądarki Tor, anonimowości i innych przeglądarek, więc po prostu przejdź przez link.

- Linux vs Ubuntu i ich przydatne zalety

- Ekscytujące wiedzieć, że -HTML5 kontra Flash

- Musisz się zapoznać z doskonałym przewodnikiem po Google Analytics (potężny)

- Top 17 najlepszych aplikacji VPN na Androida 2016 (darmowe i płatne aplikacje)

- 8 pomocnych rzeczy do nauczenia się kodowania dla początkujących (Advance)

- 12 najbardziej niesamowitych pytań i odpowiedzi na wywiad z selenem

- Kali Linux vs Ubuntu: jakie są funkcje