Wprowadzenie do technik transpozycji

Technika transpozycji to technika kryptograficzna używana do konwersji zwykłego tekstu na tekst zaszyfrowany. Osiągnięto to, zmieniając położenie znaków w tekście. Dostępne są różne techniki, jedna z nich to transpozycja. W tym artykule zobaczymy, w jaki sposób zastosowano technikę transpozycji w celu uzyskania bezpiecznej kryptografii.

Techniki transpozycji

Poniżej znajduje się lista technik transpozycji.

1. Technika ogrodzenia szynowego

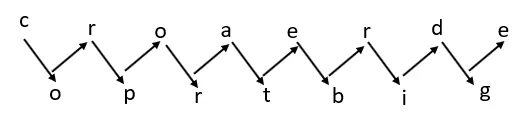

Rail-Fence to prosta technika transpozycji, która polega na pisaniu zwykłego tekstu jako sekwencji przekątnych, a następnie czytaniu go wiersz po rzędzie w celu wytworzenia tekstu szyfrowanego.

Algorytm

Krok 1: Zapisz wszystkie znaki zwykłego SMS-a w sekwencji diagnozy.

Krok 2: Przeczytaj zwykły tekst napisany w kroku 1 jako ciąg wierszy.

Aby lepiej to zrozumieć, weźmy przykład.

Przykład: Załóżmy, że zwykły tekstowy most korporacyjny i chcemy utworzyć tekst szyfrowy podanego.

Najpierw układamy zwykły tekst w sekwencji diagnozy, jak pokazano poniżej.

Teraz odczytaj zwykły tekst wierszami, tj. Croaerdeoprtbig.

Tak więc tutaj zwykły tekst to korporacyjny most, a tekst zaszyfrowany to croaerdeoprtbig.

Technika Rail-Fence jest dość łatwa do złamania.

2. Proste techniki transpozycji kolumnowej

Prostą technikę transpozycji kolumnowej można podzielić na dwie części - technika podstawowa i wiele rund.

Upraszcza technikę transpozycji kolumnowej - technika podstawowa. Prosta technika transpozycji kolumnowej układa zwykły tekst w sekwencji rzędów prostokąta i odczytuje go w sposób kolumnowy.

Jak działa ten algorytm?

Krok 1: Wpisz wszystkie znaki zwykłego SMS-a wiersz po wierszu w prostokącie o zdefiniowanym rozmiarze.

Krok 2: Przeczytaj wiadomość w sposób kolumnowy, tj. Kolumna po kolumnie.

Uwaga: Aby odczytać wiadomość, nie musi być w kolejności kolumn. Może to być dowolna losowa sekwencja.

Krok 3: Wynikową wiadomością jest tekst zaszyfrowany.

Przykład: Załóżmy, że zwykły tekst jest pomostem korporacyjnym i musimy obliczyć tekst zaszyfrowany za pomocą prostej techniki transpozycji kolumnowej.

Weźmy 6 kolumn i ułóż zwykły tekst w rzędzie.

| Kolumna 1 | Kolumna 2 | Kolumna 3 | Kolumna 4 | Kolumna 5 | Kolumna 6 |

| do | o | r | p | o | r |

| za | t | mi | b | r | ja |

| re | sol | mi |

Wybierz kolejność kolumn do odczytania wiadomości - załóżmy, że 1, 3, 5, 2, 4, 6 to kolejność.

Teraz przeczytaj wiadomość w sposób kolumnowy, stosując ustaloną kolejność. - cadreeorotgpbri

cadreeorotgpbri to tekst zaszyfrowany.

3. Prosta technika transpozycji kolumnowej - wiele rund

Prosta technika transpozycji kolumnowej z wieloma rundami jest taka sama jak podstawowa, z tą różnicą, że w wielu rundach powtarzamy proces wiele razy.

Działanie algorytmu

Krok 1: Wpisz wszystkie znaki zwykłego SMS-a wiersz po wierszu w prostokącie o zdefiniowanym rozmiarze.

Krok 2: Przeczytaj wiadomość w sposób kolumnowy, tj. Kolumna po kolumnie.

Uwaga: Aby odczytać wiadomość, nie musi być w kolejności kolumn. Może to być dowolna losowa sekwencja.

Krok 3: Wynikową wiadomością jest tekst zaszyfrowany.

Krok 4: Powtórz procedurę od kroku 1 do kroku 3 tyle razy, ile chcesz.

Przykład: Załóżmy, że zwykły tekst jest pomostem korporacyjnym i musimy obliczyć tekst zaszyfrowany za pomocą prostej techniki transpozycji kolumnowej.

Weźmy 6 kolumn i ułóż czysty tekst według wiersza.

| Kolumna 1 | Kolumna 2 | Kolumna 3 | Kolumna 4 | Kolumna 5 | Kolumna 6 |

| do | o | r | p | o | r |

| za | t | mi | b | r | ja |

| re | sol | mi |

Wybierz kolejność kolumn do odczytania wiadomości - załóżmy, że 1, 3, 5, 2, 4, 6 to kolejność.

Teraz przeczytaj wiadomość w sposób kolumnowy, stosując ustaloną kolejność. - cadreeorotgpbri

cadreeorotgpbri to tekst zaszyfrowany.

Wykonajmy krok od 1 do 3 jeszcze raz.

| Kolumna 1 | Kolumna 2 | Kolumna 3 | Kolumna 4 | Kolumna 5 | Kolumna 6 |

| do | za | re | r | mi | mi |

| o | r | o | t | sol | p |

| b | r | ja |

W drugiej iteracji kolejność kolumn będzie taka sama.

Tekst zaszyfrowany - cobdoiegarrrtep

Kontynuuj tę samą procedurę, jeśli wymagana jest większa iteracja.

4. Vernam Cipher

Podzbiór szyfru Vernam nazywany jest padem jednorazowym, ponieważ jest implementowany przy użyciu losowego zestawu niepowtarzalnych znaków jako wejściowego tekstu szyfru.

Uwaga: Gdy wejściowy tekst zaszyfrowany zostanie użyty do transpozycji, nigdy nie zostanie użyty do żadnej innej wiadomości. Długość wejściowego tekstu zaszyfrowanego musi być równa długości zwykłego tekstu.

Działanie algorytmu

Krok 1: Ułóż wszystkie znaki w tekście jako liczbę, tj. A = 0, B = 1, … .. Z = 25.

Krok 2: Powtórz tę samą procedurę dla wszystkich znaków wejściowego tekstu zaszyfrowanego.

Krok 3: Dodaj każdą liczbę odpowiadającą zwykłym znakom tekstowym do odpowiedniego numeru znaku wejściowego tekstu szyfrowego.

Krok 4: Jeśli suma liczby jest większa niż 25, odejmij od niej 26.

Krok 5: Przetłumacz każdą liczbę sumy na odpowiednie znaki.

Krok 6: Wynikiem kroku 5 będzie tekst zaszyfrowany.

W szyfrze Vernam po użyciu wejściowego tekstu szyfru nigdy nie będzie on używany w żadnej innej wiadomości, dlatego nadaje się tylko do krótkich wiadomości.

Przykład: zwykły tekst to edukba, a tekst zaszyfrowany to ntcbar

| Zwykły tekst | mi | re | u | do | b | za |

| 4 | 3) | 20 | 2) | 1 | 0 | |

| Wprowadź tekst szyfru | n | t | do | b | za | r |

| 13 | 19 | 2) | 1 | 0 | 17 | |

| Dodanie zwykłego tekstu i wejściowego tekstu zaszyfrowanego | 17 | 22 | 22 | 3) | 1 | 17 |

| Zaszyfruj tekst | r | w | w | re | b | r |

Dlatego tekstem zaszyfrowanym jest rwwdbr.

Polecane artykuły

To jest przewodnik po technikach transpozycji. Tutaj omawiamy listę technik transpozycji wraz z krokami, przykładami i działaniem algorytmów. Możesz także spojrzeć na następujący artykuł.

- Sortowanie w C ++

- Algorytm IDEA

- Utwórz użytkownika w systemie Linux

- Rodzaje szyfrów