Strona główna

Wybór Redakcji

Interesujące artykuły

-

10 najczęściej zadawanych pytań i odpowiedzi podczas wywiadu zwinnego Scruma

-

Narzędzia do zwinnego zarządzania projektami - Kluczowe funkcje i różne typy zwinnych

-

Zwinne oprogramowanie - Poznaj filozofię i rozwój zwinnego oprogramowania

-

Certyfikat Agile Scrum - Kompletny przewodnik po certyfikacji Agile Scrum

Popularne Wiadomości

Zalecane

Popularne w miesiącu

Przewodnik po alternatywach MongoDB. Tutaj omawiamy różne alternatywy MongoDB, takie jak Cockroach DB, Cassandra, RethinkDB itp. Z ich funkcjami

W tym artykule, o którym mówiliśmy, jest MongoDB NoSQL i czy MongoDB może zastąpić NoSQL oraz ich podstawowe pojęcia i cechy itp.

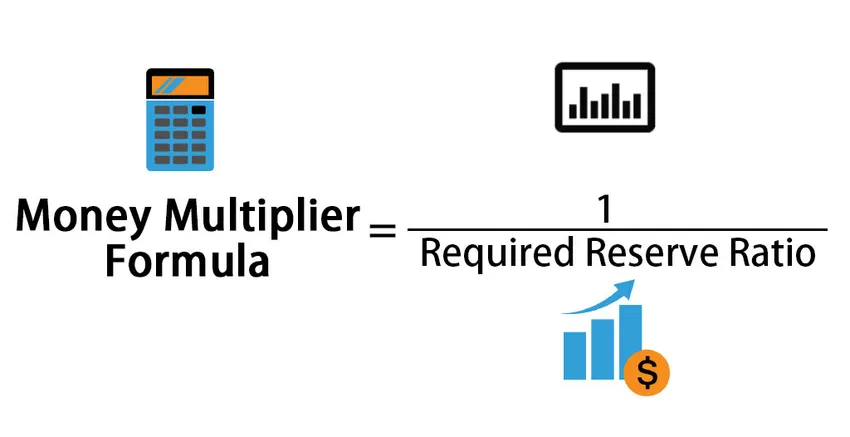

Przewodnik po formule mnożnika pieniędzy. Tutaj omawiamy sposób obliczania mnożnika pieniędzy wraz z przykładami, kalkulatorem i szablonem Excel do pobrania.

Przewodnik po modelach w Data Mining. Tutaj omawiamy najważniejsze typy modeli w Data Mining wraz z zaletami i algorytmami.

W tym artykule omówiliśmy polecenia MongoDB, które pomogą ci łatwiej i wydajniej korzystać z oprogramowania.

Przewodnik po narzędziach MongoDB. Tutaj omawiamy wprowadzenie i różne narzędzia MongoDB, które są pomocne w ich funkcjach

To był przewodnik po narzędziach GUI MongoDB. Tutaj omówiliśmy koncepcję, różne typy narzędzi w narzędziach GUI MongoDB.

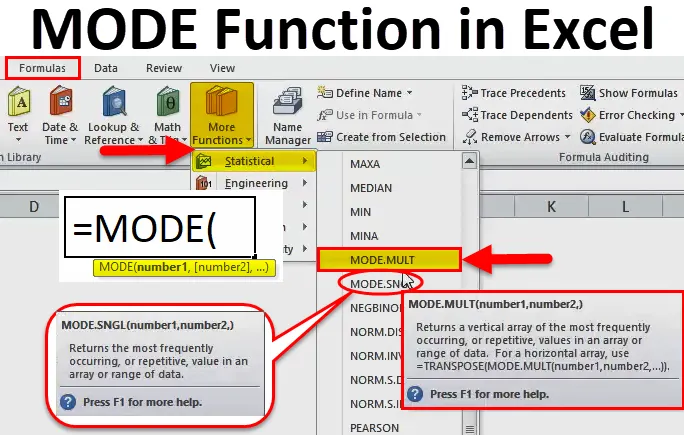

Przewodnik po TRYBIE w Excelu. Tutaj omawiamy formułę MODE i sposób korzystania z funkcji MODE z przykładami i szablonem Excel do pobrania.

W tym artykule jest MongoDB Open Source. Omówiliśmy podstawowe koncepcje MongoDB z korzyściami płynącymi z Open Source.

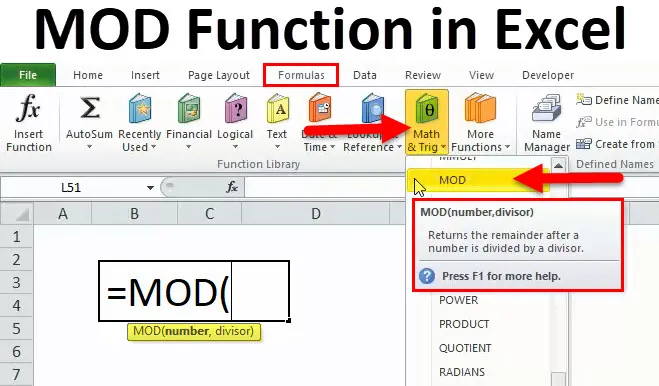

Przewodnik po MOD w Excelu. Tutaj omawiamy formułę MOD i sposób korzystania z funkcji MOD z praktycznymi przykładami i szablonem Excel do pobrania.

W tym artykule MongoDB vs Oracle przyjrzymy się ich znaczeniu, porównaniu głowy, kluczowym różnicom w prosty i łatwy sposób.

W tym artykule MongoDB vs DynamoDB przyjrzymy się ich znaczeniu, porównaniu głowy, kluczowym różnicom i wnioskom w łatwy i prosty sposób.

W tym artykule MongoDB vs Cassandra przyjrzymy się ich znaczeniu, porównaniu głowy, kluczowym różnicom w prosty i łatwy sposób.

W tym artykule MongoDB vs Hadoop przyjrzymy się ich znaczeniu, porównaniu głowy, kluczowym różnicom w prosty i łatwy sposób.

W tym artykule MongoDB vs PostgreSQL przyjrzymy się ich znaczeniu, porównaniu głównym i kluczowym różnicom w prosty i łatwy sposób.

W tym artykule MongoDB kontra PostgreS przyjrzymy się ich znaczeniu, porównaniu głowy, kluczowym różnicom w prosty i łatwy sposób.

Przewodnik po monolitycznym jądrze vs MicroKernel. Tutaj omawiamy również, czym jest Jądro, różnica między obiema, kluczowe różnice z tabelą porównawczą.

Przewodnik po najważniejszych różnicach między MongoDB a SQL Server. tutaj omawiamy między nimi infografiki i tabelę porównawczą.

Przewodnik po monopolistycznych przykładach konkurencji. Tutaj omówiliśmy różne praktyczne przykłady monopolistycznej konkurencji.

Przewodnik po przykładach monopolu. Omówiliśmy tutaj różne rodzaje najbardziej znanych monopoli z praktycznymi przykładami monopli.