Techniki bezpieczeństwa danych

Jeśli internet i technologia informacyjna uprościły nam życie, spowodowały również szereg zagrożeń związanych z bezpieczeństwem. Dlatego równie ważne stało się zabezpieczenie kluczowych danych i innych informacji za pomocą odpowiednich technik bezpieczeństwa danych i prywatności danych. Jednak Twoim pierwszym zadaniem jest identyfikacja poufnych danych, które chcesz chronić przed wyciekiem. Tej identyfikacji można dokonać dopiero po starannym zakończeniu audytu. Po zrozumieniu znaczenia bezpieczeństwa danych, następnym zadaniem jest uzyskanie metodycznego zrozumienia, które części danych są wrażliwe i wymagają określonej ochrony.

Hakerzy, phisherzy i farmaceuci stali się całkiem sprytni, dlatego musisz być mądrzejszy od nich, aby wyeliminować wszelkie istniejące czynniki ryzyka. Techniki bezpieczeństwa danych kompleksowo podkreślają wszystkie istotne kroki, które należy podjąć, aby zapewnić bezpieczeństwo i nienaruszalność informacji. Należy jednak pamiętać w tym momencie, że nie wszystkie kroki mogą mieć zastosowanie i mieć znaczenie dla każdej firmy.

Zacznijmy od 8 ważnych przykładów technik bezpieczeństwa danych i prywatności:

# 1. Techniki bezpieczeństwa danych - instalacja oprogramowania antywirusowego

Po zrozumieniu znaczenia bezpieczeństwa danych zacznijmy od różnych rodzajów wirusów i zagrożeń, które wciąż atakują system komputerowy. Stąd bardzo ważne jest, aby każdy system komputerowy miał zainstalowane zainstalowane oprogramowanie antywirusowe i jeden z najlepszych przykładów bezpieczeństwa danych. Zwykła instalacja oprogramowania nie rozwiąże twojego zadania, ale musisz aktualizować go regularnie co najmniej za tydzień. Musisz mieć wiedzę na temat konfigurowania oprogramowania. Jednak bardzo ważne jest, abyś wiedział o różnych rodzajach wirusów. Oczywiście są niepożądanymi gośćmi penetrującymi Twój komputer z różnych źródeł, takich jak zewnętrzne dyski twarde, w tym zainfekowane pendrive'y, dyski CD lub DVD, przeglądanie niezabezpieczonych stron internetowych, wiadomości e-mail oraz innych plików i dokumentów. Niektóre wirusy można łatwo wykryć i usunąć za pomocą oprogramowania antywirusowego, podczas gdy inne są ukryte i trudno jest je wyśledzić. Oprócz wirusów komputer może również zostać dotknięty przez-

- Konie trojańskie

Jest to grecki termin, który przenikając do komputera może przynieść złośliwe kody, które mogą mieć negatywny wpływ na ważne pliki i oprogramowanie. Konie trojańskie w zasadzie atakują system, gdy pobierasz coś z nieznanego i niechronionego źródła. Dlatego przed rozpoczęciem pobierania pliku należy sprawdzić autentyczność witryny.

- Robaki

Według ekspertów ds. Bezpieczeństwa robaki stanowią nawet większe zagrożenie niż wirus i mogą z łatwością dostać się do twojego systemu. Zazwyczaj atakują za pośrednictwem fałszywych wiadomości e-mail lub fałszywych stron internetowych infekujących pliki i dokumenty. Rozprzestrzeniają się szybciej i jednocześnie atakują system zbiorczy.

# 2. Instalacja najnowszych aktualizacji w celu usunięcia zagrożeń związanych z technikami bezpieczeństwa danych

Badanie wykazało, że większość oprogramowania Microsoft, takiego jak system operacyjny, taki jak Windows XP, ma bardzo wrażliwe kody. Prawdopodobnie w tych kodach występują błędy, które czasami są trudne do wykrycia, ale jest to również jeden z najlepszych przykładów bezpieczeństwa danych. Błędy te obejmują głównie niewłaściwe działanie kodów, blokowanie programu i tak dalej. Mają tendencję do osłabiania bezpieczeństwa, z którego hakerzy łatwo korzystają. Są w stanie uzyskać dostęp do chronionych plików i często mogą uszkodzić dane przy użyciu różnych nielegalnych metod.

Nie jest jednak tak, że takich problemów nie można rozwiązać. Możesz korzystać z aktualizacji i poprawek, pobierając je za darmo. Są one również nazywane dodatkami Service Pack. Powinieneś mieć oko na aktualizacje programu. Lepiej nie używać starych wersji systemu operacyjnego Microsoft lub MS Office, takich jak 1998, 2001, 2003, XP, 0W`ord doc, Powerpoint, Excel, Outlook i tak dalej.

# 3. Techniki bezpieczeństwa danych - nie używaj spyware i adware

Jako właściciel komputera musisz nie tylko uważać na zagrożenia wirusami i robakami przenikającymi do systemu komputerowego, ale także różne inne zagrożenia, które są złe i niebezpieczne dla twoich poufnych plików i dokumentów. Lepiej jest przeglądać lub surfować po Internecie sam. Dopilnuj, aby nikt nie szpiegował twoich nawyków przeglądania i nie gromadził poufnych informacji z twojego komputera. Ale wcześniej powinieneś wiedzieć, że to adware.

- Adware

Adware to zazwyczaj oprogramowanie szpiegujące, za pomocą którego dana osoba może dowiedzieć się, jakie strony odwiedzasz w Internecie. Być może natrafiłeś na wyskakujące reklamy, które w zasadzie pojawiają się w innym oknie podczas przeglądania Internetu. Jeśli chcesz pozbyć się takich niepotrzebnych reklam, musisz unieruchomić niektóre elementy JavaScript i formantów ActiveX. Istnieje jednak kilka wyjątków od fałszywego oprogramowania reklamowego. Zależy to w dużej mierze od autentyczności oprogramowania i umów licencyjnych.

- Programy szpiegujące

Z drugiej strony oprogramowanie szpiegujące przypomina niechciane błędy, które same naruszają komputer. Są to w zasadzie konie trojańskie lub nielegalny plik, który jest automatycznie pobierany nawet wtedy, gdy go nie chcesz. Przyprawia twoje informacje i twoje działania na komputerze, nagrywając je wszystkie na dysku twardym bez twojej wiedzy. To naprawdę ułatwia pracę hakerom, ponieważ mogą łatwo wykryć poufne informacje, takie jak hasła, dane bankowe, kod PIN karty bankomatowej i tak dalej.

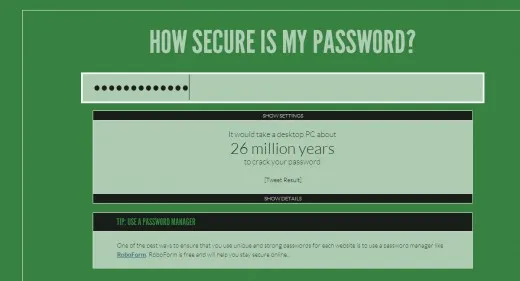

# 4. Techniki bezpieczeństwa danych - zawsze wybieraj nietypowe i trudne hasło

Wiele razy musiałeś przeczytać, że hakerzy byli w stanie zhakować konto e-mail lub stronę internetową, ponieważ mogli łatwo złamać hasło. Hasło jest jednym z ważnych narzędzi, które zapewniają bezpieczeństwo wszystkich informacji. Wskazane jest wybranie hasła o dużej sile znaków. Możesz narzekać, że skomplikowane hasła są dość trudne do zapamiętania i często ludzie je zapominają. Ale możesz to gdzieś zanotować. Aby zabezpieczyć hasło, należy wykonać następujące niezbędne kroki

- Hasło należy zawsze zapisywać w bezpiecznym miejscu, a nie na ekranach monitorów komputerowych, na których można łatwo uzyskać do niego dostęp

- Kiedy logujesz się na swoje konto (e-mail, Facebook lub Twitter), administrator zazwyczaj oferuje dwie opcje; Zapamiętaj hasło i nie. Nigdy nie wybieraj pierwszej opcji. W ten sposób każdy, kto obsługuje Twój komputer, może wyświetlić Twoje hasło

- Nie ujawniaj swojego hasła nikomu, nawet najbliższemu przyjacielowi lub krewnemu, któremu całkowicie ufasz

- Powinieneś zmieniać hasło przez co kilka miesięcy. Nigdy nie przechowuj jednego hasła do konta zbyt długo

- Staraj się utrzymywać różne hasła dla różnych kont. Na przykład hasło Twojego identyfikatora e-mail nie powinno być zgodne z Facebookiem i odwrotnie. Załóżmy, że musisz wysłać identyfikator e-mailem nawet wtedy hasło nigdy nie powinno być takie samo

# 5. Techniki bezpieczeństwa danych - Tworzenie silnego hasła

Silne hasło znajduje się również na liście przykładów bezpieczeństwa danych, ponieważ już wiesz, że konieczne jest utworzenie pełnej długości i silnego hasła, które nie spadnie łatwo na radar hakerów. Atakujący zwykle korzystają z narzędzi do łamania haseł, takich jak inteligentne zgadywanie, automatyzacja i słownik ataków.

Niektóre podstawowe cechy silnego hasła

- Idealna długość dowolnego hasła nie może być mniejsza niż osiem znaków

- Powinien zawsze zawierać znak pisany wielkimi i małymi literami, znaki specjalne, takie jak (@, #, $), znane również jako symbole, oraz przynajmniej jedną cyfrę od jednego do zera. Idealne jest umieszczenie symboli na drugiej lub szóstej pozycji

- Zrób je jako hasła; imię i nazwisko, identyfikator użytkownika, data urodzenia, miejscowość, w której mieszkasz, imię i nazwisko rodziców, nazwa szkoły lub instytucji, numer pojazdu, numer telefonu komórkowego lub dowolne wyjątkowo łatwe słowo.

Polecane kursy

- Program w systemie Windows 10

- Pakiet oprogramowania do testowania oprogramowania

- Programowanie w języku Python

- Szkolenie certyfikacyjne online w Django

# 6. Techniki bezpieczeństwa danych - staraj się unikać zagrożeń związanych z wiadomościami e-mail

Często zakładamy, że wiadomość e-mail jest obecnie jednym z najważniejszych i najskuteczniejszych środków komunikacji elektronicznej. To absolutnie poprawne. Jednak trzeba też spojrzeć na drugą stronę monety. Jeśli nie jesteś czujny i czuwasz na swoim koncie e-mail, masz poważne kłopoty. Cybernetyczni eksperci uważają, że e-maile to najłatwiejsze i najszybsze metody prawdopodobnie stosowane przez atakujących w celu wysyłania wirusów do większości systemów komputerowych w biurze. Oto kroki zapewniające bezpieczeństwo i prywatność poczty e-mail.

- E-maile chronione hasłem

Niemal każdy identyfikator e-mail jest chroniony hasłem i musisz się zalogować, wpisując nazwę użytkownika i hasło. Nikt nie może używać Twojego konta e-mail w żadnym celu bez znajomości hasła.

- Sprawdź wszystko przed naciśnięciem przycisku Wyślij

Wysyłanie wiadomości e-mail do każdego jest niezwykle proste, wystarczy jedno kliknięcie przycisku Wyślij. Należy jednak zachować ostrożność przed wysłaniem wiadomości e-mail do kogokolwiek. Należy upewnić się, że podałeś poprawny i pełny adres e-mail odbiorcy. Jako właściciel firmy Twoim obowiązkiem jest nauczenie pracowników procesu ochrony poufnych informacji.

- Przestrzegaj oświadczeń o ochronie prywatności

Większość dużych firm ma oświadczenie o ochronie prywatności, które jest zawarte w ich e-mailach. Najczęściej znajdziesz go na końcu wiadomości, prawdopodobnie w formie podpisu. Cóż, jeśli poprosisz eksperta, z pewnością powie, że jest to świetne narzędzie do posiadania w twoim zasobie.

- Nie poddawaj się atakowi typu phishing

Są to popularne sztuczki stosowane przez hakerów lub phishera w celu uwięzienia ofiar za pomocą fałszywych lub fałszywych identyfikatorów e-mail w celu uzyskania poufnych informacji, takich jak dane bankowe i inne informacje finansowe. Często korzystają z logo firmy i identyfikatorów e-mail renomowanych i dużych firm, aby atakować swoje ofiary. Wiadomość e-mail wydaje się być w pełni autentyczna, ale jest to tylko nielegalna poczta. Starają się kusić ludzi ogromnymi nagrodami pieniężnymi i innymi nagrodami. Zachowaj ostrożność i nie odpowiadaj na takie e-maile. Usuń je natychmiast.

- Korzystanie z szyfrowania wiadomości e-mail

Jest to kolejny skuteczny i użyteczny sposób ochrony wiadomości e-mail przed hakerami, zwłaszcza jeśli treść wiadomości jest wyjątkowo poufna. W takim scenariuszu naprawdę trudno jest dekodować treść, ponieważ jest ona w formacie niezaszyfrowanym.

- Skorzystaj z filtrów spamu

Spam to niepotrzebne lub niechciane wiadomości e-mail, które trafiają do skrzynki odbiorczej i za każdym razem, gdy trzeba je wyczyścić. Jednak za pomocą filtrów antyspamowych możesz pozbyć się takich niechcianych wiadomości e-mail, ponieważ nie pozwolą im one dotrzeć do skrzynki odbiorczej. Wiesz, że większość spamu to fałszywe wiadomości e-mail, które nie mają żadnego związku z Twoją pracą. Mogą być wysyłane celowo załadowane wirusem w celu zakłócenia działania systemu komputerowego.

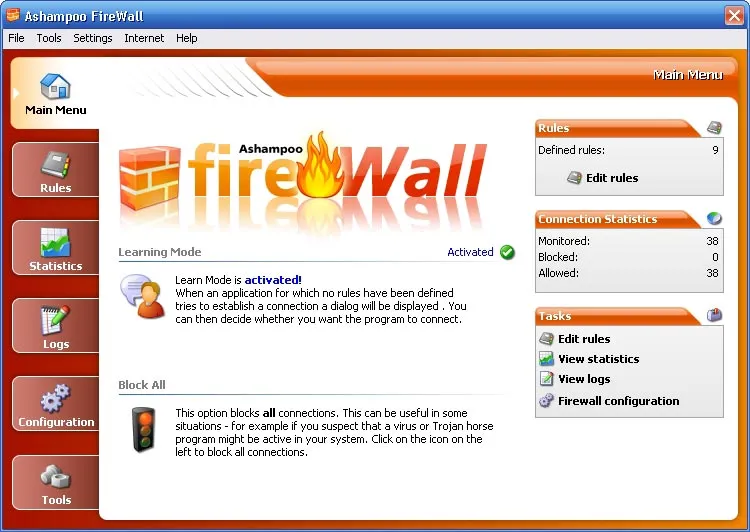

# 7. Techniki bezpieczeństwa danych - Przydatność instalacji zapory ogniowej

Instalowanie zapory ogniowej jest również jednym z przykładów bezpieczeństwa danych, ponieważ podczas korzystania z Internetu ustanowione połączenie jest realizowane z obu stron. Jednak podczas uzyskiwania dostępu do Internetu możesz natknąć się na nieautoryzowane strony nieświadomie. Dlatego potrzebujesz silnego narzędzia bezpieczeństwa, aby zapobiec takiej instancji. W praktyce zapora ogniowa zawsze odgrywa najważniejszą rolę strażnika chroniącego system przed odwiedzaniem fałszywych stron internetowych. Będzie monitorował wszystkie porty i ostrzegał cię, jak tylko wejdziesz na niezabezpieczone terytorium witryny.

Możesz zainstalować ważną zaporę ogniową w formie oprogramowania lub technik bezpieczeństwa danych. Mówiąc o procesie instalacji, zapory programowe są zawsze łatwiejsze do zainstalowania. Można ich jednak używać tylko w jednym systemie komputerowym. Z drugiej strony sprzętowe zapory ogniowe zasadniczo chronią całą sieć systemów komputerowych. Niezależnie od tego, jakiego połączenia internetowego możesz użyć; ważne jest, aby zainstalować zaporę ogniową w systemie osobistym lub w biurze.

# 8. Techniki bezpieczeństwa danych - Blokowanie wszystkich ważnych plików i dokumentów

W przykładach dotyczących bezpieczeństwa danych blokowanie plików i dokumentów jest również przydatnym przykładem technik bezpieczeństwa danych, ponieważ dostęp do danych elektronicznych można uzyskać z dowolnego miejsca na świecie, więc jeśli nie chcesz, aby wszystkie twoje dokumenty były dostępne dla wszystkich, zablokuj i chroń twoje dane gdziekolwiek to jest. Musisz jednak pamiętać o miejscu, w którym zabezpieczyłeś swoje dane. Oprócz tego niezwykle ważna jest również ochrona serwerów.

Podsumowanie technik bezpieczeństwa danych

Dane i inne ważne informacje przechowywane w systemie komputerowym są dość poufne i poufne zarówno dla Ciebie, jak i dla Twojej firmy. W obliczu dużych zagrożeń cybernetycznych bardzo ważne stało się zapewnienie solidnych i wzmocnionych danych bezpieczeństwa i prywatności. Oprócz wykonywania tych kroków zawsze należy zachować czujność i uważność podczas korzystania z Internetu.

Polecane artykuły

Jest to przewodnik po IT, który dał początek wielu zagrożeniom związanym z bezpieczeństwem. Oto 8 podstawowych sposobów zapewnienia kompletnych technik bezpieczeństwa danych i prywatności. Są to następujące linki zewnętrzne związane z technikami bezpieczeństwa danych.

- 32 Ważne narzędzia bezpieczeństwa cybernetycznego Musisz być świadomy

- Najbardziej skuteczne aplikacje zabezpieczające Androida (najnowsze)

- Ważny krok do sukcesu w programowaniu w języku Python (sztuczki)

- Kompleksowy przewodnik po Androidzie i Open Source Security (OS)

- Informacje o WŁAŚCIWEJ funkcji w programie Excel